Notepad++漏洞允许攻击者劫持网络流量,通过更新安装恶意软件。

流行的文本编辑器Notepad++修复了其更新机制中的一个严重安全漏洞,该漏洞可能允许攻击者劫持网络流量,并以合法更新为幌子向用户推送恶意可执行文件。

流行的文本编辑器Notepad++修复了其更新机制中的一个严重安全漏洞,该漏洞可能允许攻击者劫持网络流量,并以合法更新为幌子向用户推送恶意可执行文件。

安全研究人员最近观察到与 WinGUp(Notepad++ 使用的内置更新程序)相关的可疑流量模式。

根据他们的调查结果,在某些情况下,更新请求会被重定向到恶意服务器。更新程序不会下载真正的 Notepad++ 安装程序,而是下载已被篡改的二进制文件,从而创建了一个静默的恶意软件传播渠道。

内部审查报告后发现,WinGUp 在验证下载的更新文件的完整性和真实性方面存在缺陷。

在某些情况下,如果攻击者能够拦截或操纵 Notepad++ 更新程序客户端与官方更新基础架构之间的网络流量,则可以利用此弱点将合法安装程序替换为恶意二进制文件。

在这种情况下,更新程序可能被诱骗下载并执行恶意软件,而表面上却在执行例行软件更新。这种攻击方式与供应链和更新渠道常见的中间人攻击或流量劫持技术类似。

最新版本中的安全增强

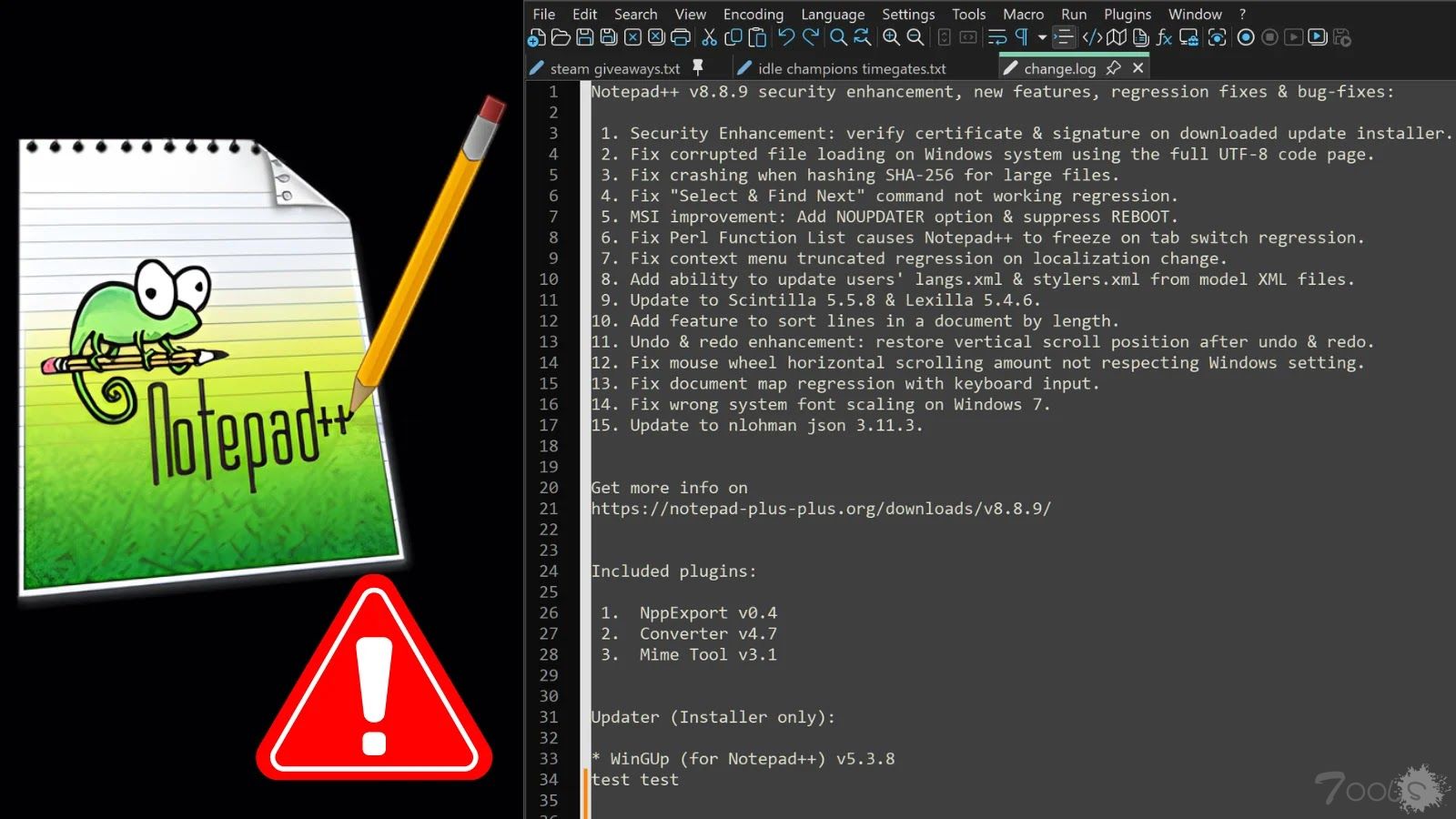

为了缓解该问题并解决研究人员提出的担忧,最新版的 Notepad++ 在更新过程中引入了更严格的验证。

Notepad++ 和 WinGUp 现在都已加强安全措施,在继续操作之前会验证下载安装程序的数字签名和证书。

如果签名或证书验证失败,更新过程将立即中止,从而防止执行不受信任的代码。Notepad++ 开发人员表示,对具体劫持方法的调查仍在进行中,一旦确定攻击途径的具体证据,将会通知用户。

另外,从 8.8.7 版本开始,所有 Notepad++ 二进制文件(包括安装程序)都使用 GlobalSign 颁发的合法证书进行数字签名。

此项更改免除了用户安装自定义 Notepad++ 根证书的需求。该项目现在建议移除所有先前安装的 Notepad++ 根证书,以减少不必要的信任锚点。

新版本 8.8.9 除了包含这些安全改进外,还修复了多个错误并进行了其他增强。强烈建议用户升级到最新版本,并仅从 Notepad++ 官方网站获取安装程序。

安全研究人员最近观察到与 WinGUp(Notepad++ 使用的内置更新程序)相关的可疑流量模式。

根据他们的调查结果,在某些情况下,更新请求会被重定向到恶意服务器。更新程序不会下载真正的 Notepad++ 安装程序,而是下载已被篡改的二进制文件,从而创建了一个静默的恶意软件传播渠道。

内部审查报告后发现,WinGUp 在验证下载的更新文件的完整性和真实性方面存在缺陷。

在某些情况下,如果攻击者能够拦截或操纵 Notepad++ 更新程序客户端与官方更新基础架构之间的网络流量,则可以利用此弱点将合法安装程序替换为恶意二进制文件。

在这种情况下,更新程序可能被诱骗下载并执行恶意软件,而表面上却在执行例行软件更新。这种攻击方式与供应链和更新渠道常见的中间人攻击或流量劫持技术类似。

最新版本中的安全增强

为了缓解该问题并解决研究人员提出的担忧,最新版的 Notepad++ 在更新过程中引入了更严格的验证。

Notepad++ 和 WinGUp 现在都已加强安全措施,在继续操作之前会验证下载安装程序的数字签名和证书。

如果签名或证书验证失败,更新过程将立即中止,从而防止执行不受信任的代码。Notepad++ 开发人员表示,对具体劫持方法的调查仍在进行中,一旦确定攻击途径的具体证据,将会通知用户。

另外,从 8.8.7 版本开始,所有 Notepad++ 二进制文件(包括安装程序)都使用 GlobalSign 颁发的合法证书进行数字签名。

此项更改免除了用户安装自定义 Notepad++ 根证书的需求。该项目现在建议移除所有先前安装的 Notepad++ 根证书,以减少不必要的信任锚点。

新版本 8.8.9 除了包含这些安全改进外,还修复了多个错误并进行了其他增强。强烈建议用户升级到最新版本,并仅从 Notepad++ 官方网站获取安装程序。

评论0次