微软Outlook新增远程代码执行漏洞(CVE-2025-62562)

微软已修复 Outlook 中的一个严重远程代码执行 ( RCE ) 漏洞,该漏洞可能允许攻击者在易受攻击的系统上执行恶意代码。 该漏洞编号为 CVE-2025-62562,于 2025 年 12 月 9 日发布,需要 IT 管理员和最终用户立即关注。

微软已修复 Outlook 中的一个严重远程代码执行 ( RCE ) 漏洞,该漏洞可能允许攻击者在易受攻击的系统上执行恶意代码。

该漏洞编号为 CVE-2025-62562,于 2025 年 12 月 9 日发布,需要 IT 管理员和最终用户立即关注。

该漏洞源于微软 Office Outlook 中的一个释放后使用漏洞。根据微软的漏洞分类,该漏洞被评为“重要”(CVSS 评分:7.8)。

攻击途径是本地的,这意味着攻击者必须诱使用户与恶意电子邮件进行交互才能触发漏洞利用。

具体来说,攻击者发送精心构造的电子邮件,诱骗用户回复,从而触发 代码执行链。

微软 Outlook 漏洞(CVE-2025-62562)

与典型的远程代码执行漏洞不同,此漏洞需要对受害者的机器进行本地交互。

预览窗格并非此漏洞的攻击途径。攻击者需要用户手动回复一封精心构造的电子邮件才能利用此漏洞。

这种交互要求增加了难度。然而,在现实场景中,它仍然是一个实际存在的威胁,因为社会工程学技术可以诱使用户做出回应。

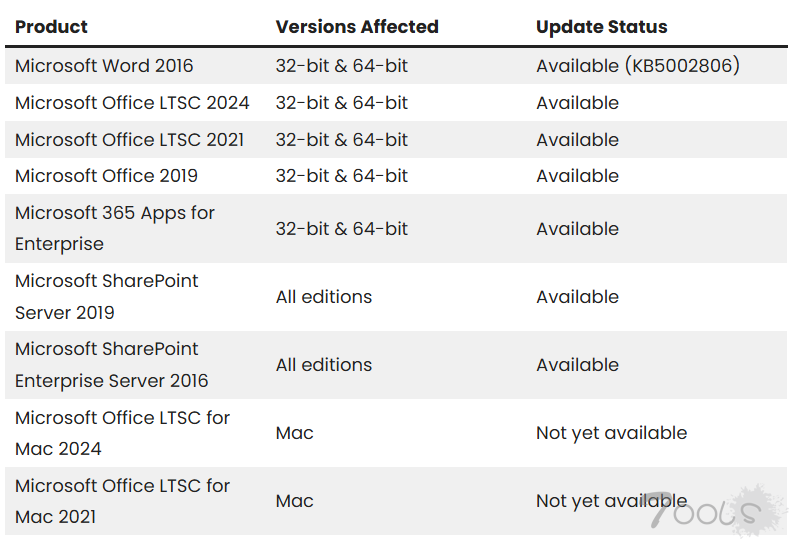

该漏洞影响多个Microsoft Office版本,包括 Microsoft Word 2016(32 位和 64 位)。

2019 年至 2024 年的 Microsoft Office LTSC 版本、Microsoft 365 企业应用版、Microsoft Office 2019 和 Microsoft SharePoint Server 产品。

针对大多数受影响的版本,均已提供安全更新,Word 2016 的内部版本号为 16.0.5530.1000。

微软已确认,用户可通过 Windows 更新和微软下载中心获取安全补丁。

然而,适用于 Mac 的 Microsoft Office LTSC 2021 和 2024 的更新目前尚未发布。我们将尽快发布。

微软表示,各组织应优先在所有受影响的 Microsoft Office 版本上安装可用的安全更新。

管理多个系统的管理员应按照其部署标准,在 32 位和 64 位版本上部署补丁。

对于暂时无法提供补丁的系统,微软建议谨慎对待未经请求的电子邮件,并避免回复可疑邮件。

安全社区认可 EXPMON 的李海飞通过协调披露发现并报告了此漏洞。截至发稿时,尚无证据表明该漏洞已被积极利用或漏洞利用代码已被公开披露。

该漏洞编号为 CVE-2025-62562,于 2025 年 12 月 9 日发布,需要 IT 管理员和最终用户立即关注。

该漏洞源于微软 Office Outlook 中的一个释放后使用漏洞。根据微软的漏洞分类,该漏洞被评为“重要”(CVSS 评分:7.8)。

攻击途径是本地的,这意味着攻击者必须诱使用户与恶意电子邮件进行交互才能触发漏洞利用。

具体来说,攻击者发送精心构造的电子邮件,诱骗用户回复,从而触发 代码执行链。

微软 Outlook 漏洞(CVE-2025-62562)

与典型的远程代码执行漏洞不同,此漏洞需要对受害者的机器进行本地交互。

预览窗格并非此漏洞的攻击途径。攻击者需要用户手动回复一封精心构造的电子邮件才能利用此漏洞。

这种交互要求增加了难度。然而,在现实场景中,它仍然是一个实际存在的威胁,因为社会工程学技术可以诱使用户做出回应。

该漏洞影响多个Microsoft Office版本,包括 Microsoft Word 2016(32 位和 64 位)。

2019 年至 2024 年的 Microsoft Office LTSC 版本、Microsoft 365 企业应用版、Microsoft Office 2019 和 Microsoft SharePoint Server 产品。

针对大多数受影响的版本,均已提供安全更新,Word 2016 的内部版本号为 16.0.5530.1000。

微软已确认,用户可通过 Windows 更新和微软下载中心获取安全补丁。

然而,适用于 Mac 的 Microsoft Office LTSC 2021 和 2024 的更新目前尚未发布。我们将尽快发布。

微软表示,各组织应优先在所有受影响的 Microsoft Office 版本上安装可用的安全更新。

管理多个系统的管理员应按照其部署标准,在 32 位和 64 位版本上部署补丁。

对于暂时无法提供补丁的系统,微软建议谨慎对待未经请求的电子邮件,并避免回复可疑邮件。

安全社区认可 EXPMON 的李海飞通过协调披露发现并报告了此漏洞。截至发稿时,尚无证据表明该漏洞已被积极利用或漏洞利用代码已被公开披露。

评论0次