Cisco Catalyst Center 漏洞允许攻击者提升权限

Cisco Catalyst Center 虚拟设备中发现了一个严重的安全漏洞,攻击者可以利用该漏洞通过低级别访问权限获得对受影响系统的完全管理员控制权。 该漏洞编号为 CVE-2025-20341,会影响在 VMware ESXi 上运行的虚拟设备,其严重性评级很高,CVSS 评分为 8.8。 这一缺陷对使用这些系统进行网络管理和监控的组织构成重大风险。 该漏洞源于系统内部输入验证机制不完善。当用户通过网页请求提交数据时,软件未能正确检查和验证这些信息。

Cisco Catalyst Center 虚拟设备中发现了一个严重的安全漏洞,攻击者可以利用该漏洞通过低级别访问权限获得对受影响系统的完全管理员控制权。

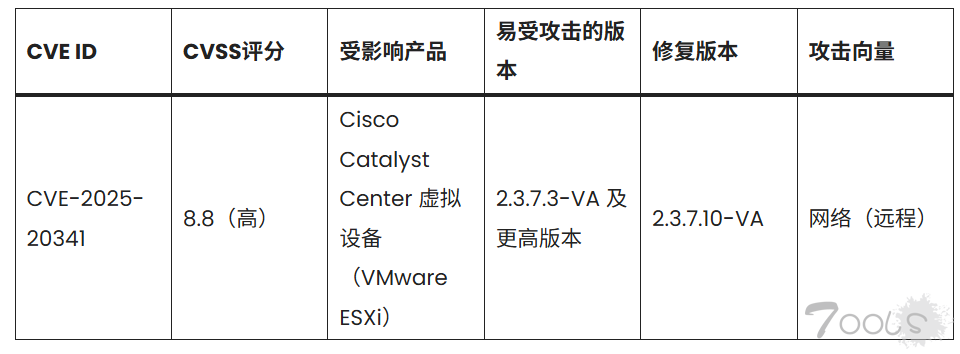

该漏洞编号为 CVE-2025-20341,会影响在 VMware ESXi 上运行的虚拟设备,其严重性评级很高,CVSS 评分为 8.8。

这一缺陷对使用这些系统进行网络管理和监控的组织构成重大风险。

该漏洞源于系统内部输入验证机制不完善。当用户通过网页请求提交数据时,软件未能正确检查和验证这些信息。

这一疏忽给攻击者创造了机会,让他们可以发送专门设计的 HTTP 请求,欺骗系统授予他们更高的权限。

这种攻击可以通过网络远程进行,因此对暴露的系统来说尤其危险。

该漏洞令人担忧之处在于,攻击者只需要基本的访问凭证即可利用它。

拥有观察者角色权限的用户(通常授予需要查看系统信息的用户)可以利用此漏洞将其权限提升至管理员级别。

一旦攻击者获得管理员权限,他们就可以创建新的用户帐户、修改系统设置,并执行其他未经授权的操作,从而危及整个网络基础设施的安全。

思科安全研究人员在与技术支持中心合作处理一个支持案例时发现了这个漏洞。

该公司已确认目前尚未发现任何公开的漏洞利用,这给了各组织一个在大规模攻击开始之前修补系统的机会。

技术细节和缓解措施

该漏洞影响 Cisco Catalyst Center Virtual Appliance 版本 2.3.7.3-VA 及更高版本。

该安全漏洞源于处理用户通过 HTTP 请求提供的输入时验证机制不足。

当系统收到这些精心构造的请求时,它无法在处理权限提升操作之前正确地清理数据。

思科已发布 2.3.7.10-VA 版本,该版本已修复此安全问题。运行受影响版本的组织应立即升级到此补丁版本。

该公司已声明没有其他解决方法,因此软件更新是防止此漏洞的唯一有效方法。

硬件设备和基于 AWS 的虚拟设备不受此问题影响。

该漏洞编号为 CVE-2025-20341,会影响在 VMware ESXi 上运行的虚拟设备,其严重性评级很高,CVSS 评分为 8.8。

这一缺陷对使用这些系统进行网络管理和监控的组织构成重大风险。

该漏洞源于系统内部输入验证机制不完善。当用户通过网页请求提交数据时,软件未能正确检查和验证这些信息。

这一疏忽给攻击者创造了机会,让他们可以发送专门设计的 HTTP 请求,欺骗系统授予他们更高的权限。

这种攻击可以通过网络远程进行,因此对暴露的系统来说尤其危险。

该漏洞令人担忧之处在于,攻击者只需要基本的访问凭证即可利用它。

拥有观察者角色权限的用户(通常授予需要查看系统信息的用户)可以利用此漏洞将其权限提升至管理员级别。

一旦攻击者获得管理员权限,他们就可以创建新的用户帐户、修改系统设置,并执行其他未经授权的操作,从而危及整个网络基础设施的安全。

思科安全研究人员在与技术支持中心合作处理一个支持案例时发现了这个漏洞。

该公司已确认目前尚未发现任何公开的漏洞利用,这给了各组织一个在大规模攻击开始之前修补系统的机会。

技术细节和缓解措施

该漏洞影响 Cisco Catalyst Center Virtual Appliance 版本 2.3.7.3-VA 及更高版本。

该安全漏洞源于处理用户通过 HTTP 请求提供的输入时验证机制不足。

当系统收到这些精心构造的请求时,它无法在处理权限提升操作之前正确地清理数据。

思科已发布 2.3.7.10-VA 版本,该版本已修复此安全问题。运行受影响版本的组织应立即升级到此补丁版本。

该公司已声明没有其他解决方法,因此软件更新是防止此漏洞的唯一有效方法。

硬件设备和基于 AWS 的虚拟设备不受此问题影响。

评论1次

思科也开始爆料出来漏洞了