Crimson Collective 利用 AWS 服务窃取敏感数据

一个自称 Crimson Collective 的新威胁组织已成为一个重大的网络安全隐患,该组织针对亚马逊网络服务 (AWS) 云环境发起复杂的数据泄露和勒索活动。

一个自称 Crimson Collective 的新威胁组织已成为一个重大的网络安全隐患,该组织针对亚马逊网络服务 (AWS) 云环境发起复杂的数据泄露和勒索活动。

该组织最近声称对攻击红帽公司负责,声称他们成功入侵并窃取了红帽公司 GitLab 基础设施的私有存储库。

这一发展代表着以云为中心的网络犯罪令人担忧的升级,凸显了在云环境中运营的组织面临的威胁的不断演变。

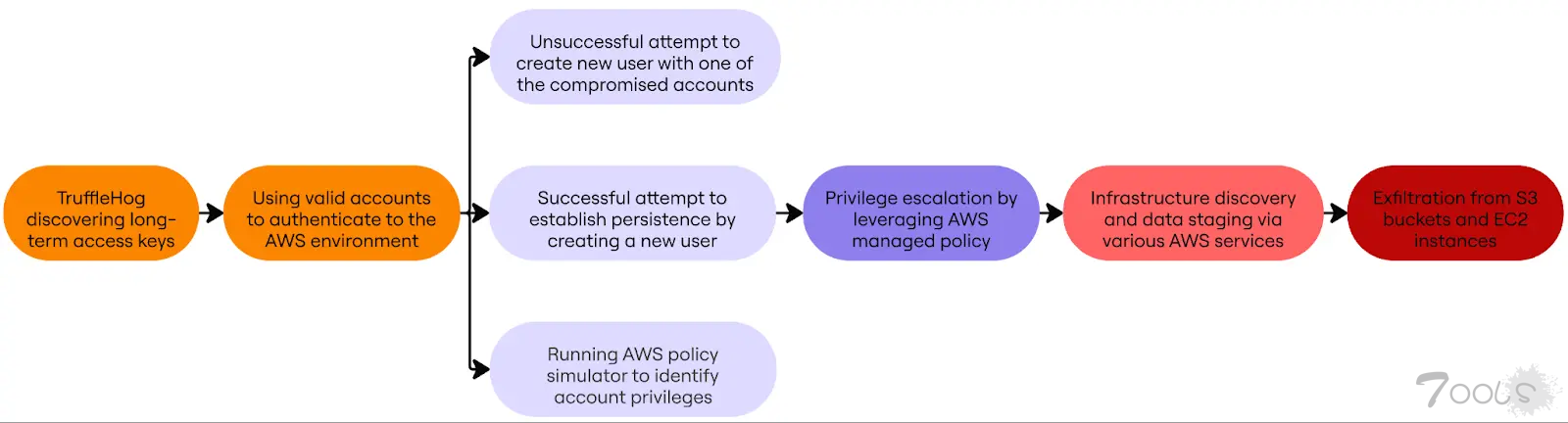

Crimson Collective 采用有条不紊的方法来破坏 AWS 基础设施,首先利用泄露的长期访问密钥,然后通过 IAM 帐户操纵来提升权限。

他们的操作展示了对 AWS 服务和安全配置的高级知识,使他们能够驾驭复杂的云架构,同时保持在受损环境中的持久性。

该组织的活动主要集中在收集和窃取数据库、项目存储库和其他有价值的组织数据,使企业知识产权和客户信息面临重大风险。

最近几周,安全研究人员记录了该威胁行为者在多个 AWS 环境中的活动增加,记录的案例发生在整个 9 月份。

该组织通过多个 IP 地址进行操作,并在同一目标环境中的多个受损账户中保持存在,这表明该组织具有协调的多运营商结构。

他们的勒索信中使用复数代词来指代自己,表明有多人参与了这些行动,但该团伙的具体组成和结构仍不清楚。

Rapid7 分析师通过对受影响环境中的 CloudTrail 日志和行为指标进行全面分析,识别了恶意软件及其操作模式。

他们的研究表明,Crimson Collective 始终采用开源工具 TruffleHog 作为在代码存储库和存储位置发现受损 AWS 凭证的主要方法。

技术利用方法

该组织的技术方法以利用 TruffleHog 为中心,这是一种合法的安全工具,旨在识别各个存储位置中暴露的凭据。

当 TruffleHog 发现有效的 AWS 凭证时,它会使用GetCallerIdentityAPI 调用进行身份验证以验证凭证的有效性。

CloudTrail 日志分析始终表明 TruffleHog 用户代理是所有受损帐户的初始指标,为安全团队提供了明确的检测机会。

在成功验证凭证后,Crimson Collective 通过系统的用户创建和权限提升来建立持久性。

它们执行CreateUserAPI 调用,然后CreateLoginProfile建立密码验证,然后使用CreateAccessKey调用生成额外的访问密钥。

该组织尝试在每个被入侵的账户上使用这些持久性机制,但缺乏足够权限的账户要么被放弃,要么受到SimulatePrincipalPolicy调用以评估可用权限。

成功创建新用户后,威胁行为者会立即通过API 调用附加策略来提升权限。arn:aws:iam::aws:policy/AdministratorAccessAttachUserPolicy

此 AWS 管理策略授予对所有 AWS 服务和资源的全面访问权限,为攻击者提供对受感染环境的不受限制的控制,以便进行后续的数据泄露操作。

该组织最近声称对攻击红帽公司负责,声称他们成功入侵并窃取了红帽公司 GitLab 基础设施的私有存储库。

这一发展代表着以云为中心的网络犯罪令人担忧的升级,凸显了在云环境中运营的组织面临的威胁的不断演变。

Crimson Collective 采用有条不紊的方法来破坏 AWS 基础设施,首先利用泄露的长期访问密钥,然后通过 IAM 帐户操纵来提升权限。

他们的操作展示了对 AWS 服务和安全配置的高级知识,使他们能够驾驭复杂的云架构,同时保持在受损环境中的持久性。

该组织的活动主要集中在收集和窃取数据库、项目存储库和其他有价值的组织数据,使企业知识产权和客户信息面临重大风险。

最近几周,安全研究人员记录了该威胁行为者在多个 AWS 环境中的活动增加,记录的案例发生在整个 9 月份。

该组织通过多个 IP 地址进行操作,并在同一目标环境中的多个受损账户中保持存在,这表明该组织具有协调的多运营商结构。

他们的勒索信中使用复数代词来指代自己,表明有多人参与了这些行动,但该团伙的具体组成和结构仍不清楚。

Rapid7 分析师通过对受影响环境中的 CloudTrail 日志和行为指标进行全面分析,识别了恶意软件及其操作模式。

他们的研究表明,Crimson Collective 始终采用开源工具 TruffleHog 作为在代码存储库和存储位置发现受损 AWS 凭证的主要方法。

技术利用方法

该组织的技术方法以利用 TruffleHog 为中心,这是一种合法的安全工具,旨在识别各个存储位置中暴露的凭据。

当 TruffleHog 发现有效的 AWS 凭证时,它会使用GetCallerIdentityAPI 调用进行身份验证以验证凭证的有效性。

CloudTrail 日志分析始终表明 TruffleHog 用户代理是所有受损帐户的初始指标,为安全团队提供了明确的检测机会。

在成功验证凭证后,Crimson Collective 通过系统的用户创建和权限提升来建立持久性。

它们执行CreateUserAPI 调用,然后CreateLoginProfile建立密码验证,然后使用CreateAccessKey调用生成额外的访问密钥。

该组织尝试在每个被入侵的账户上使用这些持久性机制,但缺乏足够权限的账户要么被放弃,要么受到SimulatePrincipalPolicy调用以评估可用权限。

成功创建新用户后,威胁行为者会立即通过API 调用附加策略来提升权限。arn:aws:iam::aws:policy/AdministratorAccessAttachUserPolicy

此 AWS 管理策略授予对所有 AWS 服务和资源的全面访问权限,为攻击者提供对受感染环境的不受限制的控制,以便进行后续的数据泄露操作。

评论0次