13 年的 Redis 漏洞曝光:CVSS 10.0 漏洞可让攻击者远程运行代码

Redis 主机上实现任意本机代码执行。这赋予了攻击者对主机系统的完全访问权限,使他们能够窃取、擦除或加密敏感数据,劫持资源,并在云环境中进行横向移动。

Redis披露了其内存数据库软件中最高严重性安全漏洞的详细信息,该漏洞在某些情况下可能导致远程代码执行。

该漏洞编号为CVE-2025-49844(又名 RediShell),CVSS 评分为 10.0。

GitHub 针对该问题发布的公告指出:“经过身份验证的用户可能会使用特制的 Lua 脚本操纵垃圾收集器,触发 UAF,并可能导致远程代码执行。所有包含 Lua 脚本的 Redis 版本都存在此问题。”

然而,要想成功利用该漏洞,攻击者首先需要获得对 Redis 实例的身份验证访问权限,因此用户不要将其 Redis 实例暴露在互联网上,并使用强身份验证来保护它们至关重要。

该问题影响 Redis 的所有版本。该问题已在 2025 年 10 月 3 日发布的 6.2.20、7.2.11、7.4.6、8.0.4 和 8.2.2 版本中得到解决。

作为补丁发布前的临时解决方法,建议通过设置访问控制列表 (ACL) 来限制 EVAL 和 EVALSHA 命令,从而阻止用户执行 Lua 脚本。此外,务必确保只有受信任的身份才能运行 Lua 脚本或任何其他潜在风险命令。

云安全公司 Wiz 于 2025 年 5 月 16 日发现并向 Redis 报告了该漏洞,该公司将其描述为 Redis 源代码中存在约 13 年的释放后使用 (UAF) 内存损坏漏洞。

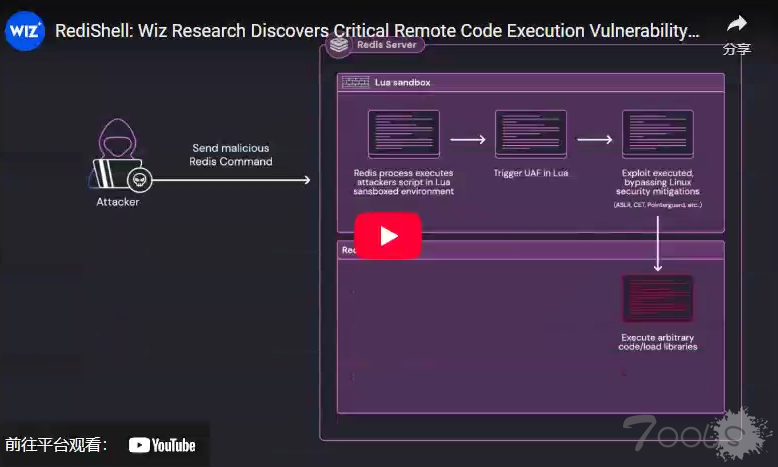

它本质上允许攻击者发送恶意 Lua 脚本,导致在 Redis Lua 解释器沙箱之外执行任意代码,从而授予攻击者对底层主机的未授权访问权限。在假设的攻击场景中,攻击者可以利用它窃取凭据、投放恶意软件、泄露敏感数据或转向其他云服务。

Wiz表示: “此漏洞允许后身份验证攻击者发送特制的恶意 Lua 脚本(Redis 默认支持的功能),从而逃离 Lua 沙箱,并在 Redis 主机上实现任意本机代码执行。这赋予了攻击者对主机系统的完全访问权限,使他们能够窃取、擦除或加密敏感数据,劫持资源,并在云环境中进行横向移动。”

虽然没有证据表明该漏洞曾在野外被利用,但对于寻求进行加密劫持攻击并将其纳入僵尸网络的威胁者来说,Redis 实例是一个有利可图的目标。截至撰写本文时,互联网上暴露的 Redis 实例约为 33 万个,其中约 6 万个缺乏任何身份验证。

“全球范围内已有数十万个漏洞暴露,该漏洞对各行各业的组织构成了重大威胁,”Wiz 表示。“广泛的部署、默认的不安全配置以及漏洞的严重性,使得立即修复成为迫切需要。”

评论0次