Cursor AI 代码编辑器缺陷支持通过恶意存储库静默执行代码

Oasis Security 披露,AI 驱动的编辑器 Cursor(基于 VS Code 分支)存在安全漏洞。由于默认禁用 Workspace Trust 功能,攻击者可在恶意仓库中放置 .vscode/tasks.json 文件并配置 runOn: "folderOpen",在用户仅仅打开项目文件夹时即触发 静默代码执行。这可能导致凭据泄露、文件篡改或更广泛的供应链攻击。

人工智能 (AI) 驱动的代码编辑器 Cursor 中披露了一个安全漏洞,当使用该程序打开恶意制作的存储库时,可能会触发代码执行。

该问题源于默认情况下禁用开箱即用的安全设置,为攻击者利用其权限在用户计算机上运行任意代码打开了大门。

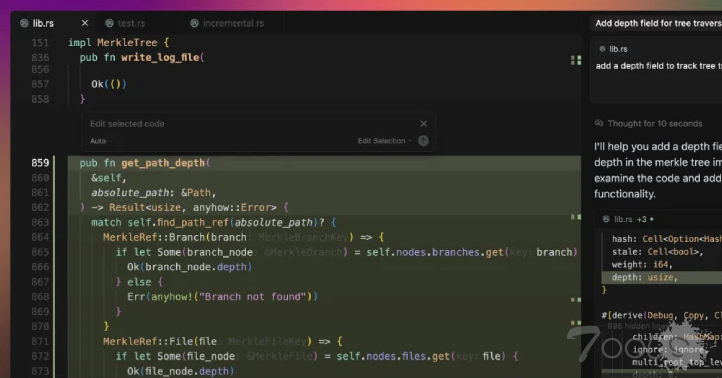

“默认情况下,Cursor 附带禁用 Workspace Trust,因此配置了 runOptions.runOn: 'folderOpen' 的 VS Code 样式任务会在开发人员浏览项目时自动执行,”Oasis Security 在一份分析中说。恶意 .vscode/tasks.json 将随意的'打开文件夹'变成用户上下文中的静默代码执行。

Cursor 是 Visual Studio Code 的 AI 驱动分支,它支持一项名为 Workspace Trust 的功能,允许开发人员安全地浏览和编辑代码,无论代码来自何处或由谁编写。

禁用此选项后,攻击者可以在 GitHub(或任何平台)中提供项目,并包含隐藏的“自动运行”指令,指示 IDE 在打开文件夹后立即执行任务,从而导致在受害者尝试浏览 Cursor 中的诱杀存储库时执行恶意代码。

“这有可能泄露敏感凭据、修改文件或作为更广泛系统入侵的载体,使 Cursor 用户面临供应链攻击的重大风险,”Oasis Security 研究员 Erez Schwartz 说。

为了应对这种威胁,建议用户在 Cursor 中启用 Workplace Trust,在不同的代码编辑器中打开不受信任的存储库,并在工具中打开它们之前对其进行审核。

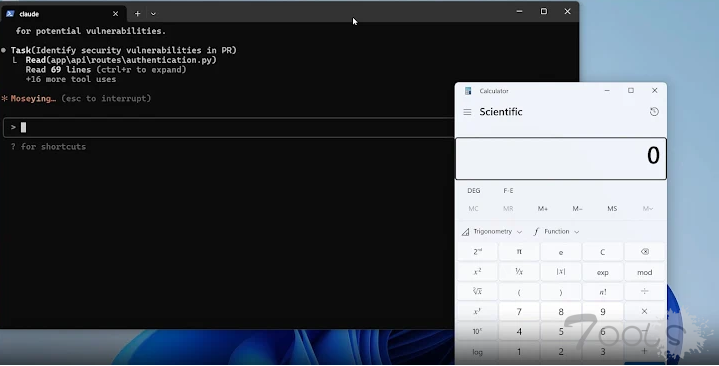

这一发展之际,即时注入和越狱已成为一种隐秘的系统性威胁,困扰着 Claude Code、Cline、K2 Think 和 Windsurf 等人工智能驱动的编码和推理代理,允许威胁行为者以偷偷摸摸的方式嵌入恶意指令,以诱骗系统执行恶意作或从软件开发环境中泄露数据。

软件供应链安全机构 Checkmarx 在上周的一份报告中透露了 Anthropic 在 Claude Code 中新引入的自动安全审查如何无意中使项目面临安全风险,包括通过提示注入指示其忽略易受攻击的代码,导致开发人员将恶意或不安全的代码推送到安全审查之外。

“在这种情况下,精心撰写的评论可以让克劳德相信,即使是明显危险的代码也是完全安全的,”该公司表示。“最终结果是:开发人员——无论是恶意的还是只是想让 Claude 闭嘴——都可以轻松欺骗 Claude,让他们认为漏洞是安全的。”

另一个问题是,AI 检查过程还会生成并执行测试用例,如果 Claude Code 没有正确沙盒化,这可能会导致恶意代码针对生产数据库运行。

这家人工智能公司最近还在 Claude 中推出了新的文件创建和编辑功能,该公司警告说,由于该功能在“互联网访问受限的沙盒计算环境中运行”,因此存在提示注入风险。

具体来说,不良行为者可能会通过外部文件或网站“不显眼”地添加指令(又称间接提示注入),诱骗聊天机器人下载和运行不受信任的代码,或从通过模型上下文协议 (MCP) 连接的知识源读取敏感数据。

Anthropic 表示:“这意味着 Claude 可能会被诱骗从其上下文(例如,提示、项目、通过 MCP、Google 集成的数据)向恶意第三方发送信息。“为了减轻这些风险,我们建议您在使用该功能时监控 Claude,并在发现它意外使用或访问数据时停止它。”

这还不是全部。上个月底,该公司还透露,像 Claude for Chrome 这样使用浏览器的 AI 模型可能会面临提示注入攻击,并且它已经实施了多项防御措施来应对威胁并将攻击成功率降低到 23.6% 至 11.2%。

“恶意行为者也在不断开发新形式的即时注入攻击,”它补充道。“通过发现受控测试中不存在的不安全行为和新攻击模式的真实示例,我们将教我们的模型识别攻击并解释相关行为,并确保安全分类器能够拾取模型本身遗漏的任何内容。”

同时,这些工具也被发现容易受到传统安全漏洞的影响,从而扩大了攻击面,并可能对现实世界产生影响——

- Claude Code IDE 扩展中的 WebSocket 身份验证绕过(CVE-2025-52882,CVSS 评分:8.8),攻击者可能通过引诱受害者访问他们控制下的网站来连接到受害者未经身份验证的本地 WebSocket 服务器,从而启用远程命令执行

- Postgres MCP 服务器中存在一个 SQL 注入漏洞,攻击者可能允许绕过只读限制并执行任意 SQL 语句

- Microsoft NLWeb 中存在一个路径遍历漏洞,该漏洞可能允许远程攻击者使用特制的 URL 读取敏感文件,包括系统配置 (“/etc/passwd”) 和云凭据 (.env 文件)

- Lovable 中存在一个不正确的授权漏洞(CVE-2025-48757,CVSS 评分:9.3),该漏洞可能允许未经身份验证的远程攻击者读取或写入生成站点的任意数据库表

- Base44 中的开放重定向、存储跨站点脚本 (XSS) 和敏感数据泄露漏洞可能允许攻击者访问受害者的应用程序和开发工作区、收集 API 密钥、将恶意逻辑注入用户生成的应用程序以及泄露数据

- Ollama Desktop 中的一个漏洞是由于不完整的跨域控制而产生的,该漏洞可能允许攻击者发动偷渡式攻击,访问恶意网站可以重新配置应用程序的设置以拦截聊天,甚至使用中毒模型更改响应

“随着人工智能驱动的发展加速,最紧迫的威胁往往不是奇异的人工智能攻击,而是经典安全控制的失败,”Imperva 说。“为了保护不断增长的'氛围编码'平台生态系统,必须将安全性视为基础,而不是事后的想法。”

评论0次