HOOK Android 木马新增勒索软件覆盖,远程命令扩展至 107 个

网络安全研究人员发现了一种名为 HOOK 的 Android 银行木马新变种,该木马具有勒索软件风格的覆盖屏幕来显示勒索信息。

Zimperium zLabs 研究员 Vishnu Pratapagiri表示: “最新版本的一个显著特点是它能够部署全屏勒索软件覆盖层,旨在胁迫受害者支付赎金。该覆盖层会显示一条令人震惊的‘警告’消息,以及钱包地址和金额,这些信息均从命令与控制服务器动态获取。”

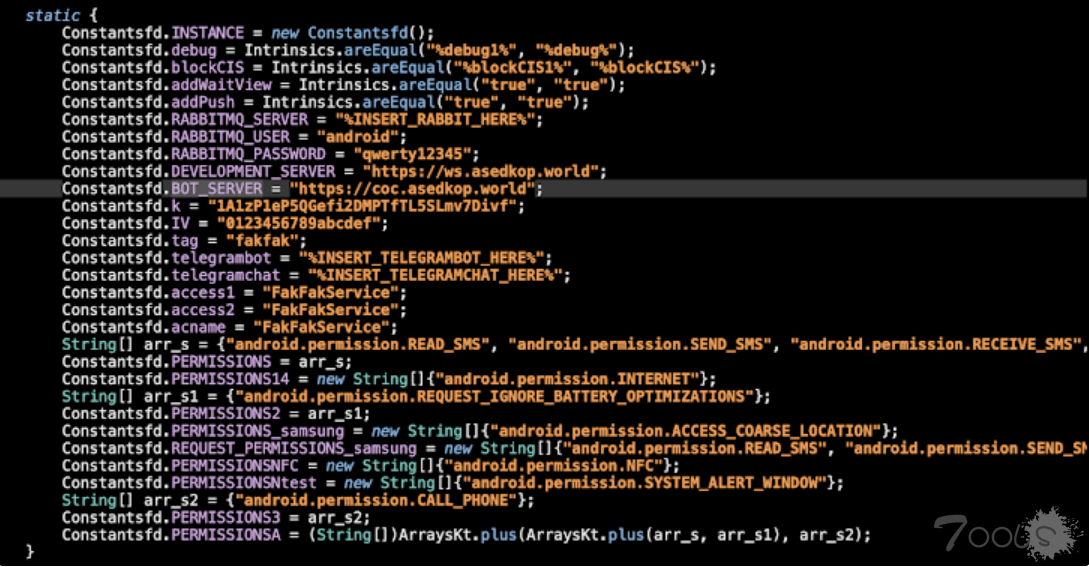

这家移动安全公司表示,当 C2 服务器发出“ransome”命令时,该覆盖层就会远程启动。攻击者可以通过发送“delete_ransome”命令来关闭该覆盖层。

HOOK 被认为是ERMAC银行木马的一个分支,巧合的是,该木马的源代码已在互联网上一个可公开访问的目录中泄露。

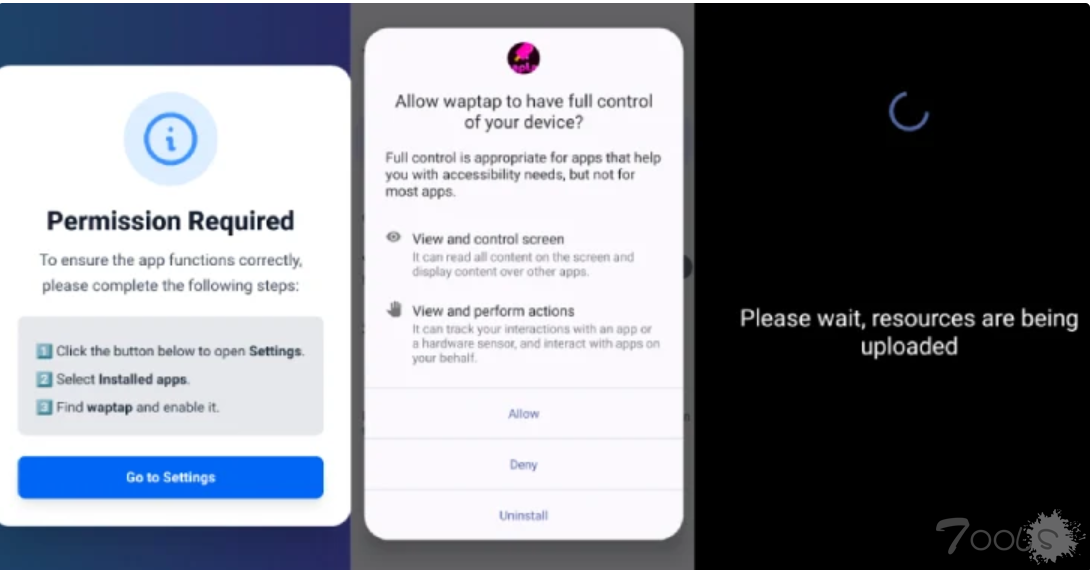

与其他针对 Android 的银行恶意软件一样,它能够在金融应用程序上显示虚假的覆盖屏幕,以窃取用户凭据并滥用 Android 辅助功能来自动进行欺诈并远程劫持设备。

其他值得注意的功能包括能够向指定的电话号码发送短信、流式传输受害者的屏幕、使用前置摄像头拍摄照片以及窃取与加密货币钱包相关的 cookie 和恢复短语。

Zimperium 表示,最新版本标志着一项重大进步,支持 107 个远程命令,新增 38 个。这些命令包括提供透明覆盖层以捕捉用户手势、提供伪造的 NFC 覆盖层以诱骗受害者共享敏感数据,以及提供欺骗性提示以收集锁屏 PIN 码或图案。

新添加的命令列表如下 -

- ransome,在设备顶部显示勒索软件覆盖

- delete_ransome,删除勒索软件覆盖

- takenfc,使用全屏 WebView 覆盖显示伪造的 NFC 扫描屏幕并读取卡数据(但是,它不包含收集和向攻击者发送数据的必要功能)

- unlock_pin,显示虚假的设备解锁屏幕,以收集解锁图案或 PIN 码并获得对设备的未经授权的访问

- takencard,通过模仿 Google Pay 界面显示虚假覆盖层来收集信用卡信息

- start_record_gesture,通过显示透明的全屏覆盖来记录用户手势

HOOK 被认为大规模传播,利用钓鱼网站和虚假的 GitHub 代码库来托管和传播恶意 APK 文件。其他通过 GitHub 传播的 Android 恶意软件家族包括 ERMAC 和Brokewell,这表明该恶意软件在威胁行为者中被广泛采用。

Zimperium 指出:“HOOK 的演变表明,银行木马正迅速与间谍软件和勒索软件策略融合,模糊了威胁类别。随着功能不断扩展和广泛传播,这些木马家族对金融机构、企业和最终用户构成的风险日益增大。”

Anatsa 持续发展#

此次披露之际,Zscaler 的 ThreatLabs 详细介绍了 Anatsa 银行木马的更新版本,该版本现已将目标范围扩大到全球 831 多个银行和加密货币服务,其中包括德国和韩国的银行和加密货币服务,而之前报告的数字为 650 个。

其中一个有问题的应用程序被发现模仿了一个文件管理器应用程序(软件包名称:“com.synexa.fileops.fileedge_organizerviewer”),该应用程序充当植入器来传播Anatsa。除了用直接安装木马替换远程Dalvik可执行文件(DEX)有效载荷的动态代码加载之外,该恶意软件还使用损坏的存档来隐藏在运行时部署的DEX有效载荷。

Anatsa 还请求 Android 辅助功能服务的权限,随后它会滥用该权限来授予自己额外的权限,允许其发送和接收短信,以及在其他应用程序之上绘制内容以显示覆盖窗口。

评论0次