基于 DOM 的扩展点击劫持使流行的密码管理器面临凭证和数据盗窃的风险

独立研究员 Marek Tóth 在 DEF CON 33 上披露,11 款流行浏览器密码管理器插件(含 1Password、iCloud Passwords、Bitwarden、LastPass 等)存在基于 DOM 的点击劫持漏洞。攻击者可通过恶意网站诱导用户点击,从而窃取账户凭证、信用卡信息及双因素验证码。测试显示,大部分插件在子域名上也会自动填充敏感数据,风险极高。目前部分厂商尚未修复,US-CERT 已介入。专家建议用户临时关闭自动填充功能,并在扩展设置中限制网站访问权限。

流行的网络浏览器密码管理器插件被发现容易受到点击劫持安全漏洞的影响,这些漏洞可能在特定条件下被利用来窃取帐户凭据、双因素身份验证 (2FA) 代码和信用卡详细信息。

独立安全研究员 Marek Tóth将该技术称为基于文档对象模型 ( DOM ) 的扩展点击劫持,并于本月早些时候在 DEF CON 33 安全会议上公布了这一研究成果。

Tóth表示: “攻击者只需在受攻击者控制的网站上任意位置单击一下,即可窃取用户数据(信用卡信息、个人数据、登录凭证,包括 TOTP)。” “这项新技术具有通用性,可应用于其他类型的扩展程序。”

网络安全

点击劫持,也称为 UI 重整,是指一种攻击类型,在这种攻击中,用户被诱骗在网站上执行一系列表面上看似无害的操作,例如点击按钮,而实际上,他们是在无意中执行攻击者的命令。

Tóth 详述的新技术本质上涉及使用恶意脚本来操纵网页中的 UI 元素,浏览器扩展会将这些元素注入 DOM - 例如,自动填充提示,通过将其不透明度设置为零使其不可见。

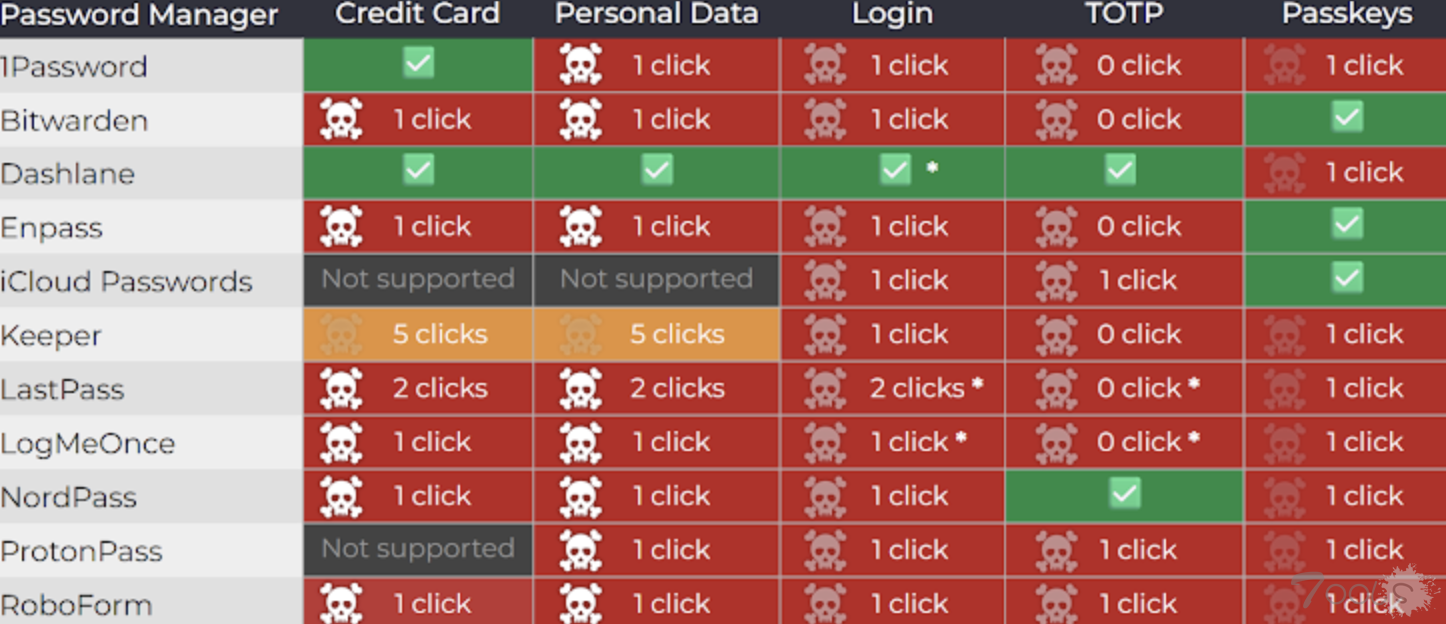

这项研究特别关注了 11 款流行的密码管理器浏览器插件,从 1Password 到 iCloud Passwords,所有这些插件都被发现容易受到基于 DOM 的扩展程序点击劫持攻击。这些扩展程序总共拥有数百万用户。

为了发动攻击,恶意行为者只需创建一个带有侵入性弹出窗口(例如登录屏幕或 Cookie 同意横幅)的虚假网站,同时嵌入不可见的登录表单,这样单击网站关闭弹出窗口会导致密码管理器自动填充凭证信息并将其泄露到远程服务器。

Tóth 解释说:“所有密码管理器不仅会将凭证填充到‘主’域名,还会填充到所有子域名。攻击者可以轻松找到 XSS 或其他漏洞,只需单击一下即可窃取用户存储的凭证(11 个中有 10 个),包括 TOTP(11 个中有 9 个)。在某些情况下,密钥身份验证也可能被利用(11 个中有 8 个)。”

在负责任地披露之后,六家供应商尚未发布针对该缺陷的修复程序 -

1Password 密码管理器 8.11.4.27

Apple iCloud 密码 3.1.25

Bitwarden 密码管理器 2025.7.0

Enpass 6.11.6

LastPass 4.146.3

LogMeOnce 7.12.4

身份安全风险评估

软件供应链安全公司 Socket 独立审查了这项研究,并表示Bitwarden、Enpass 和 iCloud Passwords 正在积极修复漏洞,而 1Password 和 LastPass 则将其标记为“信息性漏洞”。该公司还已联系 US-CERT,为已发现的问题分配 CVE 标识符。

在修复问题之前,建议用户禁用密码管理器中的自动填充功能,仅使用复制/粘贴。

Tóth 表示:“对于基于 Chromium 的浏览器用户,建议在扩展程序设置中将网站访问权限配置为‘点击’。此配置允许用户手动控制自动填充功能。”

评论1次

谢谢提醒,这就去修改配置