威胁行为组织ViciousTrap 使用 Cisco 漏洞从 5,300 台受感染的设备中构建全球蜜罐

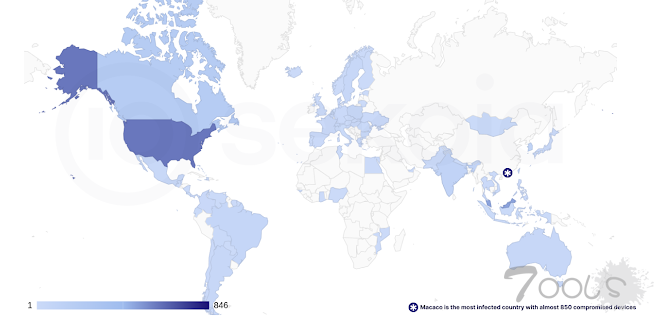

根据网络安全研究人员透露,代号为 ViciousTrap 的威胁行为者已经入侵了 84 个国家/地区的近 5,300 台独特的网络边缘设备,并将它们变成了一个类似蜜罐的网络。

据观察,威胁行为者利用影响思科小型企业 RV016、RV042、RV042G、RV082、RV320 和 RV325 路由器 (CVE-2023-20118) 的严重安全漏洞,将它们集体聚集到一组蜜罐中。大多数感染位于澳门,有 850 台设备遭到感染。

Sekoia 在周四发表的分析中说:“感染链涉及执行一个名为 NetGhost 的 shell 脚本,该脚本将传入流量从受感染路由器的特定端口重定向到攻击者控制下的类似蜜罐的基础设施,使他们能够拦截网络流。

值得注意的是,这家法国网络安全公司此前将 CVE-2023-20118 的利用归因于另一个名为 PolarEdge 的僵尸网络。

虽然没有证据表明这两组活动有关联,但据信 ViciousTrap 背后的威胁行为者可能正在通过破坏各种面向互联网的设备来建立蜜罐基础设施,包括 SOHO 路由器、SSL VPN、DVR 和 BMC 控制器来自 Araknis Networks、ASUS、D-Link、Linksys 和 QNAP 等 50 多个品牌。

“这种设置将允许行为者观察跨多个环境的漏洞利用尝试,并可能收集非公开或零日漏洞,并重复使用其他威胁行为者获得的访问权限,”它补充说。

攻击链需要将 CVE-2023-20118 武器化,通过 ftpget 下载并执行 bash 脚本,然后联系外部服务器以获取 wget 二进制文件。在下一步中,Cisco 漏洞被第二次利用,使用它来执行使用先前丢弃的 wget 检索的第二个脚本。

第二阶段 shell 脚本(内部称为 NetGhost)配置为将网络流量从受感染的系统重定向到由攻击者控制的第三方基础设施,从而促进中间对手 (AitM) 攻击。它还具有将自身从受感染主机中删除的功能,以最大限度地减少取证跟踪。

Sekoia 表示,所有利用尝试都源自单个 IP 地址(“101.99.91[.]151”),最早的活动可以追溯到 2025 年 3 月。在一个月后观察到的一个值得注意的事件中,据说 ViciousTrap 行为者将以前用于 PolarEdge 僵尸网络攻击的未记录的 Web Shell 重新用于他们自己的作。

“这个假设与攻击者对 NetGhost 的使用一致,”安全研究人员 Felix Aimé 和 Jeremy Scion 说。“重定向机制有效地将攻击者定位为一个沉默的观察者,能够收集漏洞利用尝试,并可能收集传输中的 Web shell 访问。”

就在最近这个月,漏洞利用工作也针对华硕路由器,但来自不同的 IP 地址(“101.99.91[.]239”),尽管尚未发现威胁行为者在受感染设备上创建任何蜜罐。该活动中积极使用的所有 IP 地址都位于马来西亚,并且是由托管服务提供商 Shinjiru 运营的自治系统 (AS45839) 的一部分。

该行为者被认为来自中文,因为与 GobRAT 基础设施的重叠较弱,并且流量被重定向到台湾和美国的众多资产。

“ViciousTrap 的最终目标仍然不清楚,即使 [尽管] 我们高度自信地评估它是一个蜜罐式网络,”Sekoia 总结道。

Sekoia 在周四发表的分析中说:“感染链涉及执行一个名为 NetGhost 的 shell 脚本,该脚本将传入流量从受感染路由器的特定端口重定向到攻击者控制下的类似蜜罐的基础设施,使他们能够拦截网络流。

值得注意的是,这家法国网络安全公司此前将 CVE-2023-20118 的利用归因于另一个名为 PolarEdge 的僵尸网络。

虽然没有证据表明这两组活动有关联,但据信 ViciousTrap 背后的威胁行为者可能正在通过破坏各种面向互联网的设备来建立蜜罐基础设施,包括 SOHO 路由器、SSL VPN、DVR 和 BMC 控制器来自 Araknis Networks、ASUS、D-Link、Linksys 和 QNAP 等 50 多个品牌。

“这种设置将允许行为者观察跨多个环境的漏洞利用尝试,并可能收集非公开或零日漏洞,并重复使用其他威胁行为者获得的访问权限,”它补充说。

攻击链需要将 CVE-2023-20118 武器化,通过 ftpget 下载并执行 bash 脚本,然后联系外部服务器以获取 wget 二进制文件。在下一步中,Cisco 漏洞被第二次利用,使用它来执行使用先前丢弃的 wget 检索的第二个脚本。

第二阶段 shell 脚本(内部称为 NetGhost)配置为将网络流量从受感染的系统重定向到由攻击者控制的第三方基础设施,从而促进中间对手 (AitM) 攻击。它还具有将自身从受感染主机中删除的功能,以最大限度地减少取证跟踪。

Sekoia 表示,所有利用尝试都源自单个 IP 地址(“101.99.91[.]151”),最早的活动可以追溯到 2025 年 3 月。在一个月后观察到的一个值得注意的事件中,据说 ViciousTrap 行为者将以前用于 PolarEdge 僵尸网络攻击的未记录的 Web Shell 重新用于他们自己的作。

“这个假设与攻击者对 NetGhost 的使用一致,”安全研究人员 Felix Aimé 和 Jeremy Scion 说。“重定向机制有效地将攻击者定位为一个沉默的观察者,能够收集漏洞利用尝试,并可能收集传输中的 Web shell 访问。”

就在最近这个月,漏洞利用工作也针对华硕路由器,但来自不同的 IP 地址(“101.99.91[.]239”),尽管尚未发现威胁行为者在受感染设备上创建任何蜜罐。该活动中积极使用的所有 IP 地址都位于马来西亚,并且是由托管服务提供商 Shinjiru 运营的自治系统 (AS45839) 的一部分。

该行为者被认为来自中文,因为与 GobRAT 基础设施的重叠较弱,并且流量被重定向到台湾和美国的众多资产。

“ViciousTrap 的最终目标仍然不清楚,即使 [尽管] 我们高度自信地评估它是一个蜜罐式网络,”Sekoia 总结道。

评论1次

威胁行为者布局精巧,利用漏洞搭建蜜罐,意图暗藏,需警惕其背后更深层图谋。