FBI 和Europol捣毁 Lumma Stealer 恶意软件网络,该网络感染人数达千万

FBI和Europol联合打击Lumma Stealer恶意软件网络,查封2,300个控制域名,阻止其窃取全球数百万用户的敏感数据。

由全球执法机构和私营企业联盟开展的大规模行动破坏了与商品信息窃取者Lumma(又名 LummaC 或 LummaC2)相关的在线基础设施,查获了 2,300 个域名,这些域名充当了指挥和控制 (C2) 骨干,用于控制受感染的 Windows 系统。

美国司法部在一份声明中表示:“像 LummaC2 这样的恶意软件被用来窃取数百万受害者的用户登录凭证等敏感信息,以实施一系列犯罪行为,包括欺诈性银行转账和加密货币盗窃。”

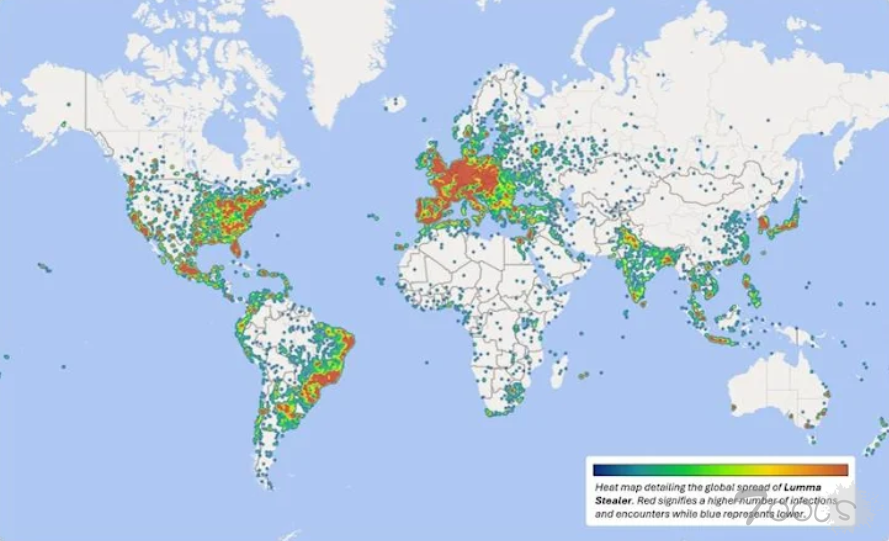

被没收的基础设施已被其关联公司和其他网络犯罪分子用于攻击全球数百万用户。Lumma Stealer 自 2022 年底以来一直活跃,据估计至少已发生 170 万起窃取信息事件,例如浏览器数据、自动填充信息、登录凭证和加密货币种子短语。美国联邦调查局 (FBI) 已将约 1000 万起感染事件归咎于 Lumma。

此次查封影响了五个域名,这些域名是 Lumma Stealer 管理员和付费客户部署恶意软件的登录面板,从而防止他们入侵计算机并窃取受害者信息。

欧洲刑警组织表示:“2025年3月16日至5月16日期间,微软发现全球有超过39.4万台Windows计算机感染了Lumma恶意软件。” 该机构还表示,此次行动切断了该恶意工具与受害者之间的通信。该机构将Lumma描述为“全球最严重的信息窃取威胁”。

微软数字犯罪部门 (DCU) 与其他网络安全公司 ESET、BitSight、Lumen、Cloudflare、CleanDNS 和 GMO Registry 合作,表示已摧毁了构成 Lumma 基础设施主干的约 2,300 个恶意域名。

“Lumma 的主要开发者位于俄罗斯,其网络别名为‘Shamel’,”DCU 助理总法律顾问 Steven Masada表示。“Shamel 通过 Telegram 和其他俄语聊天论坛为 Lumma 提供不同级别的服务。根据网络犯罪分子购买的服务,他们可以创建自己的恶意软件版本,添加隐藏和分发工具,并通过在线门户追踪被盗信息。”

该窃取软件采用恶意软件即服务 (MaaS) 模式销售,订阅价格在 250 美元至 1,000 美元之间。开发商还推出了一项 20,000 美元的套餐,允许客户访问源代码,并有权将其出售给其他犯罪分子。

ESET表示: “较低级别的套餐包含基本过滤和日志下载选项,而较高级别的套餐则提供自定义数据收集、规避工具以及新功能的抢先体验。最昂贵的套餐强调隐蔽性和适应性,提供独特的构建生成并降低检测难度。”

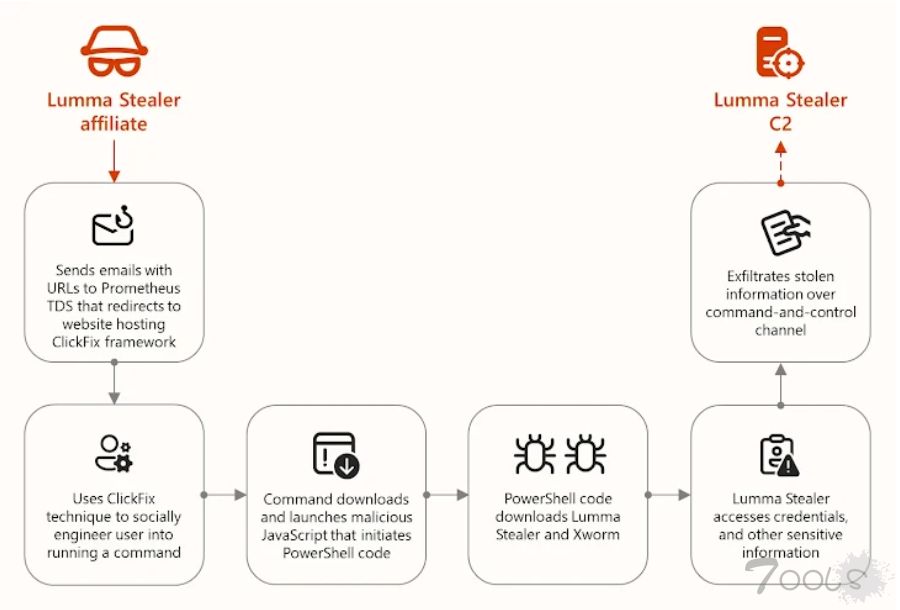

多年来,Lumma 已成为一种臭名昭著的威胁,其传播途径多种多样,包括日益流行的ClickFix方法。这家 Windows 制造商正在追踪名为 Storm-2477 的窃取恶意软件背后的威胁行为者,并表示其分发基础设施“动态且具有弹性”,利用了网络钓鱼、恶意广告、驱动下载方案、滥用可信平台以及Prometheus等流量分发系统等多种手段。

卡托网络 (Cato Networks) 在周三发布的一份报告中透露,疑似俄罗斯威胁行为者正在利用 Tigris 对象存储、Oracle 云基础设施 (OCI) 对象存储和 Scaleway 对象存储来托管虚假 reCAPTCHA 页面,这些页面利用ClickFix风格的诱饵诱骗用户下载Lumma Stealer。

研究人员 Guile Domingo、Guy Waizel 和 Tomer Agayev表示: “最近利用 Tigris 对象存储、OCI 对象存储和 Scaleway 对象存储的活动建立在早期方法的基础上,引入了旨在逃避检测和针对技术熟练的用户的新传递机制。 ”

该恶意软件的一些值得注意的方面如下:

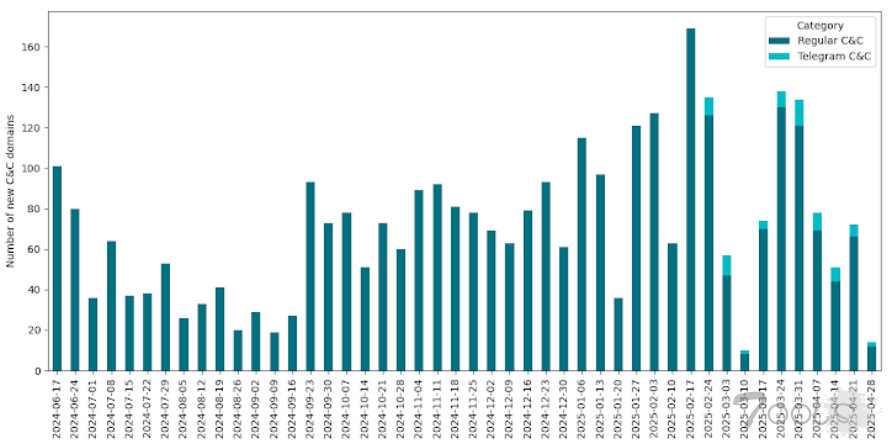

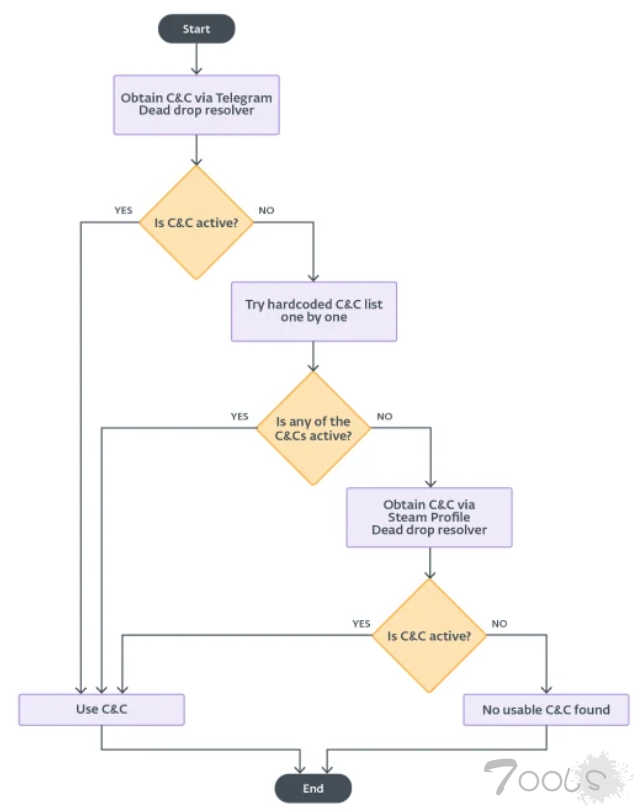

它采用多层 C2 基础设施,由一组九个频繁变化的 tier-1 域名组成,这些域名硬编码到恶意软件的配置中,并在 Steam 配置文件和 Telegram 频道上托管指向 tier-1 C2 的后备 C2

有效载荷通常使用按安装付费 (PPI) 网络或提供安装即服务的流量卖家来传播。

窃取软件通常与流行商业软件的欺骗软件或破解版本捆绑在一起,针对那些希望避免支付合法许可证费用的用户

运营商创建了一个带有评级系统的Telegram 市场,供关联公司在没有中介的情况下出售被盗数据

核心二进制文件采用高级保护进行混淆,例如低级虚拟机(LLVM 核心)、控制流平坦化(CFF)、控制流混淆、自定义堆栈解密、巨大的堆栈变量和死代码等,使静态分析变得困难

2024 年 4 月至 6 月,多个网络犯罪论坛上出现了超过21,000 个出售 Lumma Stealer 日志的市场列表,比 2023 年 4 月至 6 月增加了 71.7%

微软表示: “Lumma Stealer 的分发基础设施灵活且适应性强。运营者不断改进其技术,轮换恶意域名,利用广告网络,并利用合法的云服务来逃避检测并保持运营连续性。为了进一步隐藏真正的 C2 服务器,所有 C2 服务器都隐藏在 Cloudflare 代理后面。”

这种动态结构使运营商能够最大限度地提高攻击活动的成功率,同时使追踪或瓦解其活动变得更加困难。Lumma Stealer 的增长和韧性凸显了网络犯罪的更广泛演变,并强调了分层防御和行业合作以应对威胁的必要性。

网络基础设施公司 Cloudflare 表示,它在恶意行为者的 C2 服务器和市场域前放置了一个新的、支持 Turnstile 的插页式警告页面,并对用于配置域的帐户采取了行动。

Cloudforce One 负责人 Blake Darché 表示:“此次破坏导致他们的行动在几天内完全受阻,大量域名被关闭,最终导致他们无法通过网络犯罪赚钱。虽然此次行动对全球最大的信息窃取者基础设施造成了巨大冲击,但与任何威胁行为者一样,Lumma 背后的幕后黑手会改变策略,卷土重来,重启他们的攻击活动。”

在2025年1月接受安全研究员g0njxa采访时,Lumma的开发者表示他们计划在明年秋季停止运营。“我们在过去两年里付出了很多努力才取得了现在的成果,”他们说道。“我们为此感到自豪。它已经成为我们日常生活的一部分,而不仅仅是工作。”

评论1次

这个Lumma Stealer 恶意软件网络 威力不小啊 😅2300个域名被干掉了,竟然还能卷土重来,采用恶意软件即服务 (MaaS) 销售模式,实力很强啊。