新型 Android 恶意软件 SpyAgent 使用 OCR 窃取加密钱包恢复密钥

新型 Android 恶意软件 SpyAgent 使用 OCR 窃取加密钱包恢复密钥

韩国的 Android 设备用户已成为新型移动恶意软件活动的目标,该活动会带来一种名为SpyAgent的新型威胁。

McAfee Labs 研究员 SangRyol Ryu 在分析中表示,该恶意软件“通过扫描设备上可能包含助记键的图像来锁定助记键”,并补充说,其目标范围已经扩大到包括英国

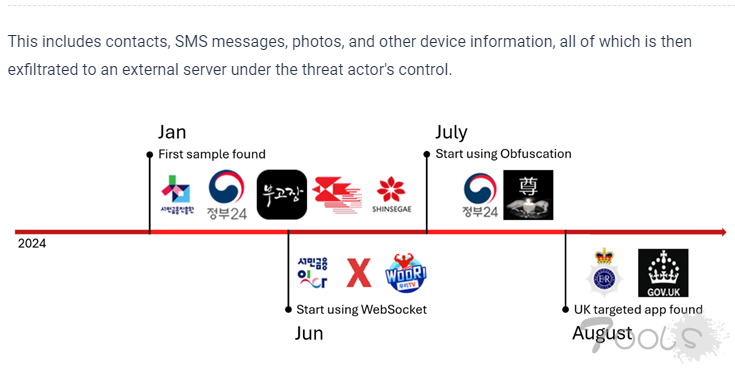

该活动利用虚假的 Android 应用程序,伪装成看似合法的银行、政府设施、流媒体和实用程序应用程序,试图诱骗用户安装它们。自今年年初以来,已检测到多达 280 个假冒应用程序。

一切始于带有陷阱链接的短信,这些链接敦促用户以托管在欺骗性网站上的 APK 文件形式下载相关应用程序。安装后,这些链接会请求侵入性权限以从设备收集数据。

其中包括联系人、短信、照片和其他设备信息,所有这些信息随后都被泄露到威胁行为者的控制下的外部服务器。

最显著的特点是它能够利用光学字符识别(OCR)窃取助记键,助记键指的是允许用户重新获得其加密货币钱包访问权限的恢复短语或种子短语。

因此,未经授权访问助记符可能会让威胁行为者控制受害者的钱包并窃取其中存储的所有资金。

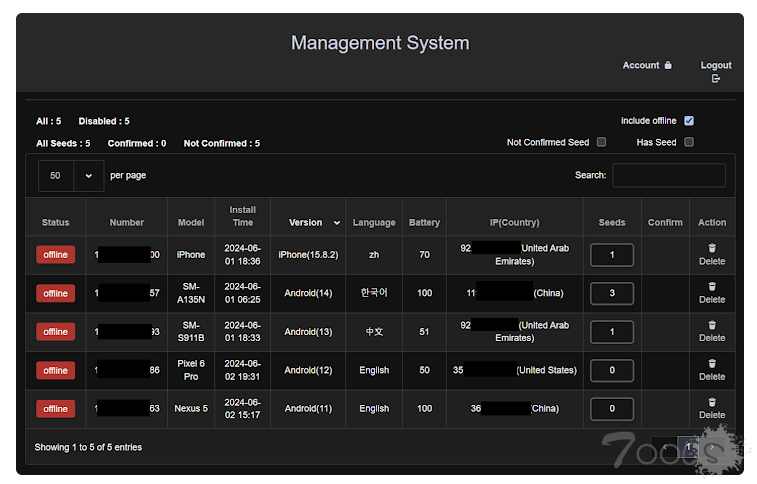

迈克菲实验室表示,命令和控制 (C2) 基础设施存在严重的安全漏洞,不仅允许在未经身份验证的情况下导航到网站的根目录,而且还会暴露从受害者那里收集的数据。

该服务器还托管一个管理员面板,可作为远程控制受感染设备的一站式服务。面板中出现一台运行 iOS 15.8.2 且系统语言设置为简体中文(“zh”)的 Apple iPhone 设备,这表明它可能也针对 iOS 用户。

“最初,该恶意软件通过简单的 HTTP 请求与其命令和控制 (C2) 服务器进行通信,”Ryu 说道。“虽然这种方法很有效,但安全工具也相对容易跟踪和阻止它。”

“在一次重大的战术转变中,该恶意软件现在采用 WebSocket 连接进行通信。此升级允许与 C2 服务器进行更高效、实时、双向的交互,并帮助它避免被传统的基于 HTTP 的网络监控工具检测到。”

一个多月前,Group-IB 发现了另一种 Android 远程访问木马 (RAT),称为CraxsRAT,自 2024 年 2 月起,该木马使用钓鱼网站针对马来西亚银行用户。值得指出的是,CraxsRAT 活动此前也被发现最迟在 2023 年 4 月针对新加坡。

这家新加坡公司表示:“CraxsRAT 是一个臭名昭著的 Android 远程管理工具 (RAT) 恶意软件家族,具有远程设备控制和间谍软件功能,包括键盘记录、执行手势、记录摄像头、屏幕和通话。”

“下载含有 CraxsRAT Android 恶意软件的应用程序的受害者将遭遇凭证泄露和资金被非法提取。”

评论0次