新型 Gafgyt 僵尸网络变种利用弱 SSH 密码进行 GPU 加密货币挖矿

新型 Gafgyt 僵尸网络变种利用弱 SSH 密码进行 GPU 加密货币挖矿

网络安全研究人员发现了Gafgyt僵尸网络的新变种,该变种以具有弱 SSH 密码的机器为目标,最终利用其 GPU 计算能力在受感染的实例上挖掘加密货币。

Aqua Security 研究员 Assaf Morag在周三的分析中表示,这表明“物联网僵尸网络的目标是在云原生环境中运行的更强大的服务器”。

Gafgyt(又名 BASHLITE、Lizkebab 和 Torlus)自 2014 年以来一直活跃,曾利用弱凭据或默认凭据来控制路由器、摄像头和数字视频录像机 (DVR) 等设备。它还能够利用 Dasan、华为、Realtek、SonicWall 和 Zyxel 设备中已知的安全漏洞。

受感染的设备被围困在一个僵尸网络中,该网络能够对目标发起分布式拒绝服务 (DDoS) 攻击。有证据表明,Gafgyt 和 Necro 由一个名为Keksec的威胁组织运营,该组织也被追踪为 Kek Security 和 FreakOut。

像 Gafgyt 这样的物联网僵尸网络不断 发展,不断增加新功能, 2021 年检测到的变种使用 TOR 网络来掩盖恶意活动,并从泄露的 Mirai 源代码中借用一些模块。值得注意的是,Gafgyt 的源代码于 2015 年初在网上泄露,进一步助长了新版本和改编版的出现。

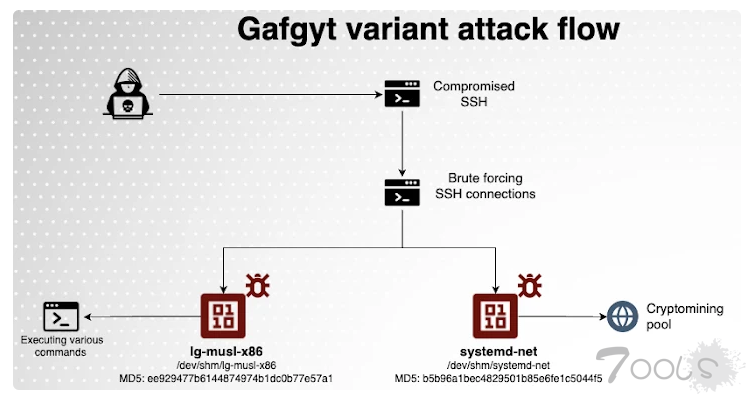

最新的攻击链涉及使用弱密码对 SSH 服务器进行暴力破解,以部署下一阶段的有效载荷,从而使用“systemd-net”进行加密货币挖掘攻击,但在此之前会终止已在受感染主机上运行的竞争恶意软件。

它还执行一个蠕虫模块,即一个名为 ld-musl-x86 的基于 Go 的 SSH 扫描程序,该扫描程序负责扫描互联网上安全性较差的服务器并将恶意软件传播到其他系统,从而有效扩大僵尸网络的规模。这包括 SSH、Telnet 以及与游戏服务器和 AWS、Azure 和 Hadoop 等云环境相关的凭据。

“使用的加密货币挖矿程序是 XMRig,一种 Monero 加密货币挖矿程序,”Morag 说道。“然而,在这种情况下,威胁行为者试图使用 --opencl 和 --cuda 标志运行加密货币挖矿程序,这些标志利用了 GPU 和 Nvidia GPU 的计算能力。”

“再加上威胁行为者的主要影响是加密挖掘而不是 DDoS 攻击,这支持了我们的说法,即该变体与以前的变体不同。它旨在针对具有强大 CPU 和 GPU 功能的云原生环境。”

通过查询 Shodan 收集的数据显示,有超过 3000 万个可公开访问的 SSH 服务器,因此用户必须采取措施保护这些服务器免遭暴力攻击和潜在的利用。

评论0次