SocGholish 恶意软件利用 BOINC 项目进行隐蔽网络攻击

SocGholish 恶意软件利用 BOINC 项目进行隐蔽网络攻击

名为SocGholish(又名 FakeUpdates)的 JavaScript 下载恶意软件被用来传播名为AsyncRAT的远程访问木马以及名为 BOINC 的合法开源项目。

BOINC是伯克利开放基础设施网络计算客户端的缩写,是一个由加州大学维护的开源“志愿计算”平台,旨在利用安装了该应用程序的参与家庭计算机进行“大规模分布式高吞吐量计算”。

Huntress 研究人员 Matt Anderson、Alden Schmidt 和 Greg Linares 在上周发布的一份报告中表示:“它在某种程度上类似于加密货币矿工(使用计算机资源来工作),它实际上是为了用一种名为 Gridcoin 的特定类型的加密货币奖励用户,这种加密货币就是为此目的而设计的。”

这些恶意安装旨在连接到攻击者控制的域(“rosettahome[.]cn”或“rosettahome[.]top”),本质上充当命令和控制 (C2) 服务器,以收集主机数据、传输有效负载并推送进一步的命令。截至 7 月 15 日,已有 10,032 个客户端连接到这两个域。

该网络安全公司表示,虽然没有观察到受感染主机执行的任何后续活动或任务,但它假设“主机连接可能会被出售作为初始访问载体,供其他参与者使用,并可能用于执行勒索软件。”

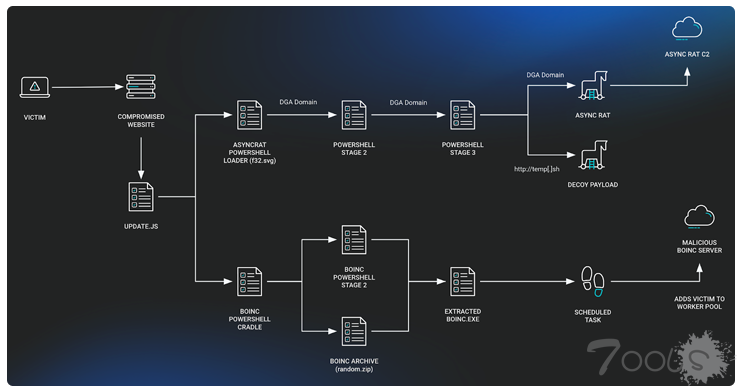

SocGholish 攻击序列通常开始于用户登陆受感染网站时,系统会提示他们下载虚假的浏览器更新,更新执行后会触发对受入侵机器的额外负载进行检索。

在这种情况下,JavaScript 下载器会激活两个不相交的链,一个导致部署无文件 AsyncRAT 变体,另一个导致安装 BOINC。

BOINC 应用程序被重命名为“SecurityHealthService.exe”或“trustedinstaller.exe”以逃避检测,并通过 PowerShell 脚本使用计划任务设置持久性。

项目维护人员已经注意到 BOINC 被恶意滥用的情况,他们目前正在调查该问题并寻找“击败此恶意软件”的方法。滥用的证据至少可以追溯到 2024 年 6 月 26 日。

研究人员表示:“目前尚不清楚威胁行为者将该软件加载到受感染主机上的动机和意图。”

“主动连接到恶意 BOINC 服务器的受感染客户端具有相当高的风险,因为有动机的威胁行为者可能会滥用此连接并在主机上执行任意数量的恶意命令或软件,以进一步提升权限或通过网络横向移动并危害整个域。”

Check Point 表示,其一直在追踪恶意软件作者使用编译后的 V8 JavaScript 来规避静态检测并隐藏远程访问木马、窃取程序、加载程序、加密货币挖掘程序、擦除器和勒索软件的情况。

安全研究员 Moshe Marelus表示: “在安全专家和威胁行为者持续不断的斗争中,恶意软件开发人员不断想出新花招来隐藏他们的攻击。他们开始使用 V8 并不奇怪,因为这种技术通常用于创建软件,因为它非常普及,而且极难分析。”

评论0次