美国网络安全局警告 Adobe Acrobat Reader 漏洞被积极利用

美国网络安全和基础设施安全局 (CISA) 周二将Adobe Acrobat Reader 中的一个高严重性缺陷添加到其已知被利用的漏洞 ( KEV ) 目录中,并引用了主动利用的证据。 该漏洞编号为CVE-2023-21608(CVSS 评分:7.8),被描述为释放后使用错误,可利用当前用户的权限实现远程代码执行 (RCE)。 Adobe 于 2023 年 1 月发布了针对该漏洞的补丁。HackSys 安全研究人员 Ashfaq Ansari 和 Krishnakant Patil 被认为发现并报告了该漏洞。

美国网络安全和基础设施安全局 (CISA) 周二将Adobe Acrobat Reader 中的一个高严重性缺陷添加到其已知被利用的漏洞 ( KEV ) 目录中,并引用了主动利用的证据。

该漏洞编号为CVE-2023-21608(CVSS 评分:7.8),被描述为释放后使用错误,可利用当前用户的权限实现远程代码执行 (RCE)。

Adobe 于 2023 年 1 月发布了针对该漏洞的补丁。HackSys 安全研究人员 Ashfaq Ansari 和 Krishnakant Patil 被认为发现并报告了该漏洞。

以下软件版本受到影响 -

Acrobat DC - 22.003.20282 (Win)、22.003.20281 (Mac) 及更早版本(已在 22.003.20310 中修复)

Acrobat Reader DC - 22.003.20282 (Win)、22.003.20281 (Mac) 及更早版本(已在 22.003.20310 中修复)

Acrobat 2020 - 20.005.30418 及更早版本(已在 20.005.30436 中修复)

Acrobat Reader 2020 - 20.005.30418 及更早版本(已在 20.005.30436 中修复)

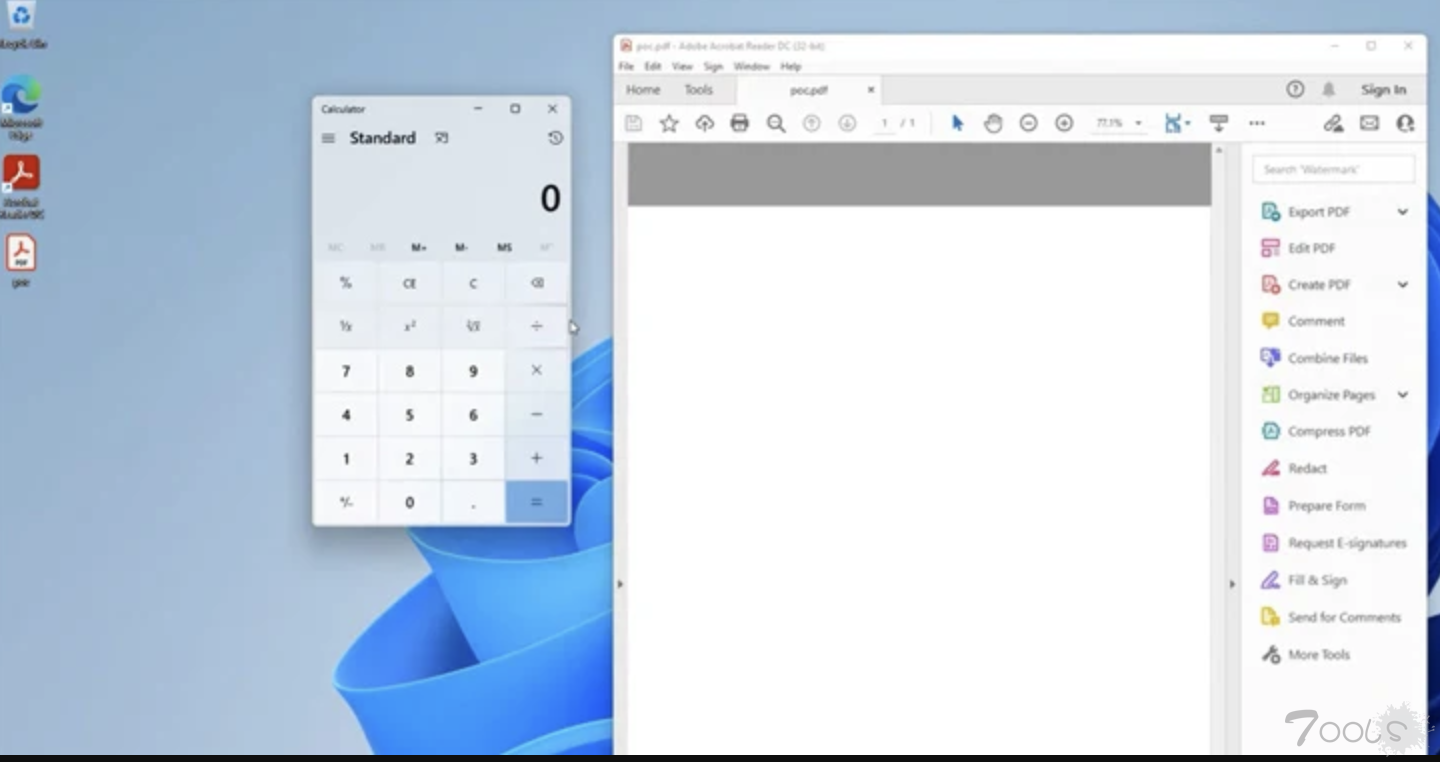

目前尚不清楚该漏洞的性质以及可能滥用 CVE-2023-21608 的威胁行为者。该缺陷的概念验证 (PoC) 漏洞已于2023 年 1 月下旬发布。

CVE-2023-21608 也是继CVE-2023-26369之后第二个被野外利用的 Adobe Acrobat 和 Reader 漏洞,这是一个越界写入问题,可能会导致通过打开特制 PDF 来执行代码文档。

联邦民事行政部门 (FCEB) 机构必须在 2023 年 10 月 31 日之前应用供应商提供的补丁,以保护其网络免受潜在威胁。

评论0次