内网MinIO到拿分跑路-实战被轻视的MinIO

前言

这两天 Minio 敏感信息泄露漏洞(CVE-2023-28432) 挺火,来蹭一波热度

MinIO 提供高性能、与S3 兼容的对象存储系统,让你自己能够构建自己的云储存服务。

实战中,凑巧小弟有一次通过内网部署的 Minio 拿到高分的经历,分享给各位表哥

没什么技术含量,过程也与新洞无关

正文

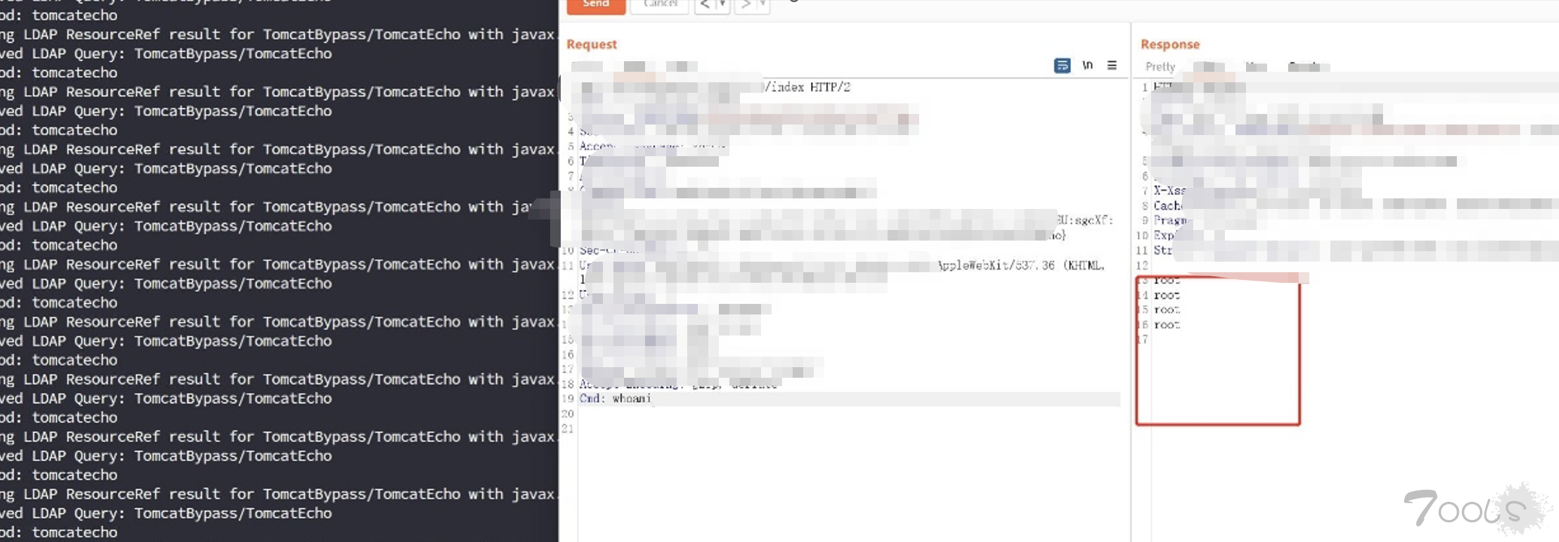

拿到靶标,探测互联网地址C段发现某调度系统存在 log4j2 CVE-2021-44228

弹shell,做穿透,开始探测内网

存在10.26 段,对 10.26 段测试完后发现成果太少,用netspy探测了下发现该主机可达 10.24段

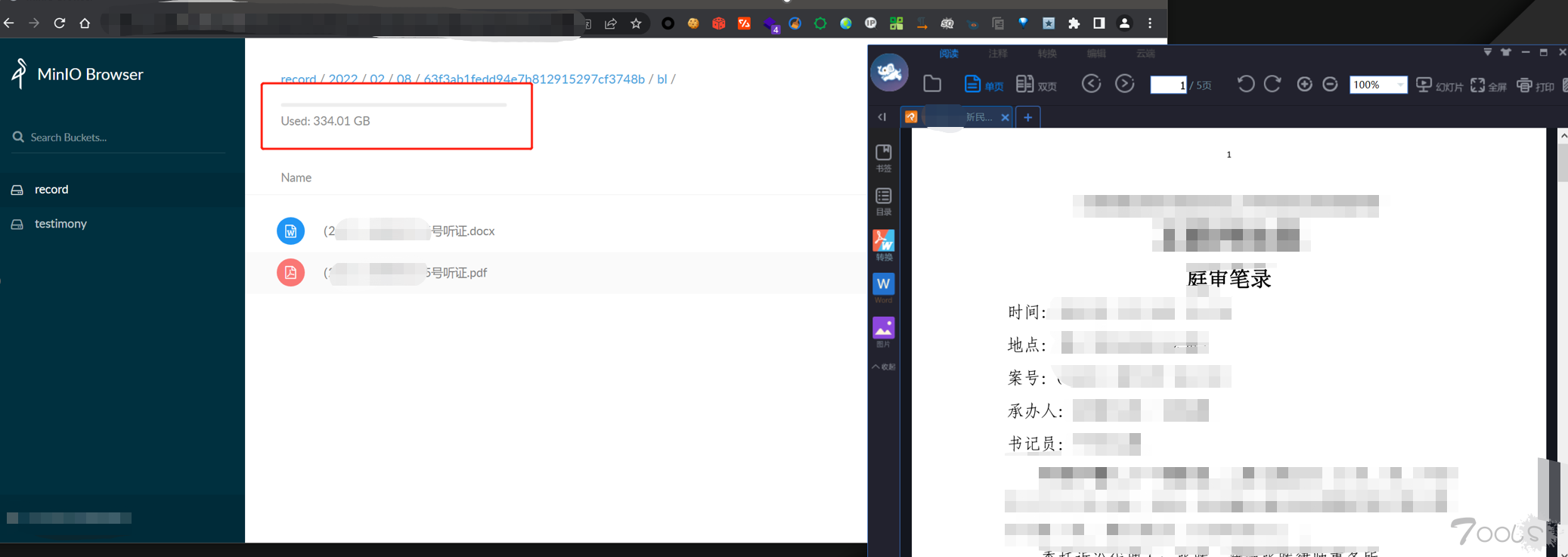

之后在 10.24 段发现 一台部署了minioBroswer的主机,且存在默认口令

使用 minioBroswer 的默认口令 minioadmin / minioadmin 登陆进系统

在该系统内发现近 n 年的大量庭审记录、案件详细信息等资料,共计334G,写报告,撤退

最后

经常能遇到很多 Minio ,但是进去后发现存储的多是些不敏感的静态资源,不给分或者分不高,这次经历可以说是无心插柳柳成荫,也提醒着自己以后不要因为先入为主而错过一些关键信息。

自评 TCV:0

评论37次

根据关键字盲猜一手,这是某法。再分享个弱口令:minioadmin minioadmin

hw中看到好多,不过我一般就试一下弱口令就没有其他的了

minioadmin确实好用,但是有时候里面没什么东西

默认账号密码:minioadmin/minioadmin ,内网横向再具体点就更好了

minioadmin/minioadmin这个是默认的,遇到过一次,还有一个是SSRF,可以打组合拳

反正也就是看能捡到什么信息了。除了权限,数据也很重要

推荐一篇有关MinIO利用的文章:https://paper.seebug.org/1477/

log4j2可以怎么识别到的呢

这家伙,高fa还有啥好玩的没

感觉应该着重讲一下log4j怎么发现的,反弹shell时候的细节,进内网了应该是啥资产搞一下弱口令的吧,这个Minio上分应该是意外惊喜

log4j2大佬一般都是怎么扫的?手动探测?为啥实战中一次都没遇到过。

好像只能拿到数据文件,不能进一步拿shell了

log4j2 的漏洞 您是怎么探测的呀 方便讲讲么 burp插件么

不是这玩意很鸡肋么

大佬看来是打到xx法院了

默认口令就完了??

内网部分再详细点就好了

一看就是前段时间的最高y,数据分

这个MinIO弱口令让我觉得我应该评论一下,毕竟很少见

这个minio一个弱口令都没有碰到.gif)

能问一下这个提交了给了多少分或者米吗