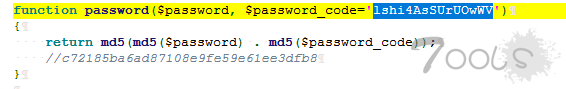

这个md5算法怎么解

我想把下面的给解密了,用cmd5.com改用哪个格式呀

想解密的密文:c72185ba6ad87108e9fe59e61ee3dfb8

password_code:lshi4AsSUrUOwWV

,字数不够,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字

,字数不够,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字,emmmm凑字

评论31次

看了回复都很怪这里是md5(md5($pass).md5($salt))那直接用转化为dz的加密算法md5(md5($pass).$salt) 不就好了类似于这样c72185ba6ad87108e9fe59e61ee3dfb8:7f5918fe56f4a01d8b206f6a8aee40f2hash:md5('lshi4AsSUrUOwWV')不过说一句cmd5的本质还是彩虹表,这种salt不会收录哪怕简单密码可能都不能解租个GPU 一个小时足够了,实在有需求可以联xicmd5站长加入这个salt跑一下密码本

找个MD5解密,把密码和验证码拼接进去就行,点号只是拼接字符串的

这样的 只能自己搞服务器解密了 在线的没这么强大

这个看上去是宝塔的 default.db里的密文

加salt了嘛

md5(md5(pass).md5(salt))感觉应该是这么个玩意,但是没这个类型

这是正解

没得解的 这个密文(c72185ba6ad87108e9fe59e61ee3dfb8)相当于是属于一个64的字符串的MD5值了 这一步就直接无解了,在线解MD5的站都只会收录常见的,基本不可能把64长度内容的MD5收集起来的

用hashcat 跑一下就行了。

应该是裸聊那套的吧,hashcat.exe -m 3910 MD5:lshi4AsSUrUOwWV pass.txt

解不开,你有源码的话,其实最好的就是你改一下源码,修改一下数据库

看了回复都很怪 这里是md5(md5($pass).md5($salt)) 那直接用转化为dz的加密算法md5(md5($pass).$salt) 不就好了 类似于这样 c72185ba6ad87108e9fe59e61ee3dfb8:7f5918fe56f4a01d8b206f6a8aee40f2 hash:md5('lshi4AsSUrUOwWV') 不过说一句cmd5的本质还是彩虹表,这种salt不会收录哪怕简单密码可能都不能解 租个GPU 一个小时足够了,实在有需求可以联xicmd5站长加入这个salt跑一下密码本

md5(123456+盐) 比对,md5就是碰撞破解,没别的招,可以弄脚本批量跑,就看你的字典怎么样了

无解,就算传的自定义密码是空也是无解,

这能解了才是鬼

按照他的算法生成一堆密码,爆破

cmd5和somd5解不出来,就直接放弃,你自己爆破不可能弄出来的,

md5暴力破解太难了, 搞几张显卡跑跑看

这好像只能覆盖数据库密码了吧

这种只能爆破了吧 解出来可能性不大

这种是变异的md5加密,看看能不能操作他的数据库