【僵尸申请复活】【已通过】bilibili登录协议

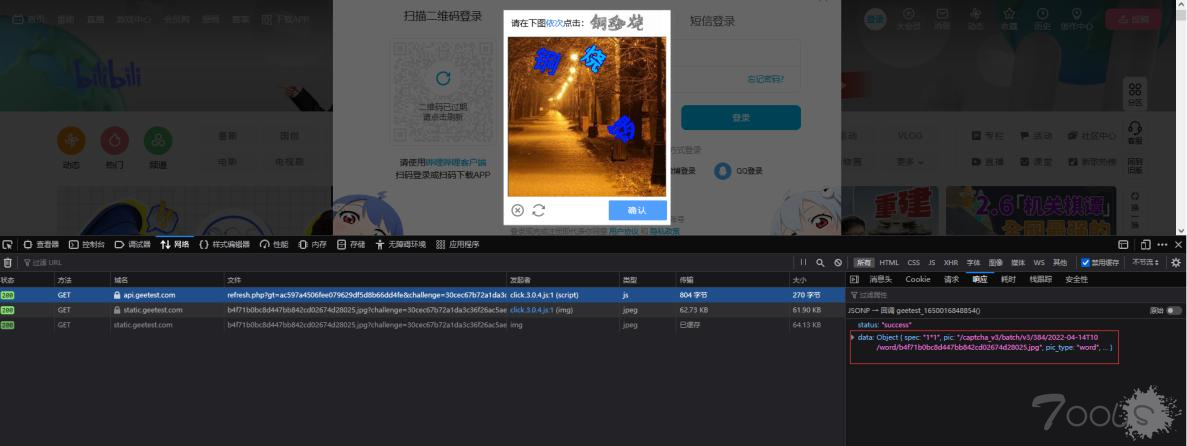

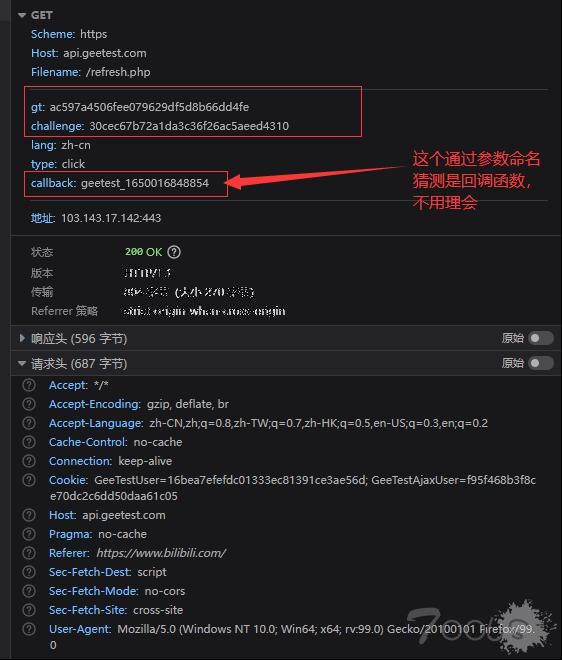

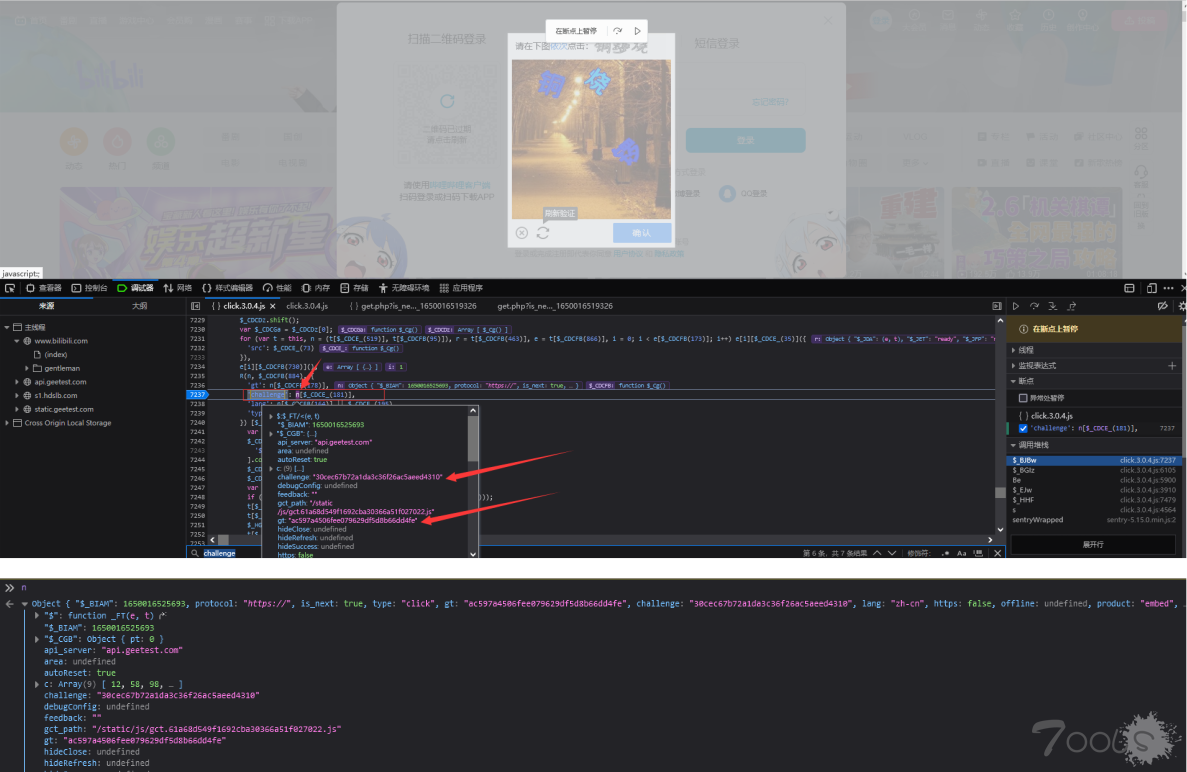

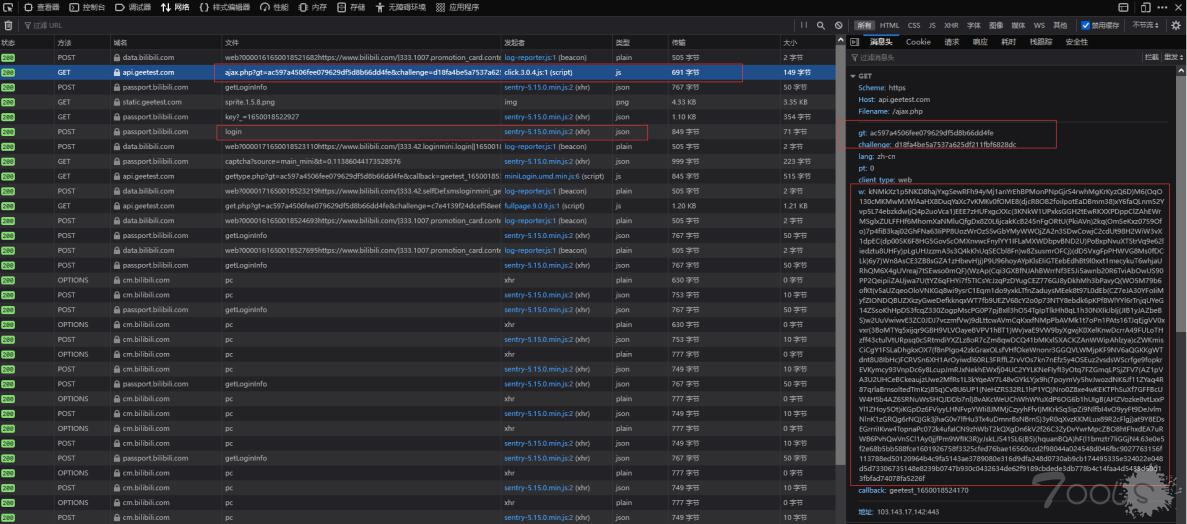

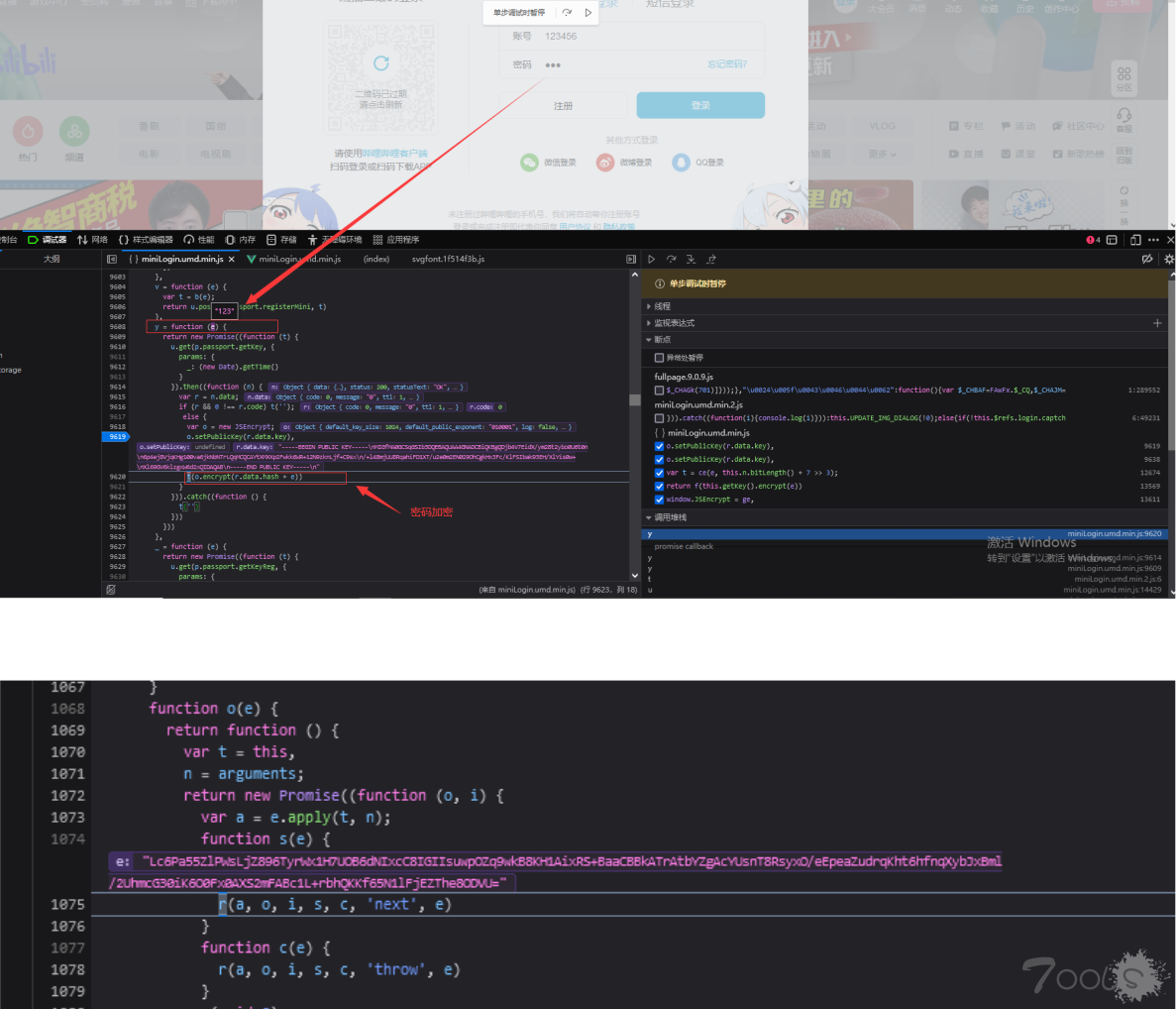

这里到bilibili的登陆处,点击登录后refresh.php会发起一个请求,用于获取验证码的地址

发起该请求有两个关键参数,分别是 gt跟challenge

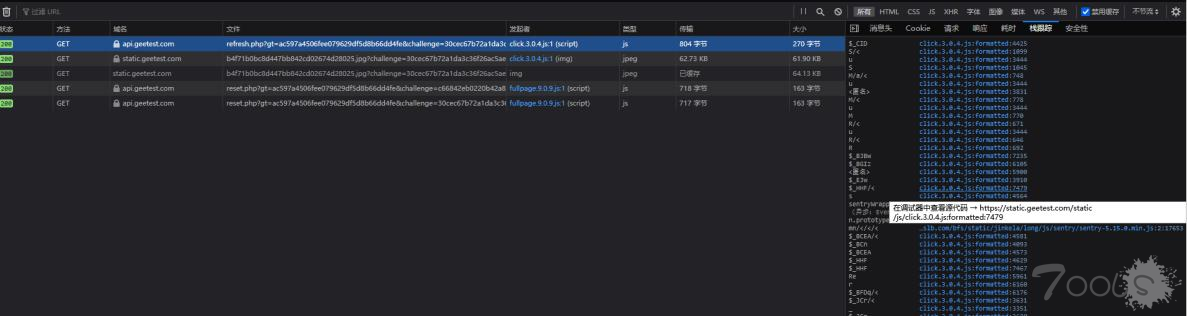

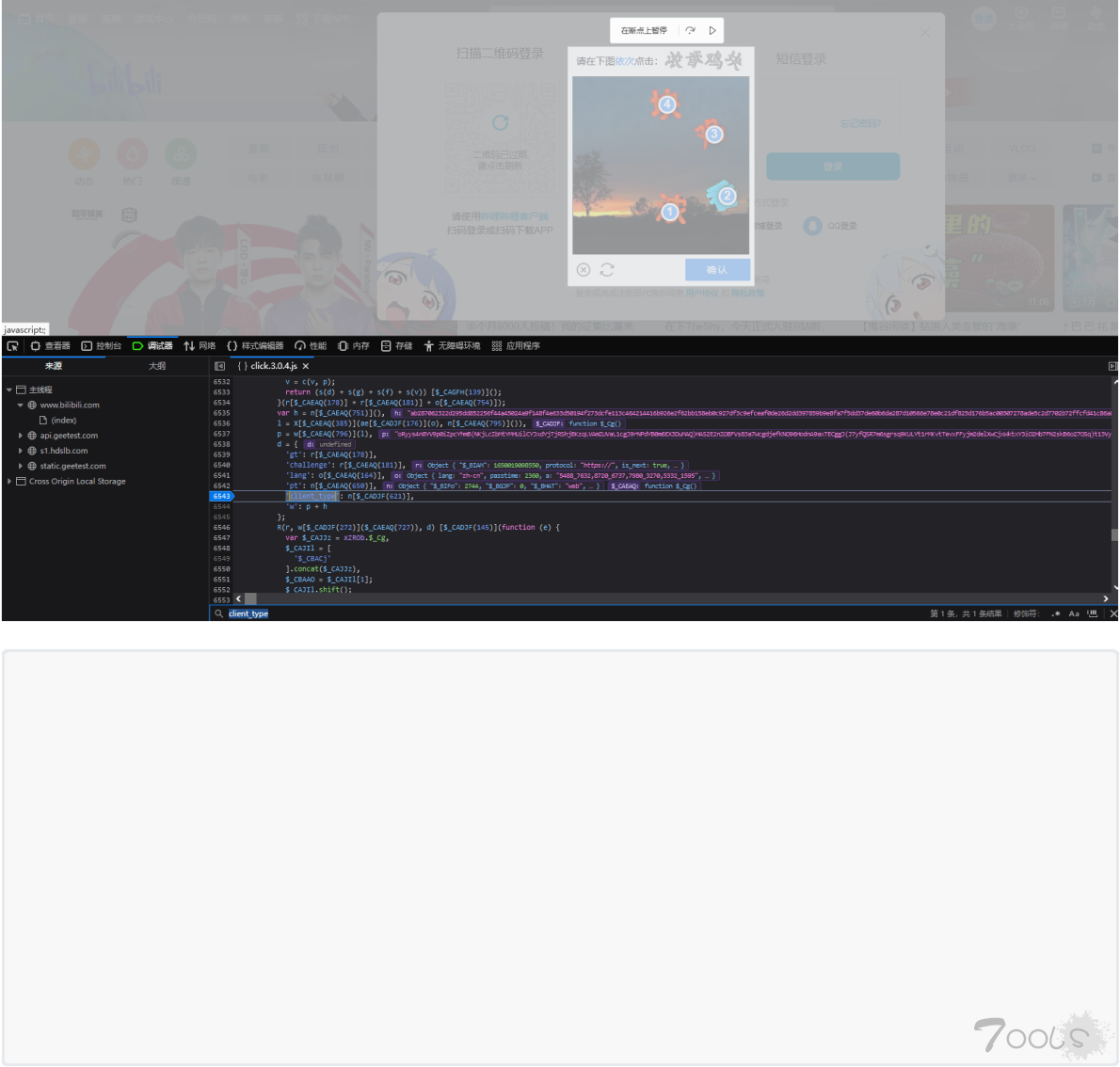

尝试翻一下栈

尝试在这里下个断点

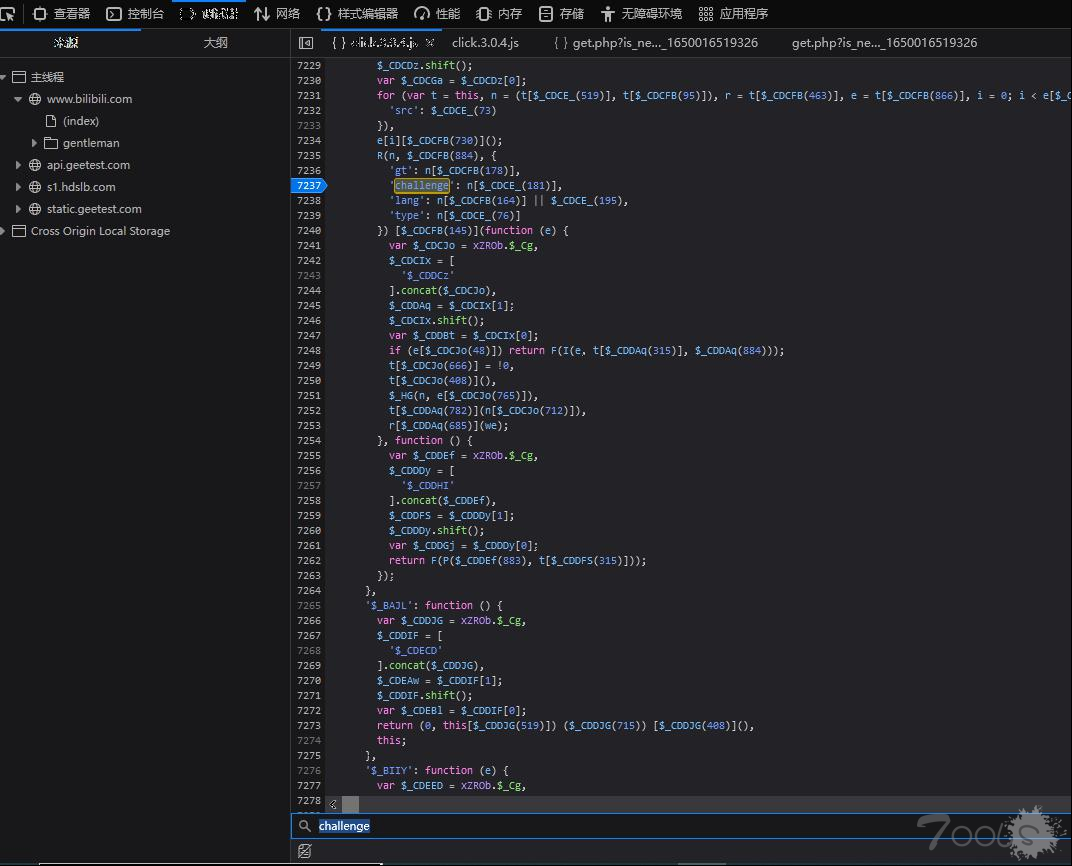

两个参数都在这里,继续往上跟,找到产生这两个值的代码区域

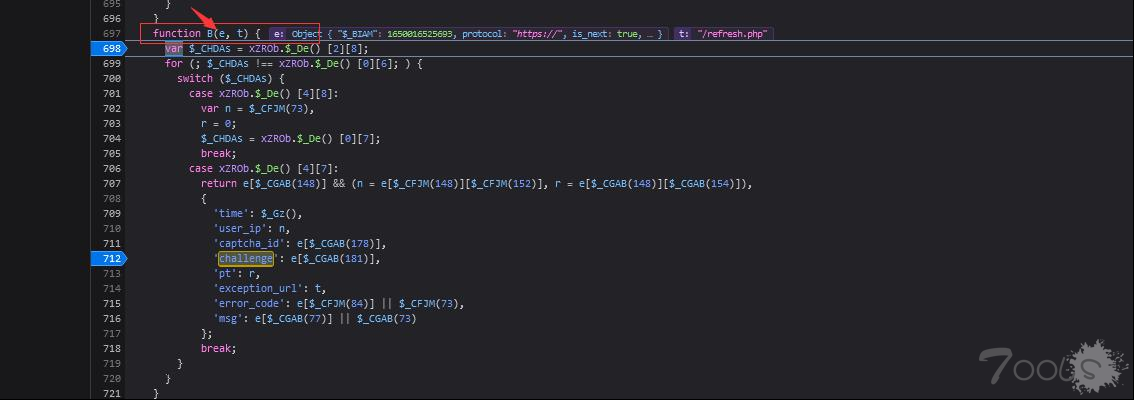

这里也被调用了,同样的代码 并且是个函数

一直跟,没有跟出来出处代码混的太那个啥了

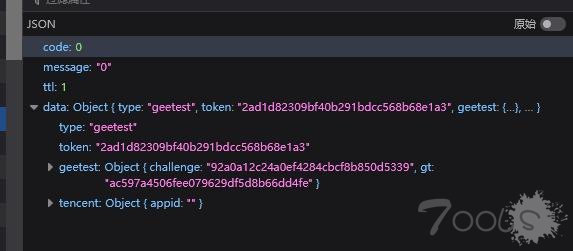

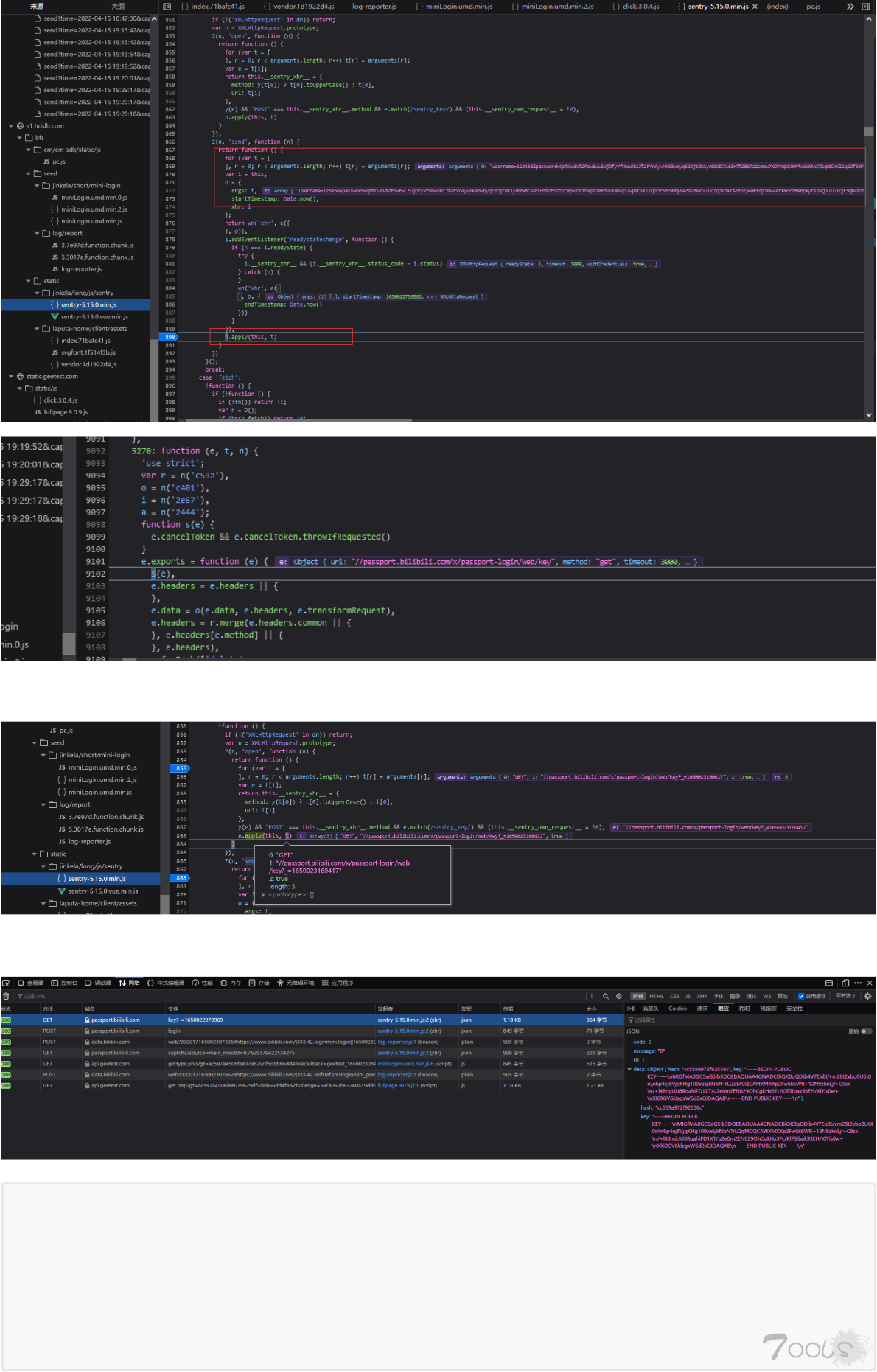

我又尝试了一下直接刷新此页,然后分析全部的包,页面加载后会向/x/passport-login/captcha发起请求,然后返回以下的值

{"code":0,"message":"0","ttl":1,"data":

{"type":"geetest","token":"2ad1d82309bf40b291bdcc568b68e1a3","geetest":

{"challenge":"92a0a12c24a0ef4284cbcf8b850d5339","gt":"ac597a4506fee079629df5d8b6 6dd4fe"},"tencent":{"appid":""}}}哦... 原来在这儿

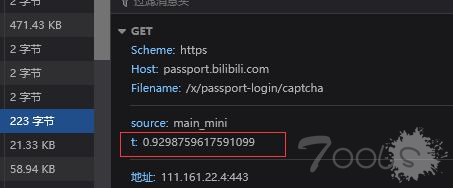

时间戳吧,这里就不用分析了,接着看后面的请求

提交验证码的包,还有一个login 就是登录的包吧

这里gt跟challenge参数跟上面找出来的一样,每次刷新获取到的重点是w参数

var h = n[$_CAEAQ(751)](),

l = X[$_CAEAQ(385)](ae[$_CADJF(176)](o), n[$_CAEAQ(795)]()),

p = w[$_CAEAQ(796)](l),

d = {

'gt': r[$_CAEAQ(178)],

'challenge': r[$_CAEAQ(181)],

'lang': o[$_CAEAQ(164)],

'pt': n[$_CAEAQ(650)],

'client_type': n[$_CADJF(621)],

'w': p + h

};密码被加密了的

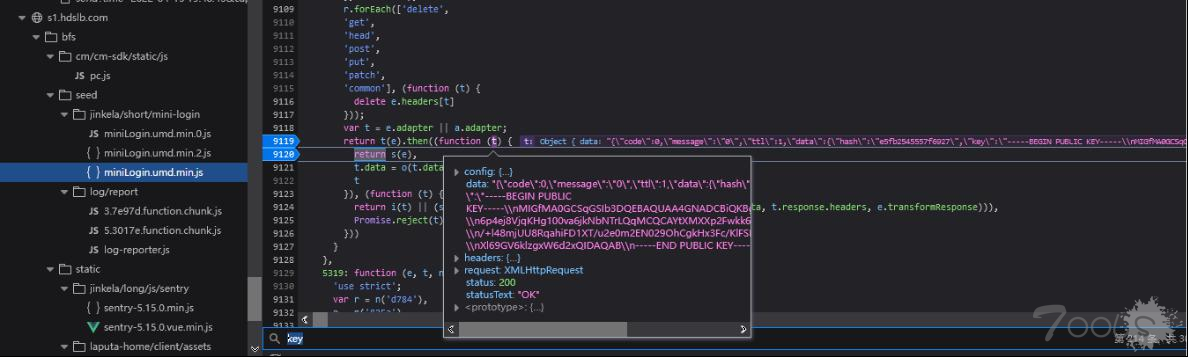

{"code":0,"message":"0","ttl":1,"data":{"hash":"cc559a972f92536c","key":"-----

BEGIN PUBLIC KEY-----

\nMIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDjb4V7EidX/ym28t2ybo0U6t0n\n6p4ej8VjqKHg

100va6jkNbNTrLQqMCQCAYtXMXXp2Fwkk6WR+12N9zknLjf+C9sx\n/+l48mjUU8RqahiFD1XT/u2e0m

2EN029OhCgkHx3Fc/KlFSIbak93EH/XlYis0w+\nXl69GV6klzgxW6d2xQIDAQAB\n-----END PUBLIC

KEY-----\n"}}使用此公钥对密码进行加密

刚刚出来没多久,想复活账号,现在手里也没有什么东西了,找到了一份之前发给导师的pdf

评论7次

文中JS调试方法讲的很清楚,正好是我欠缺的内容

没看出个所以然,就一个极验的登录验证码,不知道你说了个啥再说这个也不是bilibili的好么,bilibili是用了极验第三方的验证码扩展插件而已

是不是你自己去分析一下不就知道了

没看出个所以然,就一个极验的登录验证码,不知道你说了个啥再说这个也不是bilibili的好么,bilibili是用了极验第三方的验证码扩展插件而已

所以其实是分析bilibili登录处的加密方式?

哦 ,这刚好不是我擅长的。 我就会抓包,然后取我要的东西。 包括包括扫描直播间匿名破解之类

目的是啥,如果是过验证码,selenium,我这有代码。如果是抓包解密,那试试替换ssl全文看下来,我没看懂题主的目的。

参数解密

目的是啥,如果是过验证码,selenium,我这有代码。 如果是抓包解密,那试试替换ssl 全文看下来,我没看懂题主的目的。