关于php大马执行cmd命令绕过360全家桶的问题

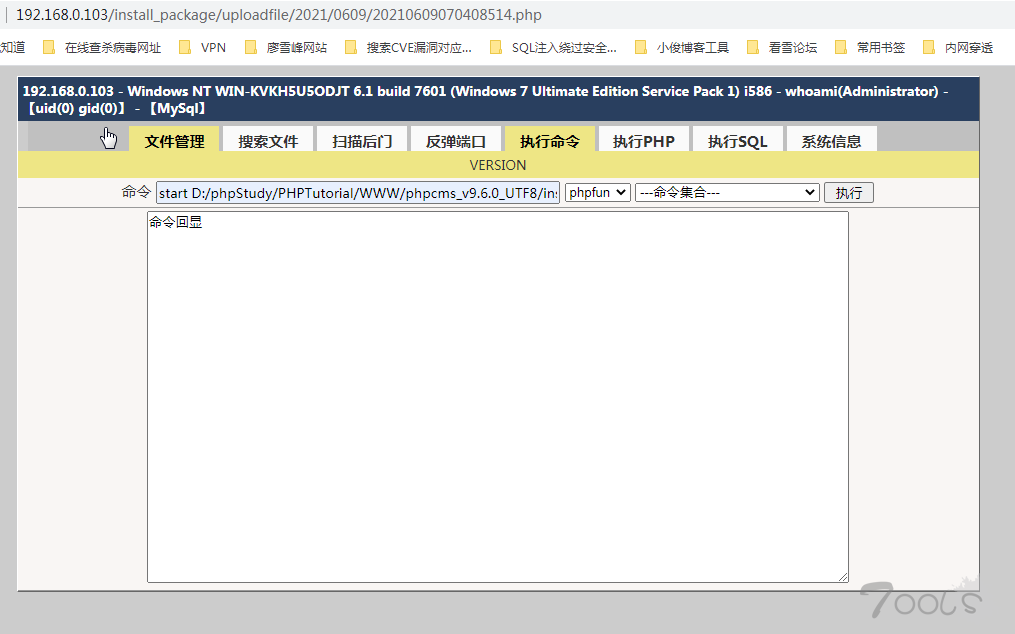

是这样的,我今天下午自己在家搭建环境练习。发现php大马使用执行cmd命令在(php function)模式下执行命令:start D:/phpStudy/PHPTutorial/WWW/phpcms_v9.6.0_UTF8/install_package/uploadfile/2021/0609/string.exe

这个命令360直接拦截 string.exe是我自己免杀的远控(百分百免杀的)。

用WScript模式执行相同命令也是这个情况。

然后我写了个bat批处理文件由于有安全狗,先在本机重命名为.txt然后上传修改后缀为exe,bat批处理内容是:start D:/phpStudy/PHPTutorial/WWW/phpcms_v9.6.0_UTF8/install_package/uploadfile/2021/0609/String.exe

继续用(php function)模式执行,命令是:cmd /c D:/phpStudy/PHPTutorial/WWW/phpcms_v9.6.0_UTF8/install_package/uploadfile/2021/0609/start.bat

这下360没有拦截,远控也成功启动并反弹到msf了。

这难道是360的检测机制吗?

还是说其他问题?

这个命令360直接拦截 string.exe是我自己免杀的远控(百分百免杀的)。

用WScript模式执行相同命令也是这个情况。

然后我写了个bat批处理文件由于有安全狗,先在本机重命名为.txt然后上传修改后缀为exe,bat批处理内容是:start D:/phpStudy/PHPTutorial/WWW/phpcms_v9.6.0_UTF8/install_package/uploadfile/2021/0609/String.exe

继续用(php function)模式执行,命令是:cmd /c D:/phpStudy/PHPTutorial/WWW/phpcms_v9.6.0_UTF8/install_package/uploadfile/2021/0609/start.bat

这下360没有拦截,远控也成功启动并反弹到msf了。

这难道是360的检测机制吗?

还是说其他问题?

评论15次

楼主的像素已经回到2008年了

拦截的时候360爆毒的提示是?

cmd /c 启动bat居然没拦截你

小图片看不清楚,可以重新上传一下

楼主360弹窗报的什么啊,看不清啊

我怀疑你的防御是不是没有全部打开啊

图片 又小又模糊 考验我们的眼力啊

cmd /c 启动bat居然没拦截你

你这图片我真的看不清,提示的是病毒么? 还是行为

看不清,截图呀 这是拍出来的吗哈哈

可以试试这个 forfiles /c D:/phpStudy/PHPTutorial/WWW/phpcms_v9.6.0_UTF8/install_package/uploadfile/2021/0609/string.exe

难道是只检测执行exe的网络流量提示,但是流量侧bat的不拦截?

你这个马子的流量加密一下看看效果吧,360应用层和传输层都有工作

图片都看不清啊

可能一个走的是网络请求,命令通过网络传送,360/安全狗拦截 另一个是执行机器上的文件才没有拦截

说白了就是行为检测,免杀前提下绕一绕就好

楼主的像素已经回到2008年了

拦截的时候360爆毒的提示是?