pipePotato复现

今天见安全客发了篇"首发披露!pipePotato:一种新型的通用提权漏洞"的文章,找了找资料复现了一下

这里是原文对于漏洞的简介,废话不多说直接起环境开始复现。

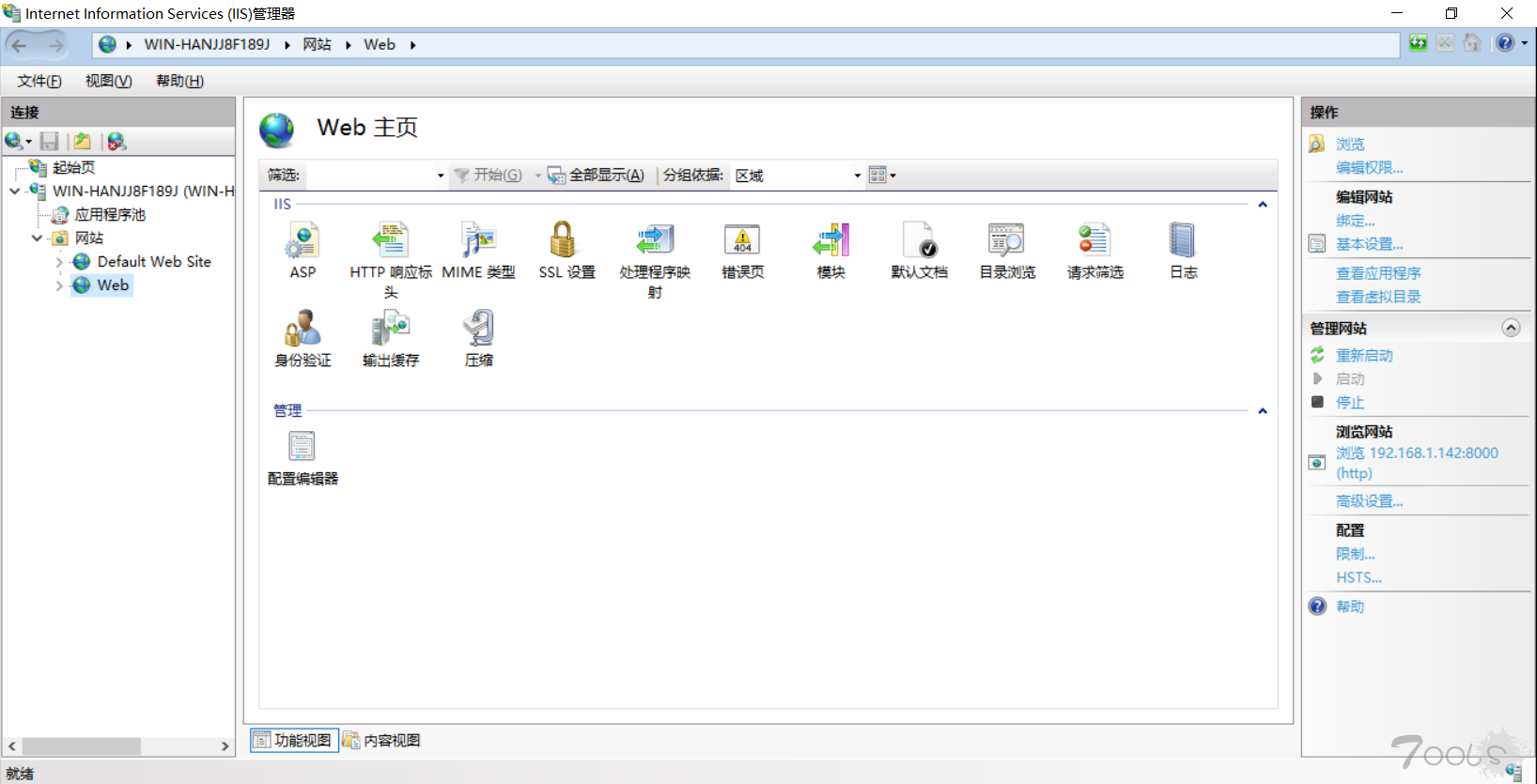

这里用到的环境是Windows Server 2019 Datacenter,起一个iis,做个简单的web

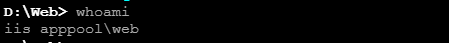

随便挂个asp的shell上去,蚁剑直接连上

当前webshell权限是iis apppool\web,也就是现在这个应用池的权限,很低。实战里面这个权限基本上什么也干不了,相信很多人在一顿操作之后把webshell挂上去之后一看权限只有个iis apppool权限心里应该难受的一批吧

重头戏:这里我引用了国外一个表哥关于利用spoolsv.exe进程的RPC服务强制Windows主机向其他计算机进行身份验证的一篇文章中提到的技术内容进行复现原文连接PrintSpoofer - Abusing Impersonation Privileges on Windows 10 and Server 2019

国外的表哥也是很贴心的直接在github上放出了利用工具的源代码,这里给出链接https://github.com/itm4n/PrintSpoofer,不得不感慨下国内的安全环境.......捂脸

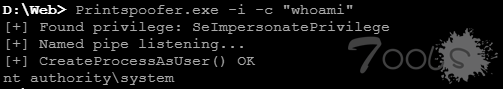

工具下载下来之后直接编译出来放进目标环境

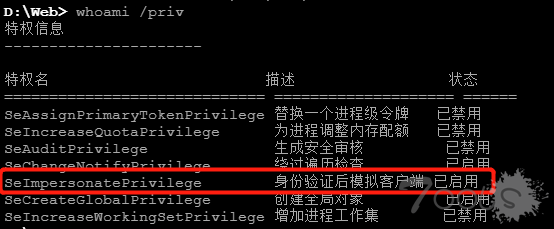

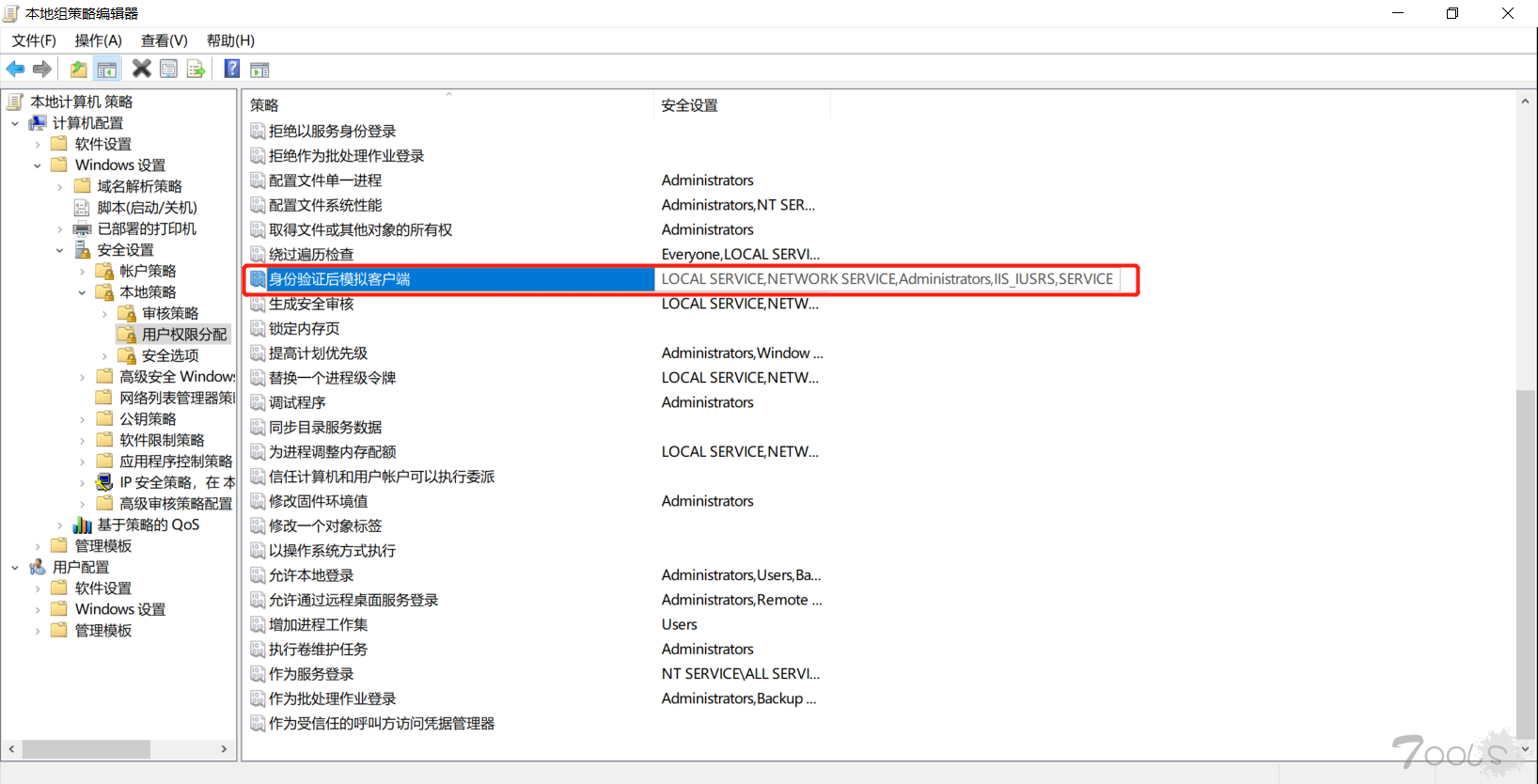

这里有一个关键条件,在表哥的文章中提到,我们需要有SeImpersonatePrivileg这个权限

查阅微软官方给出的相关资料后发现,默认情况下,除普通用户外,基本上管理员,服务用户都有这个权限

运行exp

defender暂时是不杀的

实战常见利用场景:iis权限下本地提权

另外再给大家推荐一篇关于Windows Token权限利用的文章,配合食用,效果更佳,连接

评论57次

暂时不杀还好,赶紧尝试一波,谢谢大佬分享

其实都是1个洞,换了不同的服务而已,本质没变

趁着才出来不被杀赶紧搞一波事情

微软不认的洞 一种新型的通用提权

正好手头上有 server 2012 R2 跟server 2016 R2环境。均测试成功,使用的是宝塔面板搭建的环境,非常稳定不会蓝屏。

又不是溢出,肯定不会蓝啊

没有编译好请说明下,github都是没有编译的,我还以为是编译好的呢

附件是编译好的exp吗

有点意思 但是看回帖的有成功有不成功 等稳定+有编译好的再购买

不是,楼主你放的附件怎么没有编译好?还收费下载了

为啥叫potato呢

好像windows不认为这是一个漏洞,所以是不是不会有补丁?

暂时不杀还好,赶紧尝试一波,谢谢大佬分享

正好手头上有 server 2012 R2 跟server 2016 R2环境。 均测试成功,使用的是宝塔面板搭建的环境,非常稳定不会蓝屏。

Windows 2012 失败

可惜2008 不行

2008有sweetpotato啊

[+] Attempting DCOM NTLM interception with CLID 4991D34B-80A1-4291-83B6-3328366B9097 on port 6666 using method Token to launch c:\Windows\System32\cmd.exe RPC 服务器不可用。 (Exception from HRESULT: 0x800706BA) [!] No authenticated interception took place, exploit failed

可惜2008 不行

2008有sweetpotato啊

可惜2008 不行

Win真是全xi列呀 2333