搭建简易OpenSSH暴力破解口令采集蜜罐

基于Eric Wedaa的LongTail-Log-Analysis提取部分功能实现OpenSSH暴力破解口令采集蜜罐。

https://github.com/wedaa/LongTail-Log-Analysis

1. 组装蜜罐

OpenSSH 6.7p1源码包,两个修改的C文件,一个OpenSSH的配置文件。2. 编译安装

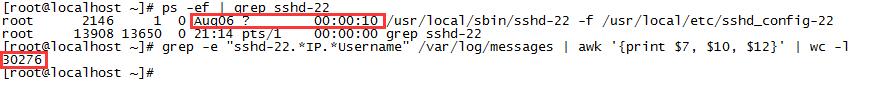

sshd-22是OpenSSH的服务器端,sshd_config-22是对应配置文件。3. 查看蜜罐效果

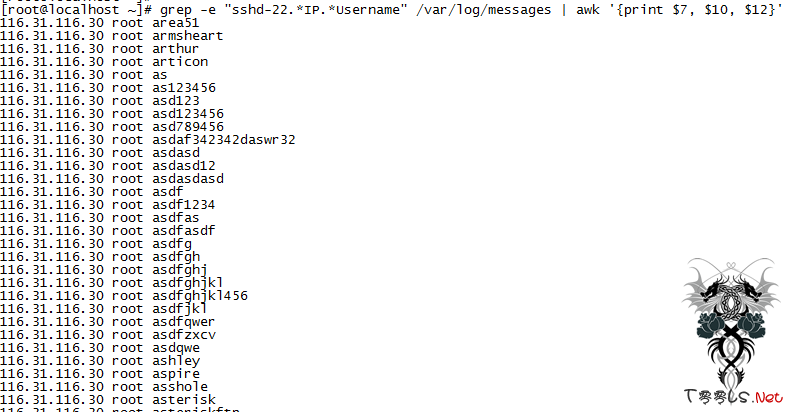

OpenSSH客户端的IP、用户名、密码都存放在/var/log/messages文件内,用下面的语句提取。

再未去重的情况下,不到一天时间捕获了3万多口令。

4. 伪装蜜罐

a: 使用LongTail-Log-Analysis的install_openssh.sh脚本安装的话,默认会监听TCP 22和2222,建议不监听TCP 2222端口,减少OpenSSH蜜罐特征。

b: 修改version.h里面的SSH_VERSION和SSH_PORTABLE进一步减少OpenSSH蜜罐特征。

https://github.com/wedaa/LongTail-Log-Analysis

1. 组装蜜罐

OpenSSH 6.7p1源码包,两个修改的C文件,一个OpenSSH的配置文件。

openssh-6.7p1:http://ftp.openbsd.org/pub/OpenBSD/OpenSSH/portable/openssh-6.7p1.tar.gz

auth-passwd.c:https://github.com/wedaa/LongTail-Log-Analysis/blob/master/auth-passwd.c

sshd.c:https://github.com/wedaa/LongTail-Log-Analysis/blob/master/sshd.c

sshd_config-22:https://github.com/wedaa/LongTail-Log-Analysis/blob/master/sshd_config-22sshd-22是OpenSSH的服务器端,sshd_config-22是对应配置文件。

./configure

make

make install

cp sshd /usr/local/sbin/sshd-22

chmod a+rx sshd /usr/local/sbin/sshd-22

cp sshd_config-22 /usr/local/etc

注意:启动sshd-22之前要修改原有OpenSSH的默认监听端口,以确保服务器能够正常维护。

启动蜜罐:/usr/local/sbin/sshd-22 -f /usr/local/etc/sshd_config-22OpenSSH客户端的IP、用户名、密码都存放在/var/log/messages文件内,用下面的语句提取。

grep -e "sshd-22.*IP.*Username" /var/log/messages | awk '{print $7, $10, $12}'再未去重的情况下,不到一天时间捕获了3万多口令。

4. 伪装蜜罐

a: 使用LongTail-Log-Analysis的install_openssh.sh脚本安装的话,默认会监听TCP 22和2222,建议不监听TCP 2222端口,减少OpenSSH蜜罐特征。

b: 修改version.h里面的SSH_VERSION和SSH_PORTABLE进一步减少OpenSSH蜜罐特征。

评论16次

这个阔以,突然想到如果在网上发布一键ssh后门,pam后门之类的脚本,对于那些比较懒得伙计应该不会去改这些后门的万能密码,如果我们再把一键后门宣传一下说不定就可以爆破去了

黑吃黑呀。 我在网盘上下载过pam后门,真心不敢用呀。

麻烦能不能把你文章说的搜集到的3w口令发我邮箱呢:[email protected],谢谢

下载弄DAO VPS上测试下。

现在这样的多了,随便在外网挂台服务器,各种收集。

是在什么xi统环境的下操作的?

我在CentOS 6.7和CentOS 6.8上实测过,这两个xi统都没问题。 针对RedHat、CentOS、Ubuntu、Debian都应该支持。

刚好 我学的是centos 有空可以试试

这个密码采集做的,但是也要有人来扫描啊。

一台公网机器 不到五秒就有机器来扫描了

这个字典收集还是很靠谱,如果有全套的就更好了 比如FTP 、rsync、等等常用的软件~~

FTP的可参考https://www.t00ls.com/thread-35005-1-2.html Telnet的可参考:https://github.com/wedaa/LongTail-Telnet-honeypot-v2

这个可以有,看能否整合一下,放到网上做蜜罐~~~~~~

放在VPS上了, 帖子中不到24小时的收集3W多口令文件就是从VPS上提取的实际数据。

帖子中不到24小时的收集3W多口令文件就是从VPS上提取的实际数据。

这个字典收集还是很靠谱,如果有全套的就更好了 比如FTP 、rsync、等等常用的软件~~

FTP的可参考https://www.t00ls.com/thread-35005-1-2.html Telnet的可参考:https://github.com/wedaa/LongTail-Telnet-honeypot-v2

这个可以有,看能否整合一下,放到网上做蜜罐~~~~~~.gif)

这个阔以,突然想到如果在网上发布一键ssh后门,pam后门之类的脚本,对于那些比较懒得伙计应该不会去改这些后门的万能密码,如果我们再把一键后门宣传一下说不定就可以爆破去了

黑吃黑呀。 我在网盘上下载过pam后门,真心不敢用呀。

是在什么xi统环境的下操作的?

我在CentOS 6.7和CentOS 6.8上实测过,这两个xi统都没问题。 针对RedHat、CentOS、Ubuntu、Debian都应该支持。

这个密码采集做的,但是也要有人来扫描啊。

这个阔以,突然想到如果在网上发布一键ssh后门,pam后门之类的脚本,对于那些比较懒得伙计应该不会去改这些后门的万能密码,如果我们再把一键后门宣传一下说不定就可以爆破去了

是在什么xi统环境的下操作的?

这个字典收集还是很靠谱,如果有全套的就更好了 比如FTP 、rsync、等等常用的软件~~

FTP的可参考https://www.t00ls.com/thread-35005-1-2.html Telnet的可参考:https://github.com/wedaa/LongTail-Telnet-honeypot-v2

这个字典收集还是很靠谱,如果有全套的就更好了 比如FTP 、rsync、等等常用的软件~~

收集字典,不错。