研究人员警告称,RondoDox 僵尸网络正在利用 30 多家供应商的 50 多个漏洞进行攻击

趋势科技警告称,RondoDox 僵尸网络近期扩展攻击范围,利用逾 50 个漏洞入侵路由器、DVR、NVR 等设备,并通过“加载器即服务”传播 Mirai/Morte 有效载荷,形成多向量 DDoS 攻击。其漏洞库涵盖 TP-Link、D-Link、Cisco 等 30 多家厂商。与此同时,基于 Mirai 的 AISURU 僵尸网络控制约 30 万台物联网设备,发动创纪录 DDoS 攻击,主要源自美洲地区。全球范围内僵尸网络协同攻击趋势明显,风险持续上升。

传播RondoDox僵尸网络的恶意软件活动已将其目标范围扩大到利用 30 多家供应商的 50 多个漏洞。

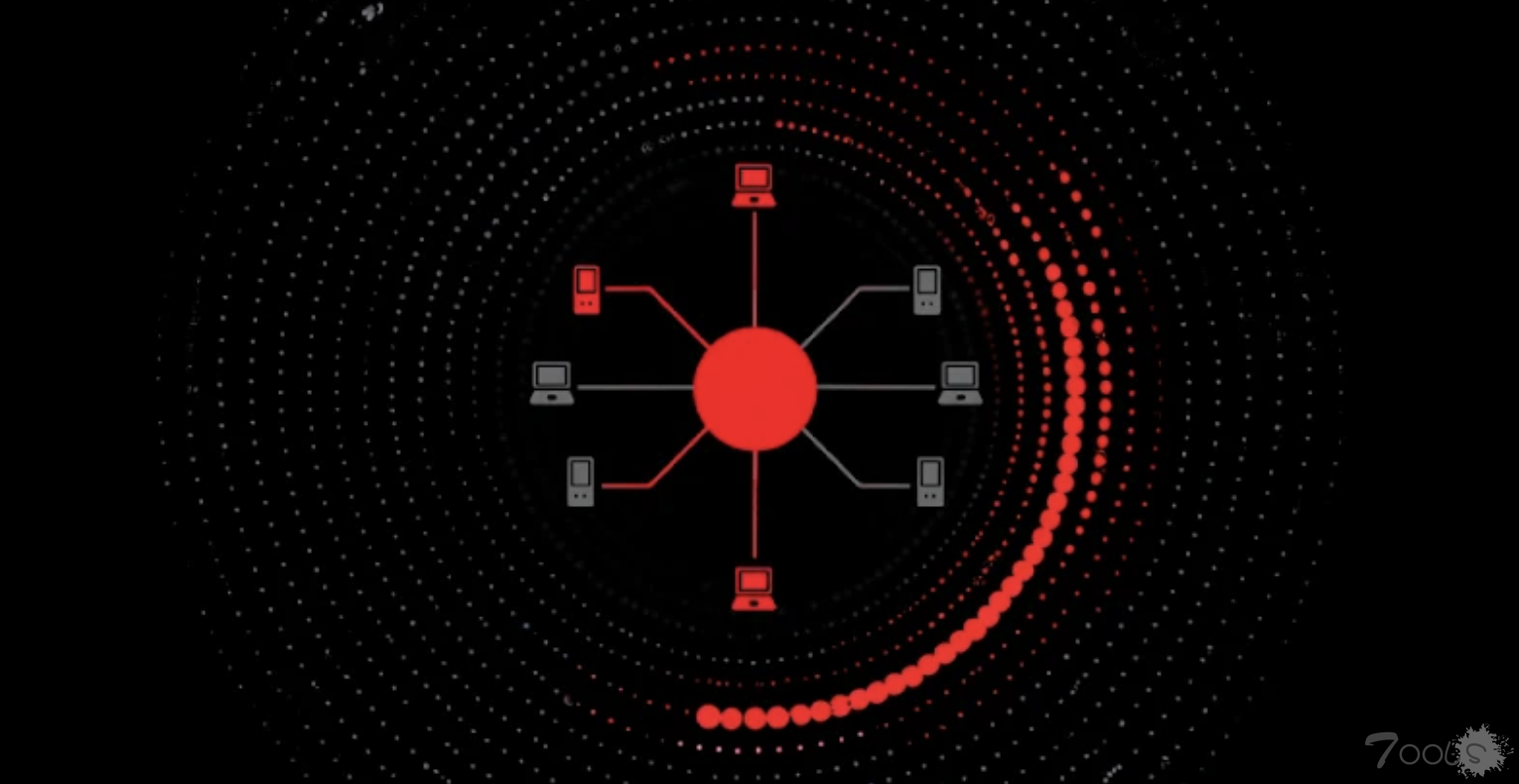

趋势科技表示,该活动类似于“漏洞散弹枪”方法,针对了各种暴露在互联网上的基础设施,包括路由器、数字视频录像机 (DVR)、网络视频录像机 (NVR)、闭路电视系统、网络服务器和各种其他网络设备。

该网络安全公司表示,它在 2025 年 6 月 15 日检测到了一次 RondoDox 入侵尝试,当时攻击者利用了CVE-2023-1389,这是 TP-Link Archer 路由器中的一个安全漏洞,自 2022 年底首次披露以来,该漏洞已多次受到主动利用。

RondoDox最早由 Fortinet FortiGuard Labs 于 2025 年 7 月记录,详细描述了针对 TBK 数字视频录像机 (DVR) 和 Four-Faith 路由器的攻击,以将它们纳入僵尸网络,使用 HTTP、UDP 和 TCP 协议对特定目标进行分布式拒绝服务 (DDoS) 攻击。

DFIR 保留服务

趋势科技表示:“最近,RondoDox 通过使用‘加载器即服务’基础设施将 RondoDox 与 Mirai/Morte 有效载荷打包在一起,扩大了其分发范围,这使得检测和补救变得更加紧迫。”

RondoDox 扩展的漏洞库包含近 60 个安全漏洞,其中 18 个未分配 CVE 编号。这 56 个漏洞涉及多个厂商,例如 D-Link、TVT、LILIN、Fiberhome、Linksys、BYTEVALUE、ASMAX、Brickcom、IQrouter、Ricon、Nexxt、NETGEAR、Apache、TBK、TOTOLINK、Meteobridge、Digiever、Edimax、QNAP、GNU、Dasan、Tenda、LB-LINK、AVTECH、Zyxel、Hytec Inter、Belkin、Billion 和 Cisco。

该公司补充道:“最新的 RondoDox 僵尸网络攻击活动代表了自动化网络攻击的重大发展。这清楚地表明,该攻击活动正在从单一设备攻击演变为多向量加载器攻击。”

上个月底,CloudSEK披露了一个大规模加载器即服务僵尸网络的详细信息,该僵尸网络利用弱凭证、未清理的输入和旧的 CVE,通过 SOHO 路由器、物联网 (IoT) 设备和企业应用程序分发 RondoDox、Mirai 和 Morte 有效载荷。

安全记者 Brian Krebs指出,名为AISURU的 DDoS 僵尸网络“主要攻击火力”来自托管在 AT&T、康卡斯特和 Verizon 等美国互联网提供商上的受感染物联网设备。据称,该僵尸网络的运营商之一 Forky位于巴西圣保罗,并且与名为 Botshield 的 DDoS 缓解服务存在关联。

近几个月来,AISURU 已成为规模最大、破坏力最强的僵尸网络之一,并发起了迄今为止一些创纪录的 DDoS 攻击。该僵尸网络基于 Mirai 构建,控制着全球约 30 万台受感染主机。

据 GreyNoise 报道,在此之前,还发现了一个协同僵尸网络操作,涉及来自不少于 100 个国家的 100,000 多个唯一 IP 地址,目标是美国的远程桌面协议 (RDP) 服务。

CIS 构建套件

据称该活动于 2025 年 10 月 8 日开始,大部分流量来自巴西、阿根廷、伊朗、中国、墨西哥、俄罗斯、南非、厄瓜多尔等国。

该威胁情报公司表示:“此次攻击活动采用了两种特定的攻击媒介——RD Web 访问计时攻击和RDP Web 客户端登录枚举,大多数参与的 IP 共享一个相似的 TCP 指纹,表明存在集中控制。”

评论0次