YouYaX 后台下的SQl注入漏洞

转载于90SEC 要是原作者在私密我删帖...感谢每一位原创的作者,为我们带来好的学习交流平台!

=========================================================

漏洞文件:/Lib/adminAction.php经过我一步步的跟踪,我终于发现程序员的松懈这这里用的是htmlspecialchars,这个函数其实并不针对sql,除非有特殊情况的时候他的过滤才对sql起到作用,当然我遇到过两次,说起就是泪了。htmlspecialchars 函数主要针对的是< > ' " "等这些符号,而sql中单引号起到了很大的作用,那这个时候我们应该想到转义符,这是一个强大的存在,蓝翔毕业的都知道它。当然转义符可以绕过这个函数,但是有一个sql利用的前提就是语句能够注释掉后面,不解释多,本地环境上

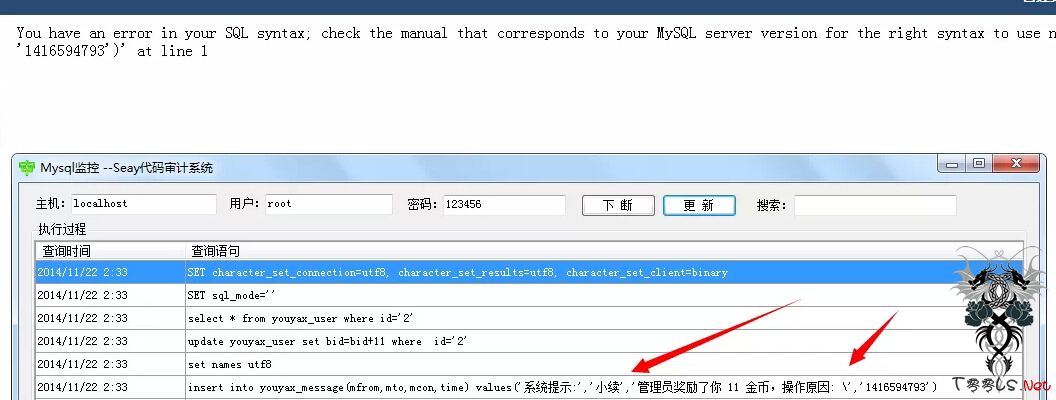

续狗的ID已经上去了,可以看到有注入,那试试注释下

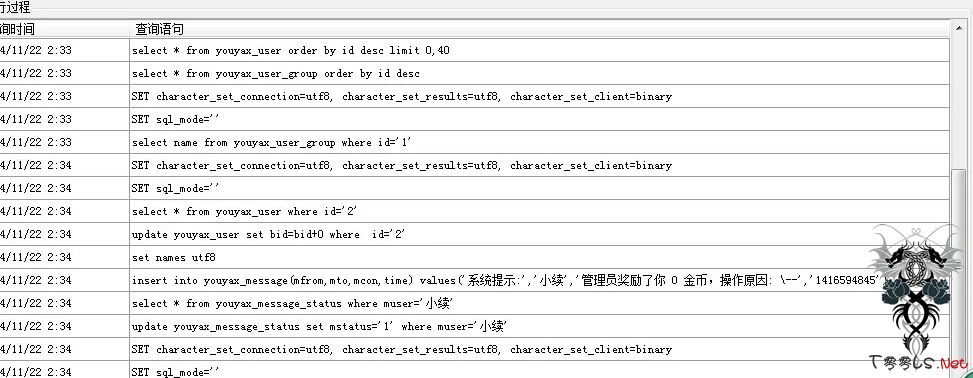

可以看到能注释后面的内容,那么就可以确定存在注入了

备注:因续狗mysql手工注入脑残,一直靠的是sqlmap跟大牛帮忙手工的,所以也就匿了,o(︶︿︶)o 唉 正在狂补手工注入的

因妹子嫌弃本屌是搞安全的,本屌很伤心,所以没继续挖下去,挖到一个后台的洗洗睡了。

别问我后台下的注入能干嘛,我会告诉你 当你搞一个站的时候,主站没希望,刚好有一个旁站 无奈admin admin进去了 拿不下shell,这个时候注入就可能起到了作用了

=========================================================

漏洞文件:/Lib/adminAction.php

public function bid_set() { if($_SESSION['token']!=$_POST['token']){ $this->assign("code", "操作错误!")->assign("msg", "可能处于恶意操作中")->display("Public/exception.html");exit; }else{ $_SESSION['token']=''; } if (empty($_SESSION['youyax_admin'])) { $this->redirect("admin" . C('default_url') . "login" . C('static_url')); } $id = intval($_POST['id']); $arr = $this->find(C('db_prefix') . "user", 'string', "id='" . $id . "'"); if ($_POST['bid_op'] == 1) { mysql_query("update " . C('db_prefix') . "user set bid=bid+" . intval($_POST['bid_text']) . " where id='" . $id . "'"); CommonAction::admin_send($arr['user'], '管理员奖励了你 ' . intval($_POST['bid_text']) . ' 金币,操作原因: '.(empty($_POST['bid_reason'])?'无':htmlspecialchars($_POST["bid_reason"], ENT_QUOTES, "UTF-8"))); } if ($_POST['bid_op'] == 2) { mysql_query("update " . C('db_prefix') . "user set bid=bid-" . intval($_POST['bid_text']) . " where id='" . $id . "'"); CommonAction::admin_send($arr['user'], '管理员处罚了你 ' . intval($_POST['bid_text']) . ' 金币,操作原因: '.(empty($_POST['bid_reason'])?'无':htmlspecialchars($_POST["bid_reason"], ENT_QUOTES, "UTF-8"))); } $_SESSION['youyax_error'] = 1; $this->redirect("admin" . C('default_url') . "user" . C('static_url')); }(empty($_POST['bid_reason'])?'无':htmlspecialchars($_POST["bid_reason"], ENT_QUOTES, "UTF-8")));续狗的ID已经上去了,可以看到有注入,那试试注释下

可以看到能注释后面的内容,那么就可以确定存在注入了

备注:因续狗mysql手工注入脑残,一直靠的是sqlmap跟大牛帮忙手工的,所以也就匿了,o(︶︿︶)o 唉 正在狂补手工注入的

因妹子嫌弃本屌是搞安全的,本屌很伤心,所以没继续挖下去,挖到一个后台的洗洗睡了。

别问我后台下的注入能干嘛,我会告诉你 当你搞一个站的时候,主站没希望,刚好有一个旁站 无奈admin admin进去了 拿不下shell,这个时候注入就可能起到了作用了

评论20次

那个mysql监控是怎么实现的呢?查看log吗?

谢谢分享。。。

为何这么水性。

addslashes()防注入 htmlspecailchars()防基本html脚本执行 不知道一直以来的认识有没误?

感觉还是不错的,以前以为htmlspecailchars就能防注入了

@妖妖灵 @M3loee 我的人生阅历和经验技术比不过你们,我唯一可以做的事情就是看到好的东西转载进来,我存在的意义是什么呢?我也不知道我存在的意义是什么

土司生日快乐~ 谢谢分享

原来在用工具审计

前排写内容,我是错过了什么

上面那句话不是针对你个人,是一大早进论坛看到管理01封禁了几个人,其中一个是因为转出原创被封,当然那个人和我也没啥关xi,只是这个疑问在心里很久了,为何可以转进不可以转出,要不转大家都别转阿,这样搞的t00ls像只貔貅一样只进不出?

T00LS的文章可以出,但是必须要经过同意,别的文章可以进T00LS只要是好文章,有助于学xi的,不搞闭关锁国政策

上面那句话不是针对你个人,是一大早进论坛看到管理01封禁了几个人,其中一个是因为转出原创被封,当然那个人和我也没啥关xi,只是这个疑问在心里很久了,为何可以转进不可以转出,要不转大家都别转阿,这样搞的t00ls像只貔貅一样只进不出?

怎么每次都是只进不出?t00ls的规则不是说不许将论坛原创转载出论坛么?那怎么坛子外的原创可以随便转进来?你是个版主阿,言行举止应该代表了半个t00ls吧,搞点干货出来吧!

拿别人的东西来,祝自己的论坛生日快乐。无言

额,求别说透好么.... 请求您删了这个留言....

已经del

好像错过了什么

求轻艹...没错过什么,大胸妹而已,哈哈

额,求别说透好么.... 请求您删了这个留言....

已经del

感谢感谢,给跪了,谢谢您!

好像错过了什么

额,求别说透好么.... 请求您删了这个留言....

已经del

感谢感谢,给跪了,谢谢您!

额,求别说透好么.... 请求您删了这个留言....

已经del

额,求别说透好么.... 请求您删了这个留言....

土司今天生日,好多大牛各种漏洞都发出来了! 可我 睡了一天没有去挖啊!

可我 睡了一天没有去挖啊!

土司生日快乐~ 谢谢分享。我好像怎么碰到过找各种