协议安全

首先是这样的 这篇文章是去年就写过的。。无奈要原创 我想虽然时间旧了点 但是也算是原创吧。

另外 本人的研究领域是进场通讯 gsm wlan 多元鉴别

希望这方面有研究有兴趣的基友们 可以一起多多讨论。

那啥。。可能这篇文章有人看过。。

不多说了 反正就是wep破解相关的

工具都会用 原理大家不一定懂。。我就给大家剖析一下。

下面上正文。

写下最近在研究的macsec方面的东西。

思路不是很清晰现在,我就从wep开始谈吧。

我将从几个方面来谈这些事,比如密码算法,认证过程等。各位看官且看。

Wep设计的思想是通过使用RC4流密码算法加密来保护数据的机密性,通过问答机制实现对用户身份认证和接入控制(其实就是两元对等的模型。)然后过过CRC32循环冗余校验码来保护数据完整性。其实这里就是一个封包格式的填充 为了让验证段处理固定的报文格式。

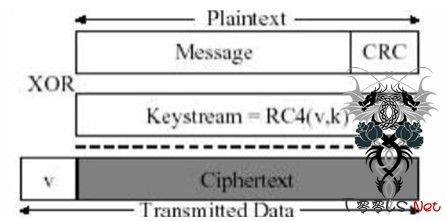

WEP帧的封装过程 我上个图:

看上图。我解释一下。Wep在传输过程中协议保护了完整性。防止数据被篡改,所以使用了CRC的校验方法。在数据传输之前,发送端先计算明文CRC校验码,然后串联后加密 之后再发送。接收端收到wep加密数据后,根据初始向量V和密钥K缠身RC4密钥流,这样就是全部的加解密过程。

这时候问题出现了,协议传输的时候,生成密钥流的初始向量V是明文。只要侦听就可以知道V的值,并且这个向量是24位的,这样在2的24次方个数据包之后至少出现一次重复V值,并且在实际中V值得重复概率比2的24次方/1大得多。这样我们可以大概计算下。2的12次方个数据包出现后 相同V值得出现概率会大于0.5.就算初始向量采用累加的方式取值,那重复V值出现时间也会很短。向量碰撞的威力就在这里!邪恶的地方就在于wep协议没有密钥管理部分。哈哈。

之后继续。。说跑题了。加入知道了初始向量碰撞的两段密文A、B。大家知道明文是有统计规律的语言,结合字典攻击,就能够以极大的概率猜到明文C、D的值,没错吧。这时候还需要一个验证。哈哈 WEP给咱们准备好了,CRC校验值。好吧去判断吧。

这里说完了就不得不说下802.11i了。

神马是万恶的后向兼容。

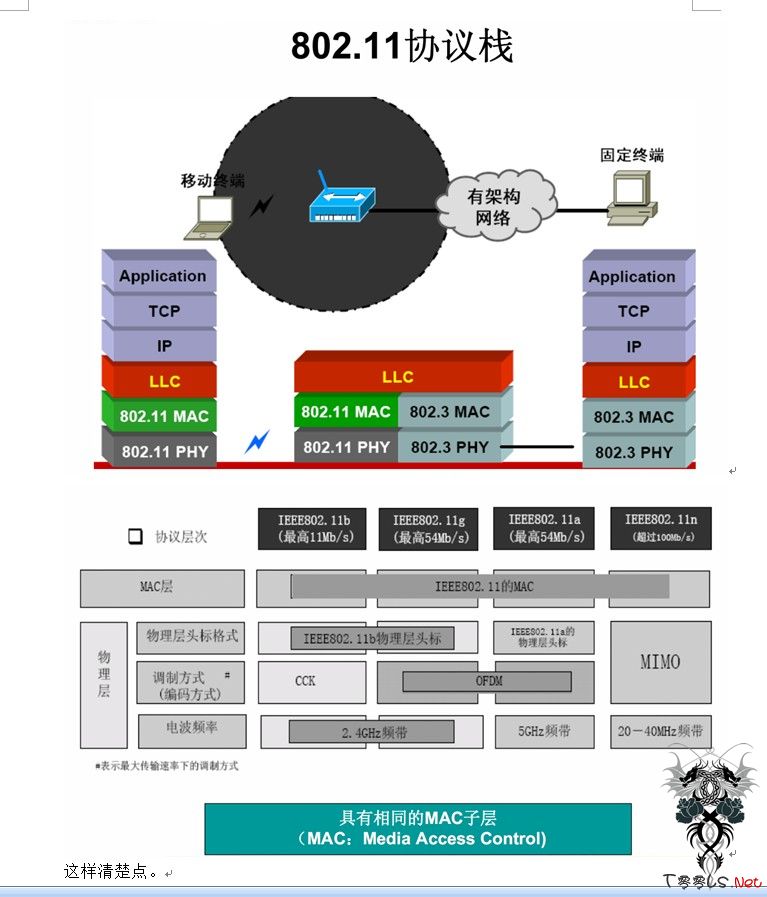

我继续上个图:

这样清楚点。

IEEE802.11i保留了wep,支持密钥长度为40比特或者104比特的wep加密算法,这后面我就不多说了,同上。

好吧 我说这个就是为了告诉大家一个我本人非常喜欢的入侵环境。嘎嘎 为什么这么说 ,看下面。IEEE802.11i 是语序Pre-RSNA和RSNA共存的。这样的环境多种安全机制并存。但是在mac层的限制,广播/组播数据只能采用WEP算法传输,高安全机制的平台的安全性呗降低了,但是用户却根本不知道,还以为他们的策略和部署无懈可击。这样就可以利用wep攻击整个网络。就算IEEE802.11i引入了TKIP和CCMP但是有什么用呢?你们有没有发现这样很邪恶。

好吧 我觉得可能说的不够清晰 。思路是这样的 别看大型异构网络那么专业,其实你只需要找到最薄弱的环节就OK 。说个例子,某次在一个项目上的大型异构网络,惊奇的发现了旗下子项目的wep也架构在网络中 于是一路势如破竹,直接接入了核心网。虽然他们花大价钱购买了很多高端设备和固态网络的基础设施,但是只要一个点就够了。就跟我上面说的一样,尽情发挥,有时候不是看你技术怎样怎样,要看你细心与否。抛砖引玉。谢谢

另外本来还想写关于PMK鉴别方面和杂凑算法这些东西。一想。。太复杂了。。就懒了。。。以后有机会继续吧,好久不写原创。。手生了。Nnd。

后面能做什么就不用我多说了吧。伪造,窃听,渗透,等等手段。。你们比我懂。。。

Power by:生生不息

2012.9.27

另外 本人的研究领域是进场通讯 gsm wlan 多元鉴别

希望这方面有研究有兴趣的基友们 可以一起多多讨论。

那啥。。可能这篇文章有人看过。。

不多说了 反正就是wep破解相关的

工具都会用 原理大家不一定懂。。我就给大家剖析一下。

下面上正文。

写下最近在研究的macsec方面的东西。

思路不是很清晰现在,我就从wep开始谈吧。

我将从几个方面来谈这些事,比如密码算法,认证过程等。各位看官且看。

Wep设计的思想是通过使用RC4流密码算法加密来保护数据的机密性,通过问答机制实现对用户身份认证和接入控制(其实就是两元对等的模型。)然后过过CRC32循环冗余校验码来保护数据完整性。其实这里就是一个封包格式的填充 为了让验证段处理固定的报文格式。

WEP帧的封装过程 我上个图:

看上图。我解释一下。Wep在传输过程中协议保护了完整性。防止数据被篡改,所以使用了CRC的校验方法。在数据传输之前,发送端先计算明文CRC校验码,然后串联后加密 之后再发送。接收端收到wep加密数据后,根据初始向量V和密钥K缠身RC4密钥流,这样就是全部的加解密过程。

这时候问题出现了,协议传输的时候,生成密钥流的初始向量V是明文。只要侦听就可以知道V的值,并且这个向量是24位的,这样在2的24次方个数据包之后至少出现一次重复V值,并且在实际中V值得重复概率比2的24次方/1大得多。这样我们可以大概计算下。2的12次方个数据包出现后 相同V值得出现概率会大于0.5.就算初始向量采用累加的方式取值,那重复V值出现时间也会很短。向量碰撞的威力就在这里!邪恶的地方就在于wep协议没有密钥管理部分。哈哈。

之后继续。。说跑题了。加入知道了初始向量碰撞的两段密文A、B。大家知道明文是有统计规律的语言,结合字典攻击,就能够以极大的概率猜到明文C、D的值,没错吧。这时候还需要一个验证。哈哈 WEP给咱们准备好了,CRC校验值。好吧去判断吧。

这里说完了就不得不说下802.11i了。

神马是万恶的后向兼容。

我继续上个图:

这样清楚点。

IEEE802.11i保留了wep,支持密钥长度为40比特或者104比特的wep加密算法,这后面我就不多说了,同上。

好吧 我说这个就是为了告诉大家一个我本人非常喜欢的入侵环境。嘎嘎 为什么这么说 ,看下面。IEEE802.11i 是语序Pre-RSNA和RSNA共存的。这样的环境多种安全机制并存。但是在mac层的限制,广播/组播数据只能采用WEP算法传输,高安全机制的平台的安全性呗降低了,但是用户却根本不知道,还以为他们的策略和部署无懈可击。这样就可以利用wep攻击整个网络。就算IEEE802.11i引入了TKIP和CCMP但是有什么用呢?你们有没有发现这样很邪恶。

好吧 我觉得可能说的不够清晰 。思路是这样的 别看大型异构网络那么专业,其实你只需要找到最薄弱的环节就OK 。说个例子,某次在一个项目上的大型异构网络,惊奇的发现了旗下子项目的wep也架构在网络中 于是一路势如破竹,直接接入了核心网。虽然他们花大价钱购买了很多高端设备和固态网络的基础设施,但是只要一个点就够了。就跟我上面说的一样,尽情发挥,有时候不是看你技术怎样怎样,要看你细心与否。抛砖引玉。谢谢

另外本来还想写关于PMK鉴别方面和杂凑算法这些东西。一想。。太复杂了。。就懒了。。。以后有机会继续吧,好久不写原创。。手生了。Nnd。

后面能做什么就不用我多说了吧。伪造,窃听,渗透,等等手段。。你们比我懂。。。

Power by:生生不息

2012.9.27

评论5次

你大爷哦。。。媳妇。

大牛好。

大牛好

这才是神啊。懂得原理才能想象出更高级的入侵技巧!