GSMMAP Project --OsmocomBB

BB项目大概很多人都知道,2010年Chaos Communication Congress大会上,德国黑客宣布已经破解GSM算法,他们推出了OsmocomBB项目。

黑客在演示的时候用了4台Moto的手机和一台运行着Gnuradio的笔记本,在几秒钟之内截取了附近GSM网络用户经过加密的短信和通话内容。

太过于基础都我就不讲了,毕竟这不是一篇科普问;BB有众多分支,GSMMAP有点WiFi Hack中的WarDriving,有点信息收集的感觉。

GSMMap这个项目的意义官方解释是这样的:

This tutorial explains how to populate this GSM security map on gsmmap.org with additional data for your location.

大体介绍下:

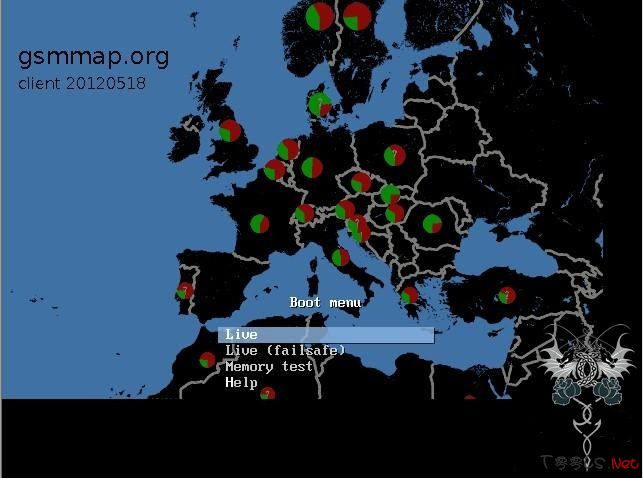

GsmMap项目使用osmocom-bb项目所支持的手机通过捕捉GSM数据,对应地理位置;然后用户上传后被分析,结果会被展示在项目主页上的地图上。

该项目的主要目标是建立GSM网络的地理分布,然后分析 伪造,拦截和跟踪的可能性,会在官网上披露GSM的安全性。

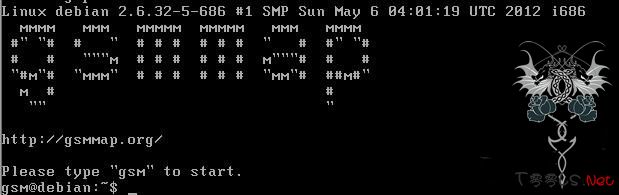

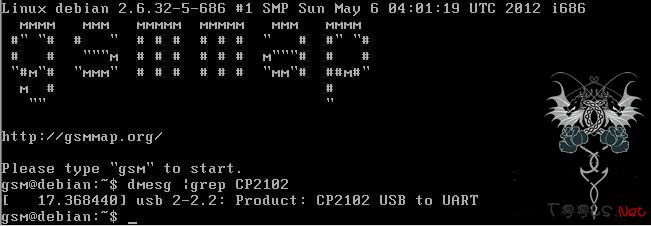

官方提供一个自己的LiveCD,基于Debian,木有xWindow,参加项目的可以傻瓜化的使用并且抓包,用VirtualBOX或者VMware载入,开机后记得把osmocom-bb所用的C1**系列手机和数据线连到虚拟机,然后按照提示输入gsm即可开始。

输入gsm即可开始,不过记得你挂载你的手机~

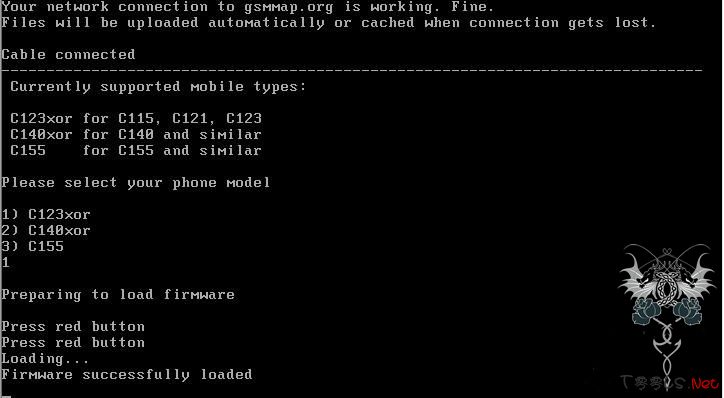

然后就是选择手机型号了,C118 C115 C123等,因为不同的手机型号加载的固件不一样,我是C118,属于C123xor一类:

选择好型号之后就会提示让你按下开机键开始上传固件,玩过osmocom-bb的人都知道;

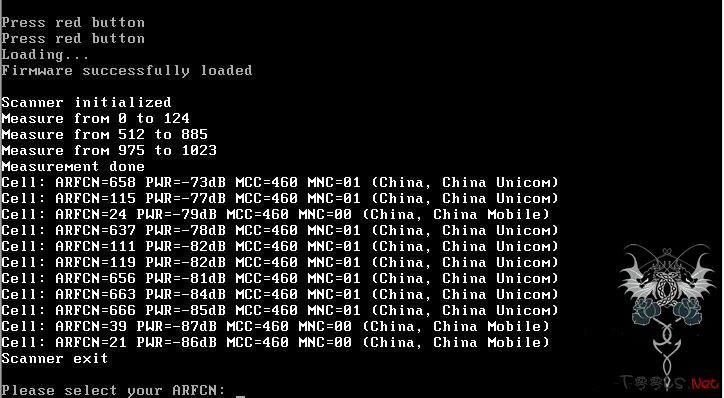

接下来就是扫描附近的运营商以及频道了:

嗯,可以看到我这里联通的基站比较多,移动很烂 -。- 接下来就是输入离你最近的基站什么的做测试了,可以通过参考PWR数值来选择。

但是到最后输入自己的TMSI,在获取自己的TMSI这块我比较头疼,官方说有的手机(很少)自己带这个功能,但是带个鸟啊。

因为我测试过SDR自建GSM基站项目,所以我手机的TMSI已经在我的短信里了,至于你们怎么获取可以自己想想办法。

再说下不用TMSI的方法:

官方的LiveCD使用就卡到了这一步,最后可以下载osmocom-bb的gsmmap分支源码做了测试:

#下载源码

mkdir -p ~/cell_logger

cd ~/cell_logger

git clone git://git.osmocom.org/osmocom-bb.git

#下载编译器

wget http://gnuarm.com/bu-2.15_gcc-3.4.3-c-c++-java_nl-1.12.0_gi-6.1.tar.bz2

tar xf bu-2.15_gcc-3.4.3-c-c++-java_nl-1.12.0_gi-6.1.tar.bz2

#切换gsmmap分支

cd ~/cell_logger/osmocom-bb

git checkout --track origin/luca/gsmmap

#编译源码

cd src

export PATH=$PATH:~/cell_logger/gnuarm-3.4.3/bin

make #加载固件

cd ~/cell_logger/osmocom-bb/src

./host/osmocon/osmocon -m c123xor -p /dev/ttyUSB0 ./target/firmware/board/compal_e88/layer1.compalram.bin

#捕捉数据

mkdir -p ~/cell_logger/captures

cd ~/cell_logger/captures

../osmocom-bb/src/host/layer23/src/misc/cell_log

#打包data文件

cd ~/cell_logger/captures

tar cfz ../captures_`date +%Y%m%d%H%M`.tgz *.dat 我提交之后第二天就有显示了,关于中国的那个数据包就是我提交的,(现在hk那边也有人提交了 :))

关于GSM的安全性的话,大家也懂国内是什么样,我提交之后在gsmmap上也显示了:

发帖只为不删号,关于GSM的玩法还有很多,鉴于风险性就不发出来了,此文只是抛砖引玉的半科普文

评论43次

说话语法暴露了楼主

好叼~~我擦,~

恩,有机会xi望交流下

完全不懂GSM 不过我老爹的手机,N年前买的,连JAVA都不能玩,但是在上网的设置那里有个GSM数据啥的 不太懂 是不是可以玩GSM了?求指导

搞不成功嗅探也没多大作用,就只能看看代码。。

那几款MOTO的手机不好找吧

楼主 请听到我的呼喊吧 我的下一个研究领域就是这里 如蒙不弃。。请私信我一个。。 相互交流 互通有无。。

+1

@t00ls管理团队01 此人太狂, 请封号吧

呵呵,你以为我不知道你是谁么?sb

根本没人愿意和你争论,现在的自建基站项目所用的呼叫连接都是SIP软交换协议,现在市面上80%的伪基站都是xx二次开发而已。 都是gsm和voip隧道结合,小成本的结果。 关于伪基站根本懒的争论,呵呵,基站识别码都是有固定的,short nm是写在芯片里的。即使MNC和MCC一样又能如何? 市面上对伪基站的定义就是 “非运营商的基站,都称为伪基站。” 你自己建一个基站用来通信 覆盖过大照样会被请求喝茶,国内不是没有过。 什么项目都一样 BB项目可以用来学xigsm协议也有人二次开发后用来sniffing。 想不想的什么样看你站在什么角度,还有,国内玩的人很多,进去也不少。 只是你不知道。

agps定位就是基于这个(这东西已经做了吧有人?

学xi.同时坐等封号

伪基站 是在正常基站 范围内 建立的非正常基站且有目的 而在2次基站范围内是不经过 真实基站的 BB虽然是中间人 但都是GSM协议范围 BB项目也并不是想象的那样 而你说VOIP我只能说呵呵了 针对老式的GSM 我觉得VOIP才是2回事 3G/2G 通信专业只是了解而 莫怪 我想关于GSM攻击方面的文章知道的不多 但关于的资料却很多 争论没有意义 而且时代在变化 可以推荐一些参考文献一起研究一下

你猜他是谁

别匿名了 你不就是那谁么

伪基站很简单,SDR等外设很多项目都可以做,只要非运营商的基站都被称为“伪基站”。 关于接入问题可以理解为WLAN的取近原则,这方面苹果的移动设备更“弱智”一点,而且基站都是你自己的了,还有什么必要截取吗,走的你基站流量,SMS和VOIP都在asterisk里。 BB只是一个类似于中间人的项目,根本就是两回事。

表示2005电信专业就开始研究了 伪基站诱捕技术 还有具体在哪截取 人流量分析 其实就跟嗅探一样 可以用于工程DEbug 也可以用于截取密码 电信是为了检测自己的用户 以及使用情况 但是你也可以监听 或者截取短信内容 其实这个发展的很成熟了 只是涉及的没有研究进入利用领域 的确玩法很多 ╮(╯▽╰)╭角度不同