@T00ls:

生命有如铁砧,愈被敲打,愈能发出火花。

热门文章

安全资讯开源编辑器Notepad++更新程序存在安全漏洞被劫持流量投毒 请用户注意杀毒和更新

开源文本和代码编辑器 Notepad++ 日前被安全专家发现安全漏洞, ...

安全资讯MongoDB 存在严重未经身份验证的漏洞,可通过 zlib 压缩泄露敏感数据

漏洞通报:MongoDB 严重安全漏洞 (CVE-2025-14847)一个编号为 CV ...

安全资讯破局者河图:专攻“疑难杂症”的实战派创业逻辑【T00ls人物专访第二十一期】

>追风赶月莫停留,平芜尽处是春山 ### 自我介绍我是河图,香港墨 ...

最新回复

这个图片也是有点年头了。。。 ...

2026-02-04 22:40:36

asp 现在都太少见了

2026-02-04 21:12:03

看看可不可以调sdk,去上传文件来覆盖其 ...

2026-02-04 19:10:16

被这漏洞在公众号刷屏了,这不得泄露很多 ...

2026-02-04 18:15:01

用逗号隔开,或者填垃圾数据填充 ...

2026-02-04 17:10:35

精华推荐

渗透测试Bit-flipping Attack 笔记

Bit-flippting attack 是针对于 CBC 加密模式的一类攻击。攻击的 ...

渗透测试分享一次JS自动化加解密过Sign实战经验

本次实战中使用到了jsrpc+autoDecoder+v_jstools实现了JS无感自 ...

代码学习简单二开geacon_pro和cs实现内存加载frp

# 简单二开geacon_pro和cs实现内存加载frp---## 一.前言好久没发 ...

T00ls.Com版权所有。T00ls所有原创文章未经管理团队许可,禁止一切形式的转载。当前正在使用CDN加速。

Copyright © 2008 - 2026 T00ls All Rights Reserved.

评论20次

这波简单粗暴的操作 贼溜

正好遇到个 测试下

这算是漏点不~

测试了一个站,成功,安全狗拦的from关键字,密码没破出来,直接cookie欺骗进前台了,本想pass掉密码后台二次登录,但现在貌似加了先输入前台密码功能,还在研究中……

这个在创宇的微博上看到过

给力。 收藏了

xi望多一点代码分析类的文章 谢谢分享!!

测试失败

很简单的结果!

一般都改后台了

我也不知道,我就分析了下,结果就出来了。。。

貌似没xi望,lz另辟蹊径吧,或许其他方法可以突破,社工啥的

可以

这样文章不错攻防兼备啊.gif)

刚试试了十多个站,不行哦

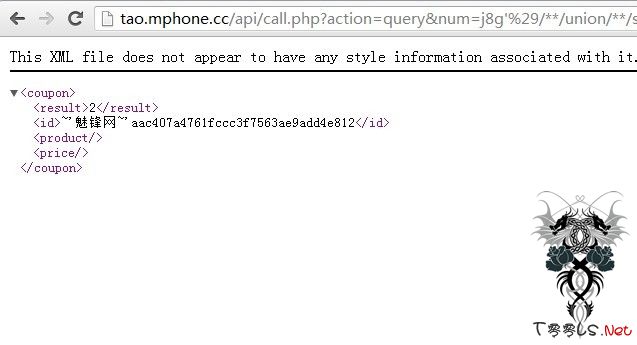

url漏点了。

试了一个,被安全狗提示

好给力啊,刚好 我客户有用,测试秒之 赶快修复

忘记了,原来在哪看到过这个cms的0day,90和t00ls都翻了下,没有找到,应该就在这两个论坛了,楼主知道不?给个url吧

之前在微博上面看到了创宇发了一个