渗透测试

记录几种XSS绕过方式

前言:第一次发文章 不会排版 本人原本是靠签到存活的 后来有一天忘记签到..........一.服务端全局替换为空的特性 比如某站正则 过滤了onerror 过滤了script 这些 但是“ 或者 ‘ 这这种符号会变成空可以绕过 例如代码 <img src=1 oner”ror=alert(1)> 利用 某字符转换为空 来绕过 我下面写了个挖掘

这是一篇“不一样”的真实渗透测试案例分析文章

# 0x00 前言本文是由一次真实的授权渗透案例引申而出的技术分析和总结文章。在文章中我们会首先简单介绍这次案例的整体渗透流程并进行部分演绎,但不会进行详细的截图和描述,一是怕“有心人”发现端倪去目标复现漏洞和破坏,二是作为一线攻击人员,大家都明白渗透过程也是一个试错过程,针对某一个点

记一次实战access注入绕过安全狗

网站存在注入点地方当时测试了布尔盲注,发现有安全狗waf对其fuzz一波,发现数据库时access数据库由于access数据不能使用注释,并且没有数据库,幸好是安全狗,绕过方法如下因为安全狗是对整段url进行检查,发现aa参数和bb参数包裹的是注释所以放过其他页面也存在注入点跑sqlmap,因为sqlmap对*敏感,

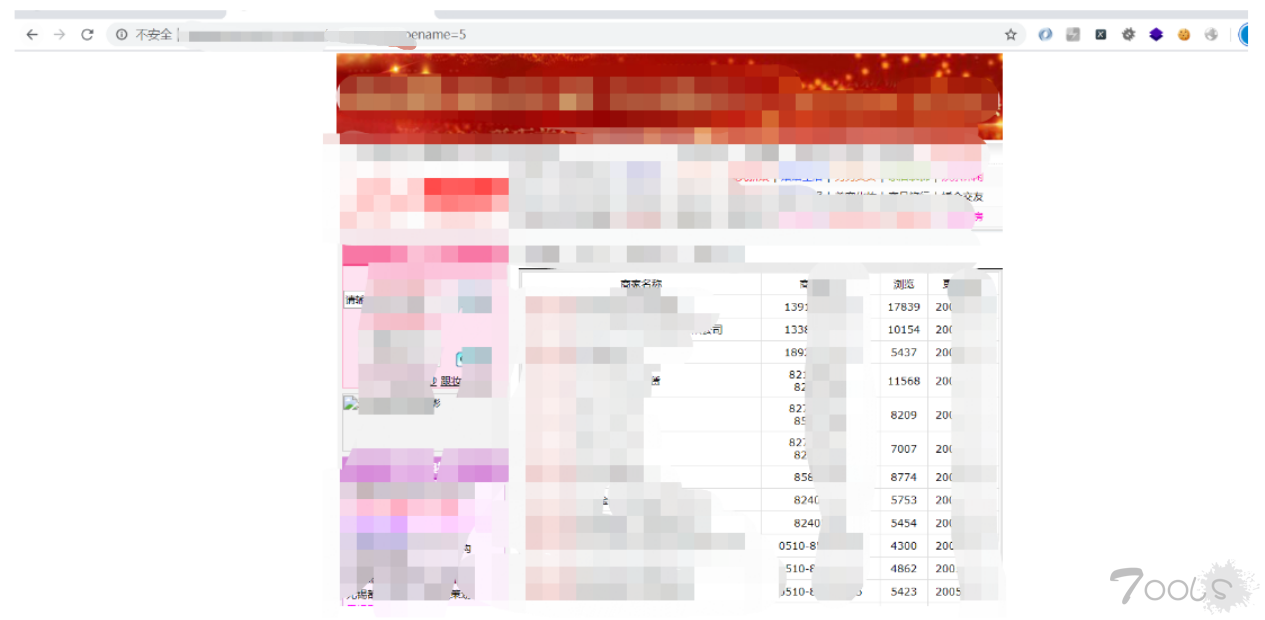

偶然发现存有2.5个比特币的钱包密码,是馅饼还是陷阱?

假设你收到一条短息,说你中奖30万,不过要先交3000块的税,你肯定毫不犹豫就删了短信,因为这是非常明显且老套的骗局。那现在换一个场景,你上网的时候无意间发现了一个比特币在线钱包的账号密码,里面有2.5个比特币(按现在暴跌的行情,也还值将近10万人民币),你可以直接提现。不过为了账户资金安

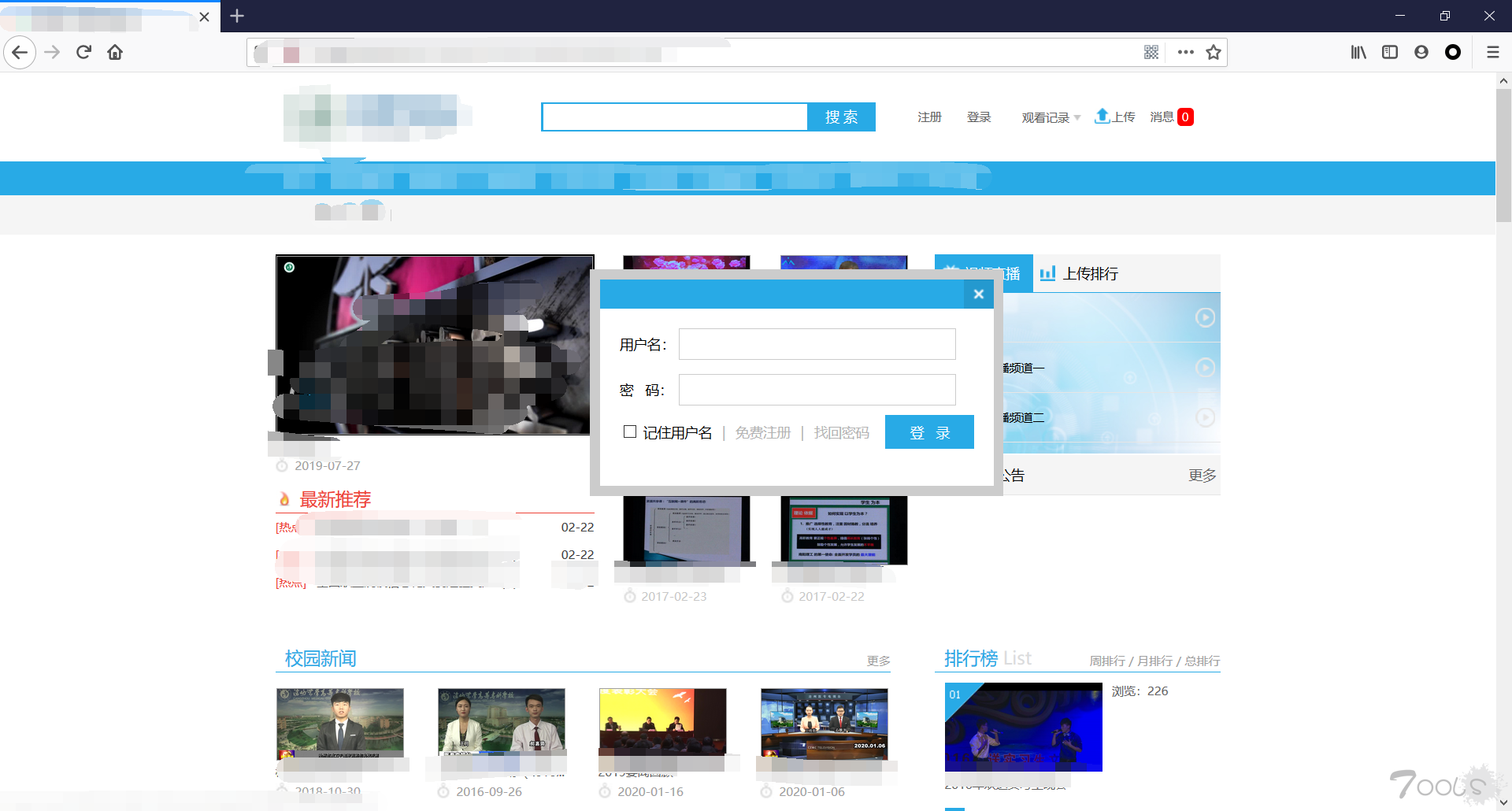

【娱乐】看VA我从来不付费

# 看VA我从来不付费从“漏洞挖掘的逻辑”去绕过付费限制,免费观看“国产”、“高质”、“收费”的爱情动作片。## 前言(扯淡)最近,各类“爱情动作片网站”重现江湖,各类“诱导性”推广,本着“首席鉴(chui)黄(niu)举报师”的这个头衔,当然是选择一个一个点开截图然后举报咯。## 收费(WTF?)

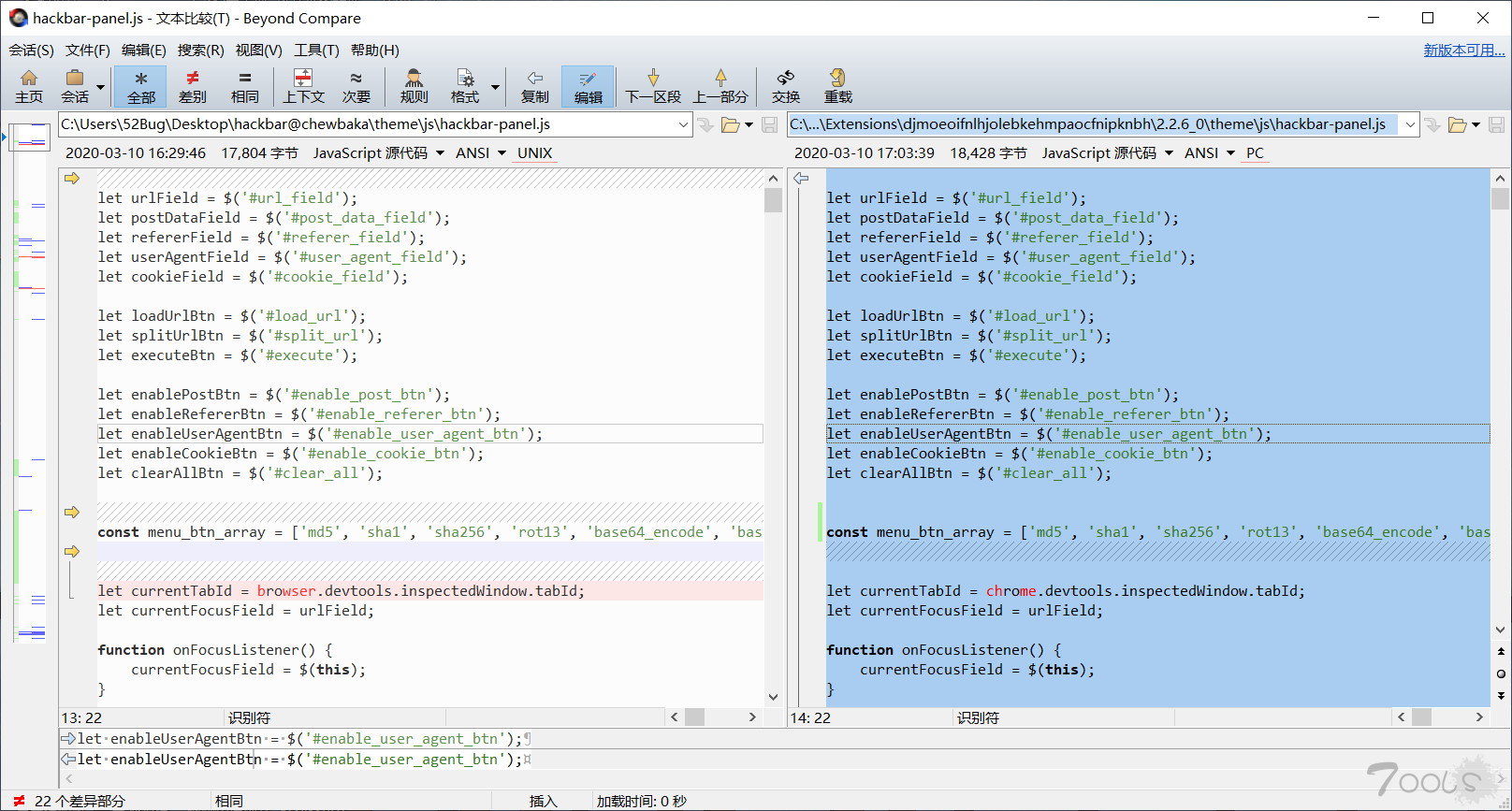

Firefox插件 hackbar搬家到chrome 拒绝收费

大家都知道hackbar在谷歌插件里面是收费的,且网上也有相应的教程来破解它,但是使用后总是出现这样那样的问题导致插件不能继续正常使用,今天我无事就来玩玩它。第一步:我们先去把火狐里面那个免费使用的hackbar插件存放位置找出来(百度有火狐插件存放路径的文章)再去谷歌里把收费的hackbar插件存

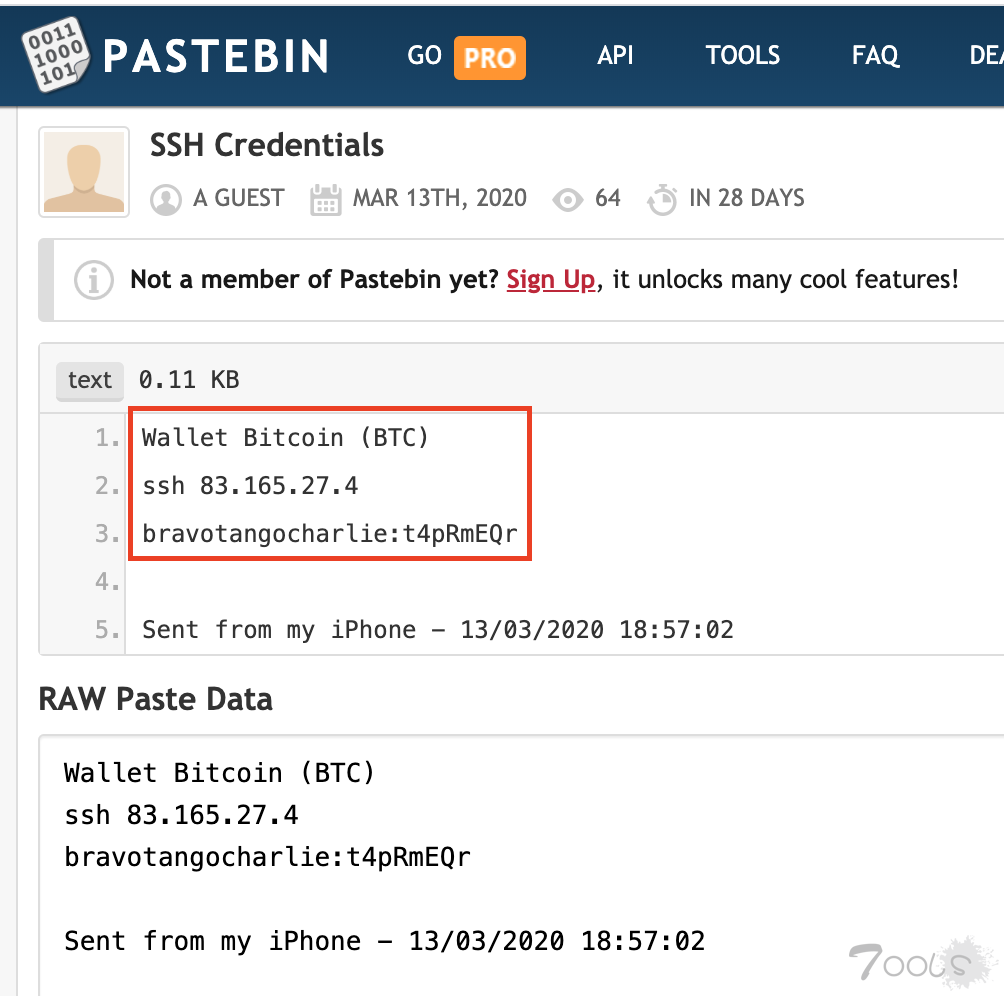

记一次Xss打到BC站后台

起因大家好,我是Mason,是一个每天坚持在各种大佬之间摸鱼的硬核咸鱼一个无聊的夜晚,正打算做一些降低免疫力事情的我被拉入了一个QQ群聊,我踏马当时就傻了。 我尼玛这是啥玩意?对此表示奇怪的知识增加了登录微信扫描二维码看看这是个森马玩意奥~原来是一个博彩盘啊{:7_478:} 嘿嘿,搞菠菜害人没JJ

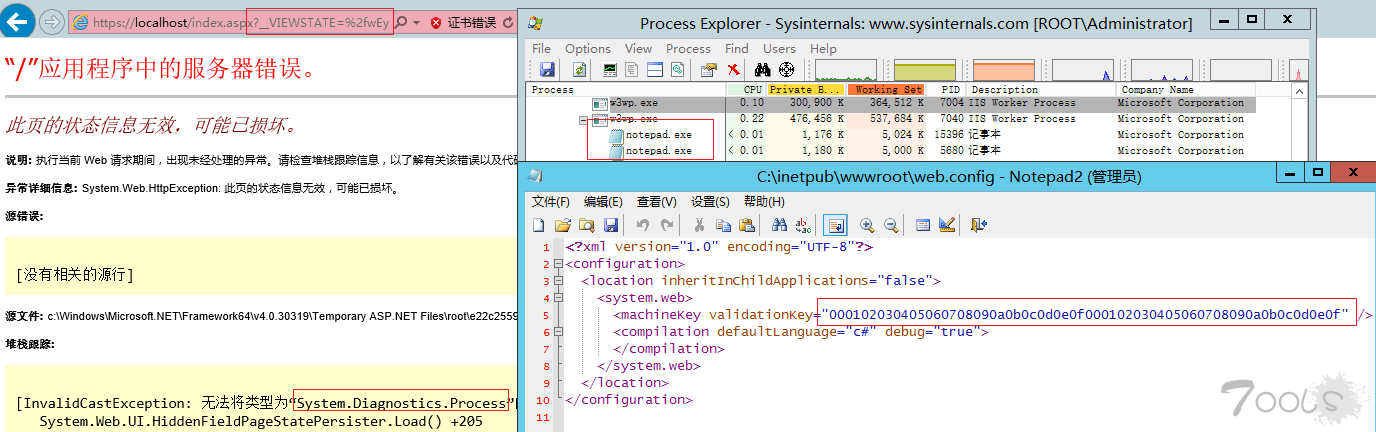

【CVE-2020-0688】的武器化与.net反序列化漏洞那些事

# CVE-2020-0688的武器化与.net反序列化漏洞那些事## 0x00 前言TL;DRCVE-2020-0688是Exchange一个由于默认加密密钥造成的反序列化漏洞,该漏洞存在于Exchange Control Panel(ecp)中,不涉及Exchange的工作逻辑,其本质上是一个`web漏洞`。鉴于国内对.net安全的讨论少之又少,对此借助这篇文章分析一下

某高校疫情系统渗透测试

## 0x01 信息收集:**服务:** 阿里云上**子域名:** app.xxx.xxx**框架:** Kohana v2.3.4二次开发(3.2.3之前记得有命令执行)**阿里云BanIP****疫情情况微信提交二维码:** **手动随意猜下目录,报错,得到版本号 (Kohana v2.3.4)**## 0x02 手动测试:**登录框测试了SQL注入,貌似没有:****测试XSS看源代码,ues

记一次从逻辑漏洞到内网一日游

之前无意间发现的一个漏洞今日份主角大概长这样,一通弱口令之后无果,点登陆之后看到有找回密码本来想先试试admin看他回显如何,然后就What?啥玩意?我验证问题都还没打呢,就直接重置了?并且右上角已经是"管理员"了?前台登上,那来找找后台,发现后台也成功登陆在后台翻了良久找到一处任意文件上