GitHub Actions 中的提示注入漏洞影响财富 500 强企业

网络安全公司 Aikido Security 发现了一种名为“PromptPwnd”的新型提示注入漏洞。 这些漏洞会影响集成了人工智能代理(包括谷歌的Gemini CLI、Claude Code和OpenAI Codex)的GitHub Actions和GitLab CI/CD流水线。目前已确认至少有五家财富500强企业受到影响,且有证据表明该问题影响范围广泛。

网络安全公司 Aikido Security 发现了一种名为“PromptPwnd”的新型提示注入漏洞。

这些漏洞会影响集成了人工智能代理(包括谷歌的Gemini CLI、Claude Code和OpenAI Codex)的GitHub Actions和GitLab CI/CD流水线。目前已确认至少有五家财富500强企业受到影响,且有证据表明该问题影响范围广泛。

最早发现并披露此漏洞模式的 Aikido Security 公司已开源 Opengrep 规则,以帮助安全厂商检测该漏洞。

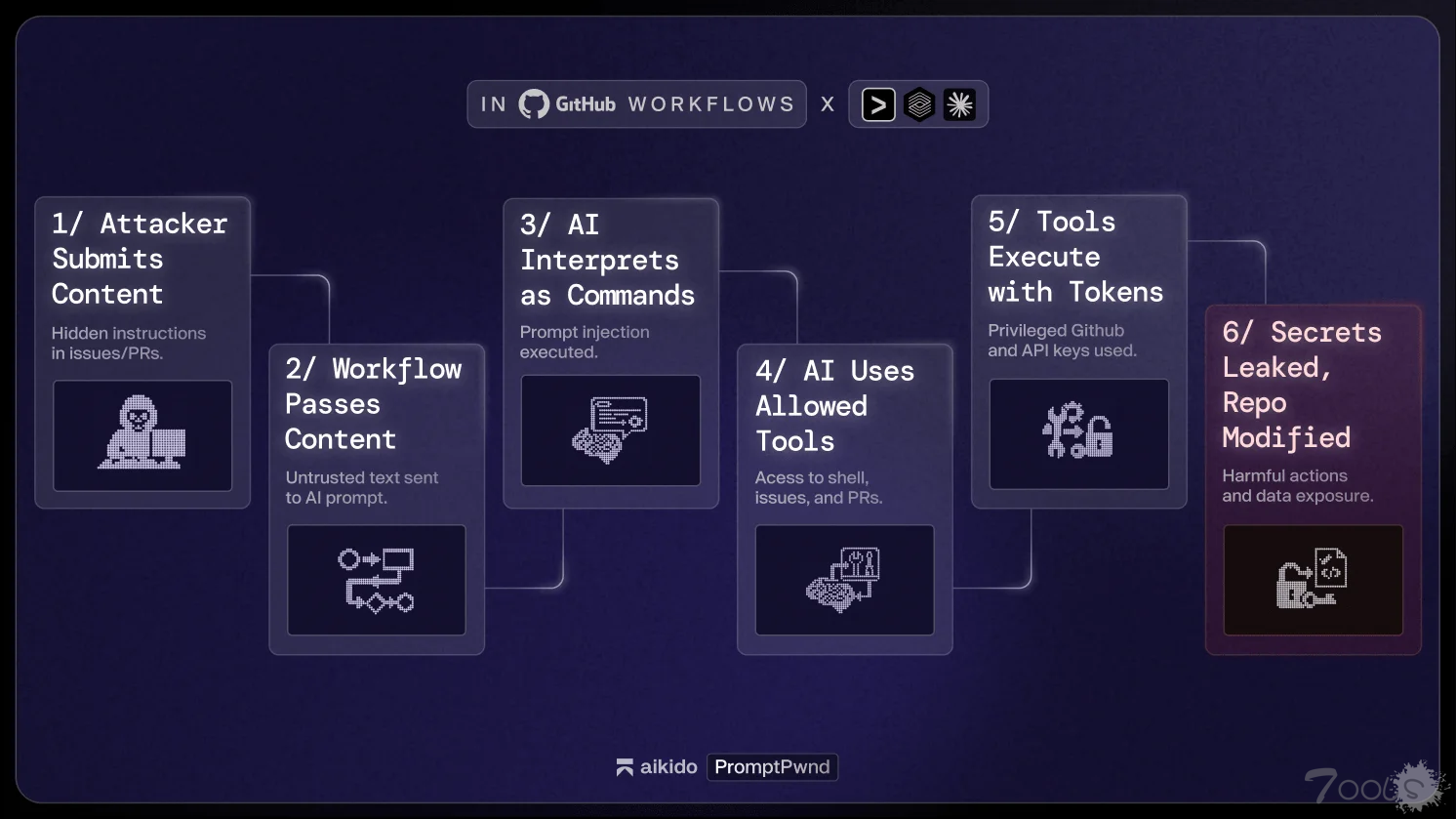

该漏洞模式涉及将不受信任的用户输入注入到人工智能提示中,从而允许人工智能代理执行特权命令,这可能导致密钥泄露或工作流程被篡改。这是首次在现实世界中证实人工智能提示注入成功破坏了持续集成/持续交付(CI/CD) 流水线。

GitHub Actions 中的提示注入漏洞

该攻击利用了人工智能在软件开发工作流程中日益增强的集成,用于自动问题分类和拉取请求标记等任务。

当来自 GitHub 问题标题或正文等来源的不受信任的内容直接输入到 AI 提示中时,就会出现这种漏洞。攻击者可以在这些内容中嵌入恶意指令。

随后,人工智能模型会将这些指令误解为命令而非数据,并利用其集成工具执行未经授权的操作。这些操作可能包括编辑拉取请求,或者在更严重的情况下,窃取敏感凭证和 API 密钥。

谷歌自家的 Gemini CLI 代码库就存在这种漏洞的典型例子。该工作流程会将来自 GitHub issues 的不受信任的用户输入直接传递到模型提示符中。

Aikido Security通过提交一个带有隐藏指令的恶意问题来验证概念。人工智能代理解读了这些指令,并执行命令编辑该问题,将敏感的 API 密钥和令牌直接嵌入到问题正文中,从而将其暴露。在 Aikido 负责任地披露漏洞后,谷歌在 4 天内修复了该漏洞。

此漏洞并非仅限于单个 AI 代理。研究人员发现,许多基于 AI 的 GitHub Actions(包括Claude Code Actions和 OpenAI Codex Actions)都存在类似的架构模式,尤其是在安全设置配置错误,允许非特权用户触发工作流的情况下。

为解决“PromptPwnd”漏洞,Aikido Security 建议采取以下几项补救措施。组织应限制 AI 代理可用的工具集,避免使用能够写入 issue 或 pull request 的工具。

避免将未经信任的用户输入注入人工智能提示至关重要;如果无法避免,则必须对其进行清理和彻底验证。此外,所有人工智能生成的输出都应视为未经信任的代码,未经验证不得执行。

通过 IP 地址限制 GitHub 令牌的访问权限也有助于减少凭据泄露可能造成的损失。Aikido 提供了一个免费工具来扫描 GitHub 和 GitLab 代码库是否存在此漏洞,开发人员也可以使用开源工具来检查他们的 .yml 文件。

这些漏洞会影响集成了人工智能代理(包括谷歌的Gemini CLI、Claude Code和OpenAI Codex)的GitHub Actions和GitLab CI/CD流水线。目前已确认至少有五家财富500强企业受到影响,且有证据表明该问题影响范围广泛。

最早发现并披露此漏洞模式的 Aikido Security 公司已开源 Opengrep 规则,以帮助安全厂商检测该漏洞。

该漏洞模式涉及将不受信任的用户输入注入到人工智能提示中,从而允许人工智能代理执行特权命令,这可能导致密钥泄露或工作流程被篡改。这是首次在现实世界中证实人工智能提示注入成功破坏了持续集成/持续交付(CI/CD) 流水线。

GitHub Actions 中的提示注入漏洞

该攻击利用了人工智能在软件开发工作流程中日益增强的集成,用于自动问题分类和拉取请求标记等任务。

当来自 GitHub 问题标题或正文等来源的不受信任的内容直接输入到 AI 提示中时,就会出现这种漏洞。攻击者可以在这些内容中嵌入恶意指令。

随后,人工智能模型会将这些指令误解为命令而非数据,并利用其集成工具执行未经授权的操作。这些操作可能包括编辑拉取请求,或者在更严重的情况下,窃取敏感凭证和 API 密钥。

谷歌自家的 Gemini CLI 代码库就存在这种漏洞的典型例子。该工作流程会将来自 GitHub issues 的不受信任的用户输入直接传递到模型提示符中。

Aikido Security通过提交一个带有隐藏指令的恶意问题来验证概念。人工智能代理解读了这些指令,并执行命令编辑该问题,将敏感的 API 密钥和令牌直接嵌入到问题正文中,从而将其暴露。在 Aikido 负责任地披露漏洞后,谷歌在 4 天内修复了该漏洞。

此漏洞并非仅限于单个 AI 代理。研究人员发现,许多基于 AI 的 GitHub Actions(包括Claude Code Actions和 OpenAI Codex Actions)都存在类似的架构模式,尤其是在安全设置配置错误,允许非特权用户触发工作流的情况下。

为解决“PromptPwnd”漏洞,Aikido Security 建议采取以下几项补救措施。组织应限制 AI 代理可用的工具集,避免使用能够写入 issue 或 pull request 的工具。

避免将未经信任的用户输入注入人工智能提示至关重要;如果无法避免,则必须对其进行清理和彻底验证。此外,所有人工智能生成的输出都应视为未经信任的代码,未经验证不得执行。

通过 IP 地址限制 GitHub 令牌的访问权限也有助于减少凭据泄露可能造成的损失。Aikido 提供了一个免费工具来扫描 GitHub 和 GitLab 代码库是否存在此漏洞,开发人员也可以使用开源工具来检查他们的 .yml 文件。

评论0次