近80万台Telnet服务器暴露于远程攻击之下

近80万台Telnet服务器暴露于远程攻击之下

互联网安全监督机构 Shadowserver 正在追踪近 80 万个具有 Telnet 指纹的 IP 地址,以应对利用 GNU InetUtils telnetd 服务器中的关键身份验证绕过漏洞的持续攻击。

该安全漏洞(CVE-2026-24061)影响 GNU InetUtils 版本 1.9.3(11 年前的 2015 年发布)至 2.7,并在版本 2.8(1 月 20 日发布)中得到修复。

“telnetd 服务器调用 /usr/bin/login(通常以 root 用户身份运行),并将从客户端收到的 USER 环境变量的值作为最后一个参数传递,”开源贡献者 Simon Josefsson解释道,他报告了此事。

“如果客户端提供一个精心构造的 USER 环境变量值,即字符串“-f root”,并通过 telnet(1) -a 或 --login 参数将此 USER 环境变量发送到服务器,则客户端将自动以 root 用户身份登录,绕过正常的身份验证过程。”

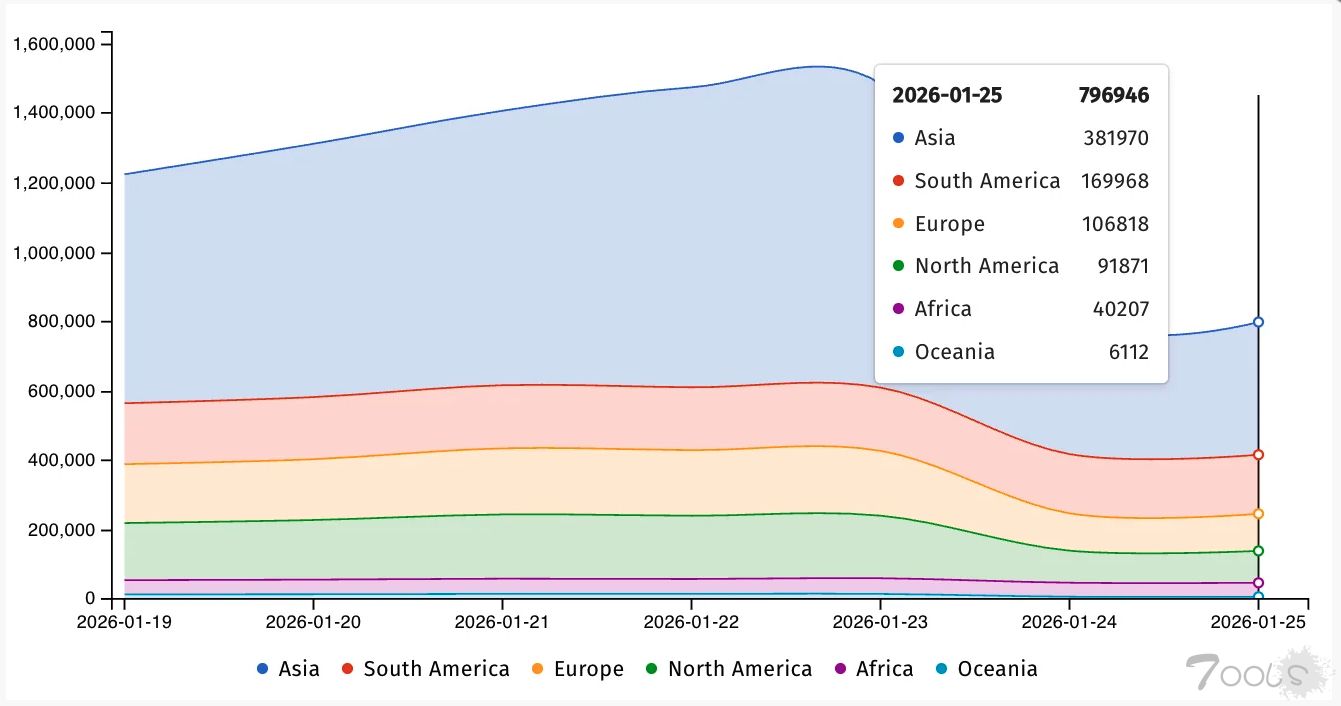

Shadowserver今天表示,他们正在追踪近80万个具有Telnet指纹的IP地址,其中超过38万个来自亚洲,近17万个来自南美洲,略超过10万个来自欧洲。然而,目前尚无信息表明有多少设备已采取措施抵御CVE-2026-24061攻击。

“我们在全球范围内暴露了大约 80 万个 Telnet 实例——当然,它们不应该这样。[...] Telnet 不应该公开暴露,但这种情况经常发生,尤其是在传统的物联网设备上,”Shadowserver 基金会首席执行官 Piotr Kijewski 表示。

GNU InetUtils是一套网络实用程序(包括 telnet/telnetd、ftp/ftpd、rsh/rshd、ping 和 traceroute)的集合,被多个 Linux 发行版广泛使用,并且在许多传统设备和嵌入式设备上无需更新即可运行超过十年。正如 Kijewski 所指出的,这解释了它为何会出现在物联网设备中。

周四,在 CVE-2026-24061 被披露几天后,网络安全公司GreyNoise 报告称,它已经检测到有人利用 CVE-2026-24061 漏洞进行有限的攻击。

恶意活动始于 1 月 21 日(漏洞被修复的第二天),源自 60 个 Telnet 会话中的 18 个 IP 地址,滥用 Telnet IAC 选项协商注入“USER=-f <user>”,并在未经身份验证的情况下授予攻击者对受感染设备的 shell 访问权限。

虽然这些攻击在终端速度和 X11 DISPLAY 值上有所不同,但在 83.3% 的案例中,它们都针对“root”用户。此外,尽管大多数攻击看似自动化,但 GreyNoise 也观察到一些“人工操作”的案例。

攻击者取得访问权限后,还尝试在自动侦察后部署 Python 恶意软件,但由于缺少目录和二进制文件,这些尝试均告失败。

建议无法立即将设备升级到已修复版本的管理员禁用易受攻击的 telnetd 服务或在所有防火墙上阻止 TCP 端口 23。

该安全漏洞(CVE-2026-24061)影响 GNU InetUtils 版本 1.9.3(11 年前的 2015 年发布)至 2.7,并在版本 2.8(1 月 20 日发布)中得到修复。

“telnetd 服务器调用 /usr/bin/login(通常以 root 用户身份运行),并将从客户端收到的 USER 环境变量的值作为最后一个参数传递,”开源贡献者 Simon Josefsson解释道,他报告了此事。

“如果客户端提供一个精心构造的 USER 环境变量值,即字符串“-f root”,并通过 telnet(1) -a 或 --login 参数将此 USER 环境变量发送到服务器,则客户端将自动以 root 用户身份登录,绕过正常的身份验证过程。”

Shadowserver今天表示,他们正在追踪近80万个具有Telnet指纹的IP地址,其中超过38万个来自亚洲,近17万个来自南美洲,略超过10万个来自欧洲。然而,目前尚无信息表明有多少设备已采取措施抵御CVE-2026-24061攻击。

“我们在全球范围内暴露了大约 80 万个 Telnet 实例——当然,它们不应该这样。[...] Telnet 不应该公开暴露,但这种情况经常发生,尤其是在传统的物联网设备上,”Shadowserver 基金会首席执行官 Piotr Kijewski 表示。

GNU InetUtils是一套网络实用程序(包括 telnet/telnetd、ftp/ftpd、rsh/rshd、ping 和 traceroute)的集合,被多个 Linux 发行版广泛使用,并且在许多传统设备和嵌入式设备上无需更新即可运行超过十年。正如 Kijewski 所指出的,这解释了它为何会出现在物联网设备中。

周四,在 CVE-2026-24061 被披露几天后,网络安全公司GreyNoise 报告称,它已经检测到有人利用 CVE-2026-24061 漏洞进行有限的攻击。

恶意活动始于 1 月 21 日(漏洞被修复的第二天),源自 60 个 Telnet 会话中的 18 个 IP 地址,滥用 Telnet IAC 选项协商注入“USER=-f <user>”,并在未经身份验证的情况下授予攻击者对受感染设备的 shell 访问权限。

虽然这些攻击在终端速度和 X11 DISPLAY 值上有所不同,但在 83.3% 的案例中,它们都针对“root”用户。此外,尽管大多数攻击看似自动化,但 GreyNoise 也观察到一些“人工操作”的案例。

攻击者取得访问权限后,还尝试在自动侦察后部署 Python 恶意软件,但由于缺少目录和二进制文件,这些尝试均告失败。

建议无法立即将设备升级到已修复版本的管理员禁用易受攻击的 telnetd 服务或在所有防火墙上阻止 TCP 端口 23。

评论2次

为啥现在还有人用telnet

看来又可以玩一波这个漏洞了