Telegram 一键暴露真实用户 IP 地址,绕过 Android 和 iOS 上的代理

Telegram 移动客户端存在一个隐蔽漏洞,攻击者只需点击一下即可获取用户的真实 IP 地址,即使用户使用了代理服务器也不例外。该漏洞被称为“一键 IP 泄露”,它将看似无害的用户名链接变成了强大的追踪工具。

Telegram 移动客户端存在一个隐蔽漏洞,攻击者只需点击一下即可获取用户的真实 IP 地址,即使用户使用了代理服务器也不例外。该漏洞被称为“一键 IP 泄露”,它将看似无害的用户名链接变成了强大的追踪工具。

问题的关键在于 Telegram 的自动代理验证机制。当用户遇到伪装的代理链接时(通常隐藏在用户名后面,例如 t.me/proxy?server=attacker-controlled),应用会在添加该链接之前先 ping 一下代理服务器。

至关重要的是,这种 ping 操作绕过了所有用户配置的代理,直接从受害者的设备路由流量,从而暴露其真实 IP 地址。无需密钥,这与 Windows 系统上的NTLM 哈希泄露类似,在 Windows 系统中,身份验证尝试会暴露客户端身份。

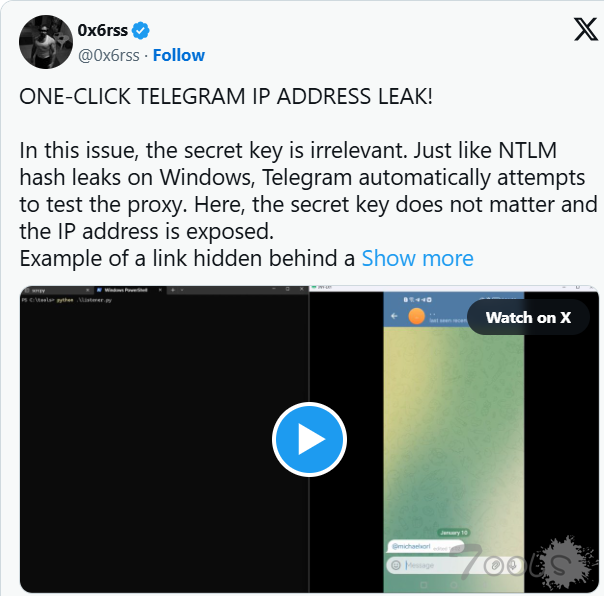

网络安全专家@0x6rss演示了一种针对X(原Twitter)的攻击途径,并分享了一个概念验证:一键泄露Telegram IP地址。“Telegram会在添加代理服务器之前自动ping一下,”他们指出。“该请求会绕过所有已配置的代理服务器。你的真实IP地址会被立即记录。”

攻击是如何展开的

攻击者精心构造恶意代理 URL,并将其伪装成聊天或频道中的可点击用户名。目标用户点击一次后,就会触发以下事件:

安卓和iOS客户端均存在漏洞,影响数百万依赖Telegram进行隐私敏感通信的用户。用户只需点击一下即可,无需任何其他操作;该漏洞可悄无声息地用于人肉搜索、监视或揭露活动人士的身份。

这一漏洞凸显了在国家支持的追踪活动日益猖獗的背景下,大量依赖代理服务器的应用程序所面临的风险。拥有超过9.5亿用户的Telegram尚未公开修复此漏洞。类似的绕过漏洞过去也曾困扰过Signal等应用程序。

缓解措施:

在设置中禁用自动代理检测(如果可用)。

避免点击未知用户名/链接。

使用防火墙规则阻止出站代理 ping(例如,通过 iOS 上的 Little Snitch 或 Android 上的 AFWall+)。

请通过 Telegram 的更新日志关注补丁。

研究人员敦促立即修复。截至发稿时,Telegram尚未对此事作出回应。

问题的关键在于 Telegram 的自动代理验证机制。当用户遇到伪装的代理链接时(通常隐藏在用户名后面,例如 t.me/proxy?server=attacker-controlled),应用会在添加该链接之前先 ping 一下代理服务器。

至关重要的是,这种 ping 操作绕过了所有用户配置的代理,直接从受害者的设备路由流量,从而暴露其真实 IP 地址。无需密钥,这与 Windows 系统上的NTLM 哈希泄露类似,在 Windows 系统中,身份验证尝试会暴露客户端身份。

网络安全专家@0x6rss演示了一种针对X(原Twitter)的攻击途径,并分享了一个概念验证:一键泄露Telegram IP地址。“Telegram会在添加代理服务器之前自动ping一下,”他们指出。“该请求会绕过所有已配置的代理服务器。你的真实IP地址会被立即记录。”

攻击是如何展开的

攻击者精心构造恶意代理 URL,并将其伪装成聊天或频道中的可点击用户名。目标用户点击一次后,就会触发以下事件:

- 自动代理测试:Telegram 向攻击者的服务器发送连接探测。

- 代理绕过:该请求忽略SOCKS5、MTProto 或 VPN 设置,使用设备的本地网络协议栈。

- IP日志记录:攻击者的服务器捕获源IP、地理位置和元数据。

安卓和iOS客户端均存在漏洞,影响数百万依赖Telegram进行隐私敏感通信的用户。用户只需点击一下即可,无需任何其他操作;该漏洞可悄无声息地用于人肉搜索、监视或揭露活动人士的身份。

这一漏洞凸显了在国家支持的追踪活动日益猖獗的背景下,大量依赖代理服务器的应用程序所面临的风险。拥有超过9.5亿用户的Telegram尚未公开修复此漏洞。类似的绕过漏洞过去也曾困扰过Signal等应用程序。

缓解措施:

在设置中禁用自动代理检测(如果可用)。

避免点击未知用户名/链接。

使用防火墙规则阻止出站代理 ping(例如,通过 iOS 上的 Little Snitch 或 Android 上的 AFWall+)。

请通过 Telegram 的更新日志关注补丁。

研究人员敦促立即修复。截至发稿时,Telegram尚未对此事作出回应。

评论4次

手机热点无法捕获吧,时不时重启下

想问下,这种情况如果把代理挂路由器上,我再连这个wifi,还会泄露真实ip吗?

用vpn就是会存在这个问题。

而且它的接口也发生了信息泄露事件