Azure Bastion 存在严重漏洞,攻击者可绕过身份验证并提升权限

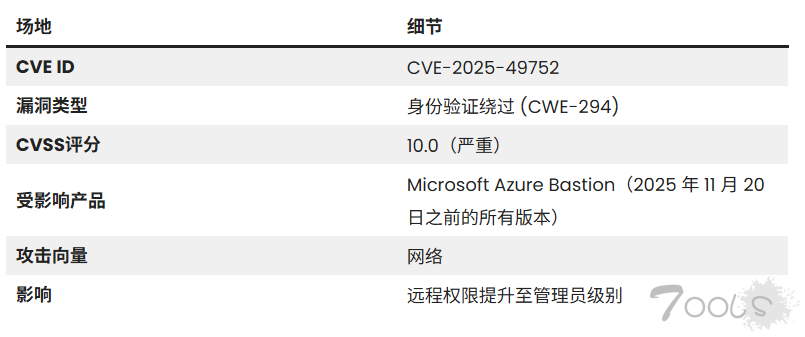

Azure Bastion 中的一个严重漏洞 (CVE-2025-49752) 允许远程攻击者绕过身份验证机制并将权限提升到管理级别。 该缺陷被归类为身份验证绕过漏洞,对依赖 Azure Bastion 来安全管理其云基础架构的组织构成直接风险。

Azure Bastion 中的一个严重漏洞 (CVE-2025-49752) 允许远程攻击者绕过身份验证机制并将权限提升到管理级别。

该缺陷被归类为身份验证绕过漏洞,对依赖 Azure Bastion 来安全管理其云基础架构的组织构成直接风险。

攻击者无需用户交互即可提升权限

该漏洞破坏了这种安全模型,使攻击者能够通过单个网络请求获得管理访问权限,从而可能危及通过堡垒主机访问的所有虚拟机。

根据 zeropath 的说法,该漏洞源于 Bastion 服务中对身份验证令牌的处理不当。

攻击者可以拦截并重放有效的身份验证凭据,从而绕过安全控制并获取管理权限。

该漏洞的 CVSS 评分为 10.0,属于最高严重性等级,表明它可以被远程利用,无需用户交互,也无需事先进行身份验证。

CVE-2025-49752 的关键在于其基于网络的可利用性。成功利用该漏洞无需任何物理访问、特殊权限或用户参与。

网络上的任何攻击者都可以攻破整个堡垒机基础架构及其连接的虚拟机。

在 2025 年 11 月 20 日发布安全更新之前的所有 Azure Bastion 部署都存在漏洞。

微软尚未公布具体版本号,这表明该漏洞会影响使用该服务的所有配置。

Zeropath表示,各组织应尽快检查其 Azure Bastion 设置,并确保所有安全补丁都已安装。

该漏洞进一步加剧了2025 年 Azure 服务中发现的严重身份验证和权限提升漏洞的列表,其中包括 CVE-2025-54914 和 CVE-2025-29827。

尽管微软推出了旨在改进安全开发实践的“安全未来计划”,但反复出现的身份验证问题仍然影响着 Azure 基础架构。

Zeropath 安全团队应优先立即修复此漏洞,并对管理访问日志进行全面审计,以检测任何未经授权的活动。

组织还应审查其 Azure Bastion 部署相关的网络分段和访问控制。

该缺陷被归类为身份验证绕过漏洞,对依赖 Azure Bastion 来安全管理其云基础架构的组织构成直接风险。

攻击者无需用户交互即可提升权限

该漏洞破坏了这种安全模型,使攻击者能够通过单个网络请求获得管理访问权限,从而可能危及通过堡垒主机访问的所有虚拟机。

根据 zeropath 的说法,该漏洞源于 Bastion 服务中对身份验证令牌的处理不当。

攻击者可以拦截并重放有效的身份验证凭据,从而绕过安全控制并获取管理权限。

该漏洞的 CVSS 评分为 10.0,属于最高严重性等级,表明它可以被远程利用,无需用户交互,也无需事先进行身份验证。

CVE-2025-49752 的关键在于其基于网络的可利用性。成功利用该漏洞无需任何物理访问、特殊权限或用户参与。

网络上的任何攻击者都可以攻破整个堡垒机基础架构及其连接的虚拟机。

在 2025 年 11 月 20 日发布安全更新之前的所有 Azure Bastion 部署都存在漏洞。

微软尚未公布具体版本号,这表明该漏洞会影响使用该服务的所有配置。

Zeropath表示,各组织应尽快检查其 Azure Bastion 设置,并确保所有安全补丁都已安装。

该漏洞进一步加剧了2025 年 Azure 服务中发现的严重身份验证和权限提升漏洞的列表,其中包括 CVE-2025-54914 和 CVE-2025-29827。

尽管微软推出了旨在改进安全开发实践的“安全未来计划”,但反复出现的身份验证问题仍然影响着 Azure 基础架构。

Zeropath 安全团队应优先立即修复此漏洞,并对管理访问日志进行全面审计,以检测任何未经授权的活动。

组织还应审查其 Azure Bastion 部署相关的网络分段和访问控制。

评论1次

微软的云服务器 和 虚拟机空间 的保号 ,也挺难的,漏洞也不少啊