恶意“免费”VPN扩展程序安装量达900万,劫持用户流量并窃取浏览数据

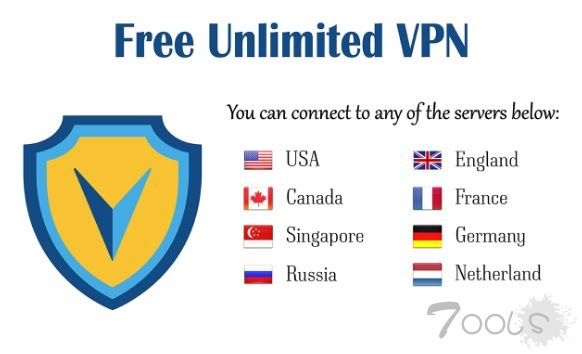

一场欺骗性的浏览器攻击活动通过看似无害的VPN扩展程序,使数百万用户暴露在广泛的监控之下。这些以“免费无限VPN”服务为卖点的Chrome扩展程序在被安全系统检测到之前,累计安装量超过900万次,而其中的恶意软件却隐藏了近六年之久。 这些工具承诺提供一键激活的简单隐私解决方案,但实际效果却恰恰相反:完全暴露了用户的浏览习惯和网络流量。 这些扩展程序并非传统的VPN,而是作为远程控制的代理系统运行。它们从攻击者控制的服务器获取隐藏的配置文件,实时更改代理设置,并拦截每一个浏览器导航事件。 攻击者通过将流量重定向到未经授权的服务器,获取了敏感信息,包括登录凭证、财务数据和个人浏览模式。

这些工具承诺提供一键激活的简单隐私解决方案,但实际效果却恰恰相反:完全暴露了用户的浏览习惯和网络流量。

这些扩展程序并非传统的VPN,而是作为远程控制的代理系统运行。它们从攻击者控制的服务器获取隐藏的配置文件,实时更改代理设置,并拦截每一个浏览器导航事件。

攻击者通过将流量重定向到未经授权的服务器,获取了敏感信息,包括登录凭证、财务数据和个人浏览模式。

该活动表明,简单的权限设置,加上极少的监管,会将看似合法的工具变成监视工具。

LayerX 安全分析师识别并记录了该攻击活动,发现从 2019 年到 2025 年 5 月期间有两个主要版本可用。

移除后仅仅两个月,就出现了第三个几乎完全相同的扩展程序,这表明运营商仍然致力于维护其攻击基础设施。

扩展程序 A 创建于 2019 年 9 月,扩展程序 B 于 2020 年 5 月推出,它们共享支持域 free-vpn.pro,并表现出几乎相同的恶意行为。

扩展 C 于 2025 年 7 月推出,展现出更隐蔽的技术,同时保持相同的基本目标。

从规避检测到动态控制

2025 版本在规避策略和持久化机制方面展现出显著进步。与之前的版本不同,该变种在代理激活前增加了两秒的延迟,这可能是为了绕过安全研究中常用的基于沙箱的分析工具。

该扩展程序在运行时下载核心代理路由逻辑并动态执行,从而阻止静态代码分析揭示完整的攻击链。

该扩展程序会扫描并完全禁用竞争对手的代理工具,从而确保对用户流量的完全控制。它会列出已安装的扩展程序,并定期对访问过的 URL 进行哈希处理,并将这些分析数据传输到远程命令与控制服务器。

该恶意软件将 keepalive 脚本注入浏览器标签页以保持持久性,从而阻止 Chrome 的安全机制卸载恶意后台工作进程。

通过抹除重定向操作的法医证据篡改历史history.replaceState(),使调查和补救工作变得复杂。

该扩展程序通过远程 PAC 脚本进一步修改代理设置,使攻击者能够在无需用户交互的情况下将受害者重定向到钓鱼页面或广告农场。

这种方法允许在安装后修改行为,绕过 Chrome 网上应用商店的审核流程,在扩展程序获得批准后即可进行修改。

这些发现揭示了浏览器扩展程序架构中的关键安全漏洞。被授予广泛权限的扩展程序缺乏足够的运行时监管,从而将原本值得信赖的工具变成了隐蔽的攻击平台。

安装免费 VPN 服务的用户面临巨大风险,因为运营商可以拦截所有流量、窃取凭证并进行有针对性的后续攻击,同时还能完全远程控制受感染的浏览器。

评论1次

安装 vn工具的人 都是胆子大的人 ,信息泄露的太多了