新的 Android 恶意软件 GhostGrab 悄悄窃取银行登录信息并拦截短信以获取 OTP

一种名为 GhostGrab 的复杂 Android 银行木马已出现在威胁领域,其目标是具有高级凭证盗窃功能的多个地区的金融机构。 该恶意软件在受感染的设备上静默运行,收集敏感的银行凭证,同时通过短信拦截一次性密码。 安全团队观察到,GhostGrab 正通过被入侵的应用商店和恶意广告进行传播,这引发了人们对移动银行威胁日益复杂化的担忧。 GhostGrab 采用多层感染策略,首先采用社会工程策略,通常伪装成合法的生产力应用程序或系统实用程序。

一种名为 GhostGrab 的复杂 Android 银行木马已出现在威胁领域,其目标是具有高级凭证盗窃功能的多个地区的金融机构。

该恶意软件在受感染的设备上静默运行,收集敏感的银行凭证,同时通过短信拦截一次性密码。

安全团队观察到,GhostGrab 正通过被入侵的应用商店和恶意广告进行传播,这引发了人们对移动银行威胁日益复杂化的担忧。

GhostGrab 采用多层感染策略,首先采用社会工程策略,通常伪装成合法的生产力应用程序或系统实用程序。

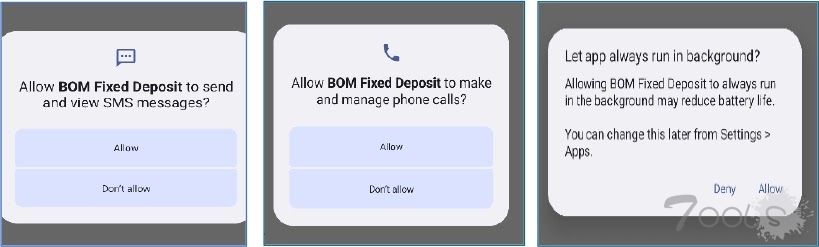

一旦安装,恶意软件就会以标准应用程序功能的名义请求大量权限,包括辅助功能服务、短信访问和覆盖权限。

这些权限使该木马能够监视用户活动、捕获屏幕内容并拦截身份验证消息,而不会立即引起受害者的怀疑。

Cyfirma 的研究人员在例行威胁情报行动中发现了该恶意软件,并注意到其采用精细的方法逃避主要银行机构部署的检测机制。

该木马展示了先进的反分析功能,包括模拟器检测和调试器检查,当检测到研究环境时终止执行。

分析表明,GhostGrab 通过加密通道维持命令和控制通信,接收指定目标银行应用程序和渗透协议的更新配置文件。

该恶意软件的影响不仅限于个人账户泄露,威胁行为者还会利用被盗凭证进行未经授权的资金转移和欺诈交易。

金融机构报告称,与 GhostGrab 感染相关的账户接管事件有所增加,这促使他们加强监控协议和客户安全警告。

技术架构和数据泄露方法

GhostGrab 实施了一种复杂的覆盖攻击机制,可以在合法的银行应用程序上显示令人信服的网络钓鱼屏幕。

当受害者启动目标金融应用程序时,恶意软件会动态生成登录界面的像素完美副本,并在用户输入时捕获凭据。

该木马通过注册的广播接收器监控传入的短信,过滤与常见 OTP 模式匹配的身份验证码。

提取的凭证和 OTP 代码在传输到远程服务器之前会立即使用 AES-256 加密进行加密,从而最大限度地减少网络监控工具的检测。

该恶意软件通过系统启动接收器和前台服务保持持久性,这些接收器和前台服务在设备重启或应用程序终止后重新启动核心组件。

该恶意软件在受感染的设备上静默运行,收集敏感的银行凭证,同时通过短信拦截一次性密码。

安全团队观察到,GhostGrab 正通过被入侵的应用商店和恶意广告进行传播,这引发了人们对移动银行威胁日益复杂化的担忧。

GhostGrab 采用多层感染策略,首先采用社会工程策略,通常伪装成合法的生产力应用程序或系统实用程序。

一旦安装,恶意软件就会以标准应用程序功能的名义请求大量权限,包括辅助功能服务、短信访问和覆盖权限。

这些权限使该木马能够监视用户活动、捕获屏幕内容并拦截身份验证消息,而不会立即引起受害者的怀疑。

Cyfirma 的研究人员在例行威胁情报行动中发现了该恶意软件,并注意到其采用精细的方法逃避主要银行机构部署的检测机制。

该木马展示了先进的反分析功能,包括模拟器检测和调试器检查,当检测到研究环境时终止执行。

分析表明,GhostGrab 通过加密通道维持命令和控制通信,接收指定目标银行应用程序和渗透协议的更新配置文件。

该恶意软件的影响不仅限于个人账户泄露,威胁行为者还会利用被盗凭证进行未经授权的资金转移和欺诈交易。

金融机构报告称,与 GhostGrab 感染相关的账户接管事件有所增加,这促使他们加强监控协议和客户安全警告。

技术架构和数据泄露方法

GhostGrab 实施了一种复杂的覆盖攻击机制,可以在合法的银行应用程序上显示令人信服的网络钓鱼屏幕。

当受害者启动目标金融应用程序时,恶意软件会动态生成登录界面的像素完美副本,并在用户输入时捕获凭据。

该木马通过注册的广播接收器监控传入的短信,过滤与常见 OTP 模式匹配的身份验证码。

提取的凭证和 OTP 代码在传输到远程服务器之前会立即使用 AES-256 加密进行加密,从而最大限度地减少网络监控工具的检测。

该恶意软件通过系统启动接收器和前台服务保持持久性,这些接收器和前台服务在设备重启或应用程序终止后重新启动核心组件。

评论1次

这种木马太狡猾了,我们的手机安全岌岌可危啊!😰